TP sysres IMA5sc 2020/2021 G8 : Différence entre versions

(→4.3 Sécurisation de site web par certificat) |

(Annulation des modifications 54216 de Jsoulaim (discussion)) |

||

| Ligne 154 : | Ligne 154 : | ||

Nous obtenons deux fichiers: un fichier de clé privée .key ainsi qu'un fichier de CSR .csr | Nous obtenons deux fichiers: un fichier de clé privée .key ainsi qu'un fichier de CSR .csr | ||

| − | Nous copions ensuite le contenu du fichier .csr sur Gandi | + | Nous copions ensuite le contenu du fichier .csr sur Gandi |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

Version du 1 décembre 2020 à 21:06

Sommaire

4. Services Internet

4.0 Accès à Internet

Tout d'abord, on configure le fichier /etc/network/interfaces :

# The loopback network interface auto lo iface lo inet loopback # The primary network interface auto eth0 iface eth0 inet static address 193.48.57.181 netmask 255.255.255.255 up ip address add dev eth0 100.64.0.21/24 up ip route add default via 100.64.0.2 src 193.48.57.181 down ip address del dev eth0 100.64.0.21/24 down ip route del default via 100.64.0.2 src 193.48.57.181 iface eth0 inet6 auto

Ensuite, ssh sur la zabeth09, puis minicom :

enable conf t ip route 193.48.57.181 255.255.255.255 100.64.0.21 exit write

On fait un ping pour tester :

$ ping google.fr

4.1 Serveur SSH

On modifie le fichier /etc/ssh/sshd_config. Ensuite on active le serveur ssh :

$ service ssh start

Puis sur un autre terminal, on fait un :

$ ssh root@193.48.57.181

4.2 Serveur DNS

Tout d'abord, nous allons sur Gandi et nous paramétrons notre nom de domaine piedbleu.site de la façon suivante :

Nom de domaine > piedbleu.site > Glue Records

ns1.piedbleu.site

193.48.57.181

Nom de domaine > piedbleu.site > Serveurs de noms > Externe (au lieu de live Gandi DNS)

1er : ns1.piedbleu.site

Après avoir configuré noter nom de domaine, nous configurons notre serveur DNS sur notre VM.

Nous commençons par installer le paquet bind:

apt install bind9

Bind9 est notre serveur DNS que nous allons configurer. Cela se déroule en plusieurs étapes:

1ère étape:

Nous commençons par changer le nom du serveur dans le fichier /etc/resolv.conf

name serveur 127.0.0.1

L'adresse 127.0.0.1 spécifie que notre DNS correspond à notre machine.

2ème étape: Dans le fichier /etc/bind/named.conf.local, nous créons une zone "piedbleu.site" qui spécifie que notre DNS ns1.piedbleu.site est notre DNS primaire :

zone "piedbleu" IN {

type master;

file "/etc/bind/db.piedbleu.site";

allow-transfer { 217.70.177.40; };

};

La dernière ligne nous permet d'autoriser le transfert des informations du DNS primaire (ns1.piedbleu.site) au DNS secondaire ( ns6.gandi.net, ip:217.70.177.40;).

3ème partie: Dans le fichier cat /etc/bind/db.piedbleu.site, nous configurons la zobe "piedbleu.site":

;

; BIND data file for local loopback interface

;

TTL 604800

@ IN SOA ns1.piedbleu.site. root.piedbleu.site. (

3 ; Serial

604800 ; Refresh

86400 ; Retry

2419200 ; Expire

604800 ) ; Negative Cache TTL

;

@ IN NS ns1.piedbleu.site.

@ IN NS ns6.gandi.net.

ns1 IN A 193.48.57.181

Nous spécifions ns1.piedbleu.site comme étant notre localhost et root.piedbleu.site comme étant notre root.localhost. Nous ajoutons ensuite nos deux NS ( ns1.piedbleu.site et ns6.gandi.net ) ainsi que l'adresse du premier NS : 193.48.57.181.

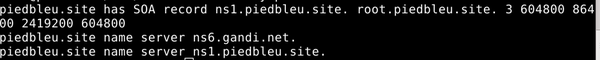

Pour vérifier que notre configuration est bien réalisée, nous entrons la commande suivante:

host -t any piedbleu.site

résultat :

A présent, nous pouvons configurer le serveur de nom secondaire :

Nom de domaine > piedbleu.site > Serveurs de noms > Externe (au lieu de live Gandi DNS)

2ème : ns6.gandi.net

Nous pouvons maintenant configurer le serveur mail de notre VM:

Dans le fichier cat /etc/bind/db.piedbleu.site, nous rajoutons la ligne suivante:

@ IN MX 100 ns1.piedbleu.site.

Nous installons ensuite postfix ( configuration : "Internet Site", nom du site " piedbleu.site" ).

Nous ajoutons ensuite l'alias dans le fichier /etc/aliases

admin:root

et nous effectuons la commande :

newaliases

Nous pouvons maintenant envoyer des mails à l'adresse "admin@piedbleu.site". Ces mails sont visibles lorsque l'on tape la commande :

mailx

4.3 Sécurisation de site web par certificat

Afin de configurer le service http Apache2, nous avons besoin d'une clé asymétrique ainsi que d'un certificat signé par une autorité de certification (CA), qui sera Gandi.

Nous devons pour cela générer une Demande de Signature de Cerificat. Nous utilisons pour cela la commande suivante:

openssl req -nodes -newkey rsa:2048 -sha256 -keyout piedbleu.site.key -out piedbleu.csr

- newkey tsa:2048 permet de génerer une requete CSR et une clé privée utilisant le chiffrement RSA sur 2048 bits.

- keyout piedbleu.site.key permet de sauvegarder le fichier de clé privée sous le nom "piedbleu.site.key".

- -out piedbleu.csr permet de sauvegarder le fichier CSR sous le nom "piedbleu.csr".

À la suite de cette commande, nous entrons nos données d'identifications. Nous ferons attention à bien entrer le nom de domaine "piedbleu.site" pour le Common Name.

Nous obtenons deux fichiers: un fichier de clé privée .key ainsi qu'un fichier de CSR .csr

Nous copions ensuite le contenu du fichier .csr sur Gandi