TP sysres IMA2a5 2021/2022 G4 : Différence entre versions

(→Résumé des séances) |

|||

| (12 révisions intermédiaires par le même utilisateur non affichées) | |||

| Ligne 2 : | Ligne 2 : | ||

{| class="wikitable" | {| class="wikitable" | ||

| − | ! Groupe !! Domaine !! Nom VM !! Distribution !! IPv4 routée !! VLAN privé !! Réseau local IPv4 !! Réseau IPv6 !! Réseau IPv6 de secours !! Cisco 6509-E !! Cisco 9200 !! SSID n°1 !! SSID n°2 | + | ! Groupe !! Domaine !! Nom VM !! Distribution !! IPv4 routée !! VLAN privé !! Réseau local IPv4 !! Réseau IPv6 !! Réseau IPv6 de secours !! Cisco 6509-E !! Cisco 9200 !! N° VRRP !! SSID n°1 !! SSID n°2 |

|- | |- | ||

| Groupe 4 | | Groupe 4 | ||

| Ligne 15 : | Ligne 15 : | ||

| 10.60.164.254 | | 10.60.164.254 | ||

| 10.60.164.253 | | 10.60.164.253 | ||

| + | | 64 | ||

| DEMINEUR1 | | DEMINEUR1 | ||

| DEMINEUR2 | | DEMINEUR2 | ||

|} | |} | ||

| − | = | + | =Repository Github= |

| + | [https://github.com/kevin-doolaeghe/se2a5_tp_reseau Lien vers le repository Github] | ||

| − | * | + | = Sommaire = |

| − | {| | + | |

| − | ! VLAN !! Nom !! | + | * [[#plan-dadressage|Plan d’adressage]] |

| + | * [[#architecture-réseau|Architecture réseau]] | ||

| + | * [[#configuration-des-équipements-réseau|Configuration des équipements réseau]] | ||

| + | ** [[#configuration-de-base|Configuration de base]] | ||

| + | ** [[#configuration-du-vlan-110|Configuration du VLAN 110]] | ||

| + | ** [[#configuration-du-vlan-530|Configuration du VLAN 530]] | ||

| + | ** [[#paramétrage-du-routage-ipv4-ospf|Paramétrage du routage IPv4 OSPF]] | ||

| + | ** [[#redondance-des-routeurs-via-le-protocole-vrrp|Redondance des routeurs via le protocole VRRP]] | ||

| + | ** [[#translation-nat-statique|Translation NAT statique]] | ||

| + | ** [[#configuration-de-laccès-internet-de-secours|Configuration de l’accès Internet de secours]] | ||

| + | ** [[#paramétrage-ipv6|Paramétrage IPv6]] | ||

| + | ** [[#configuration-du-vlan-164|Configuration du VLAN 164]] | ||

| + | ** [[#configuration-des-points-daccès-wifi|Configuration des points d’accès Wifi]] | ||

| + | * [[#machine-virtuelle-sur-le-serveur-capbreton|Machine virtuelle sur le serveur Capbreton]] | ||

| + | ** [[#création-de-la-machine-virtuelle|Création de la machine virtuelle]] | ||

| + | ** [[#serveur-ssh|Serveur SSH]] | ||

| + | ** [[#configuration-ip|Configuration IP]] | ||

| + | ** [[#serveur-dns|Serveur DNS]] | ||

| + | ** [[#serveur-web|Serveur Web]] | ||

| + | ** [[#configuration-dnssec|Configuration DNSSEC]] | ||

| + | ** [[#configuration-du-serveur-radius|Configuration du serveur RADIUS]] | ||

| + | ** [[#configuration-de-squid-serveur-mandataire|Configuration de Squid (serveur mandataire)]] | ||

| + | ** [[#sécurisation-des-données|Sécurisation des données]] | ||

| + | ** [[#chiffrement-des-données|Chiffrement des données]] | ||

| + | ** [[#ferme-de-serveurs-web|Ferme de serveurs Web]] | ||

| + | * [[#tests-dintrusion|Tests d’intrusion]] | ||

| + | ** [[#cassage-de-clef-wep-dun-point-daccès-wifi|Cassage de clef WEP d’un point d’accès Wifi]] | ||

| + | ** [[#cassage-du-mot-de-passe-wpa-psk-par-force-brute|Cassage du mot de passe WPA-PSK par force brute]] | ||

| + | ** [[#attaque-du-type-homme-du-milieu-par-usurpation-arp|Attaque du type “homme du milieu” par usurpation ARP]] | ||

| + | ** [[#intrusion-sur-un-serveur-web|Intrusion sur un serveur Web]] | ||

| + | * [[#résumé-des-séances|Résumé des séances]] | ||

| + | |||

| + | = Plan d’adressage = | ||

| + | |||

| + | * Répartition des réseaux : | ||

| + | |||

| + | {| | ||

| + | !width="9%"| Groupe | ||

| + | !width="9%"| Élève | ||

| + | !width="9%"| Domaine | ||

| + | !width="9%"| 193.48.57.160/28 | ||

| + | !width="9%"| 10.60.0.0/16 | ||

| + | !width="9%"| 2001:660:4401:60A0::/60 | ||

| + | !width="9%"| 2001:7A8:116E:60A0::/60 | ||

| + | !width="9%"| VLAN | ||

| + | !width="9%"| N° VRRP | ||

| + | !width="9%"| SSID n°1 | ||

| + | !width="9%"| SSID n°2 | ||

| + | |- | ||

| + | | 1 | ||

| + | | Basile.Cougnacq | ||

| + | | barbiegirl.store | ||

| + | | 193.48.57.161 | ||

| + | | 10.60.161.0/24 | ||

| + | | 2001:660:4401:60A1::/64 | ||

| + | | 2001:7A8:116E:60A1::/64 | ||

| + | | 161 | ||

| + | | 61 | ||

| + | | BG1 | ||

| + | | BG2 | ||

| + | |- | ||

| + | | 2 | ||

| + | | Benoit.Bouckaert | ||

| + | | zelda-botw.site | ||

| + | | 193.48.57.162 | ||

| + | | 10.60.162.0/24 | ||

| + | | 2001:660:4401:60A2::/64 | ||

| + | | 2001:7A8:116E:60A2::/64 | ||

| + | | 162 | ||

| + | | 62 | ||

| + | | ZELDA_BOTW_1 | ||

| + | | ZELDA_BOTW_2 | ||

| + | |- | ||

| + | | 3 | ||

| + | | God-Belange.Aradukunda | ||

| + | | humankind59.site | ||

| + | | 193.48.57.163 | ||

| + | | 10.60.163.0/2 | ||

| + | | 2001:660:4401:60A3::/64 | ||

| + | | 2001:7A8:116E:60A3::/64 | ||

| + | | 163 | ||

| + | | 63 | ||

| + | | Humankind1 | ||

| + | | Humankind2 | ||

| + | |- | ||

| + | | 4 | ||

| + | | Kevin.Doolaeghe | ||

| + | | demineur.site | ||

| + | | 193.48.57.164 | ||

| + | | 10.60.164.0/24 | ||

| + | | 2001:660:4401:60A4::/64 | ||

| + | | 2001:7A8:116E:60A4::/64 | ||

| + | | 164 | ||

| + | | 64 | ||

| + | | DEMINEUR1 | ||

| + | | DEMINEUR2 | ||

| + | |- | ||

| + | | 5 | ||

| + | | Lea.Viciot | ||

| + | | animal-crossing.site | ||

| + | | 193.48.57.165 | ||

| + | | 10.60.165.0/24 | ||

| + | | 2001:660:4401:60A5::/64 | ||

| + | | 2001:7A8:116E:60A5::/64 | ||

| + | | 165 | ||

| + | | 65 | ||

| + | | AnimalCrossing1 | ||

| + | | AnimalCrossing2 | ||

| + | |- | ||

| + | | 6 | ||

| + | | Nicolas.Erceau | ||

| + | | rocketleague.club | ||

| + | | 193.48.57.166 | ||

| + | | 10.60.166.0/24 | ||

| + | | 2001:660:4401:60A6::/64 | ||

| + | | 2001:7A8:116E:60A6::/64 | ||

| + | | 166 | ||

| + | | 66 | ||

| + | | Rocket-League-1 | ||

| + | | Rocket-League-2 | ||

| + | |- | ||

| + | | 7 | ||

| + | | Quentin.Lemaire | ||

| + | | gta59.site | ||

| + | | 193.48.57.167 | ||

| + | | 10.60.167.0/24 | ||

| + | | 2001:660:4401:60A7::/64 | ||

| + | | 2001:7A8:116E:60A7::/64 | ||

| + | | 167 | ||

| + | | 67 | ||

| + | | GTA1 | ||

| + | | GTA2 | ||

| + | |- | ||

| + | | 8 | ||

| + | | Quentin.Maesen | ||

| + | | fifa59.site | ||

| + | | 193.48.57.168 | ||

| + | | 10.60.168.0/24 | ||

| + | | 2001:660:4401:60A8::/64 | ||

| + | | 2001:7A8:116E:60A8::/64 | ||

| + | | 168 | ||

| + | | 68 | ||

| + | | Fifa1 | ||

| + | | Fifa2 | ||

| + | |- | ||

| + | | 9 | ||

| + | | Romain.Haye | ||

| + | | brawl-stars.club | ||

| + | | 193.48.57.169 | ||

| + | | 10.60.169.0/24 | ||

| + | | 2001:660:4401:60A9::/64 | ||

| + | | 2001:7A8:116E:60A9::/64 | ||

| + | | 169 | ||

| + | | 69 | ||

| + | | Brawl-Stars-1 | ||

| + | | Brawl-Stars-2 | ||

| + | |- | ||

| + | | 10 | ||

| + | | Thomas.Obled | ||

| + | | warzone59.site | ||

| + | | 193.48.57.170 | ||

| + | | 10.60.170.0/24 | ||

| + | | 2001:660:4401:60AA::/64 | ||

| + | | 2001:7A8:116E:60AA::/64 | ||

| + | | 170 | ||

| + | | 70 | ||

| + | | WARZONE1 | ||

| + | | WARZONE2 | ||

| + | |- | ||

| + | | 11 | ||

| + | | Valentin.Harlet | ||

| + | | mario59.site | ||

| + | | 193.48.57.171 | ||

| + | | 10.60.171.0/24 | ||

| + | | 2001:660:4401:60AB::/64 | ||

| + | | 2001:7A8:116E:60AB::/64 | ||

| + | | 171 | ||

| + | | 71 | ||

| + | | Mario1 | ||

| + | | Mario2 | ||

| + | |- | ||

| + | | 12 | ||

| + | | William.Meslard | ||

| + | | bffield.store | ||

| + | | 193.48.57.172 | ||

| + | | 10.60.172.0/24 | ||

| + | | 2001:660:4401:60AC::/64 | ||

| + | | 2001:7A8:116E:60AC::/64 | ||

| + | | 172 | ||

| + | | 72 | ||

| + | | BATTLEFIELD1 | ||

| + | | BATTLEFIELD2 | ||

| + | |- | ||

| + | | 13 | ||

| + | | Yasmine.Haloua | ||

| + | | toad59.site | ||

| + | | 193.48.57.173 | ||

| + | | 10.60.173.0/24 | ||

| + | | 2001:660:4401:60AD::/64 | ||

| + | | 2001:7A8:116E:60AD::/64 | ||

| + | | 173 | ||

| + | | 73 | ||

| + | | Toad1 | ||

| + | | Toad2 | ||

| + | |} | ||

| + | |||

| + | * Plan d’adressage IPv4 : | ||

| + | |||

| + | {| | ||

| + | !width="14%"| VLAN | ||

| + | !width="14%"| Nom | ||

| + | !width="14%"| Réseau IPv4 | ||

| + | !width="14%"| Cisco 6509-E | ||

| + | !width="14%"| Cisco 9200 | ||

| + | !width="14%"| Cisco ISR 4331 | ||

| + | !width="14%"| Routeur plateforme maths/info | ||

|- | |- | ||

| 110 | | 110 | ||

| TP-NET1 | | TP-NET1 | ||

| 193.48.57.160/28 / 10.60.100.0/24 (local) | | 193.48.57.160/28 / 10.60.100.0/24 (local) | ||

| + | | 10.60.100.1 | ||

| + | | 10.60.100.2 | ||

| + | | 10.60.100.3 | ||

| + | | - | ||

|- | |- | ||

| 530 | | 530 | ||

| INTERCO-4A | | INTERCO-4A | ||

| − | | 192.168.222. | + | | 192.168.222.64/28 |

| + | | 192.168.222.66 | ||

| + | | 192.168.222.67 | ||

| + | | - | ||

| + | | 192.168.222.65 | ||

|- | |- | ||

| 532 | | 532 | ||

| INTERCO-1B | | INTERCO-1B | ||

| − | | 192.168.222. | + | | 192.168.222.80/28 |

| + | | - | ||

| + | | - | ||

| + | | 192.168.222.82 | ||

| + | | 192.168.222.81 | ||

| + | |- | ||

| + | | 161 | ||

| + | | BarbieGirl | ||

| + | | 10.60.161.0/24 | ||

| + | | 10.60.161.1 | ||

| + | | 10.60.161.2 | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 162 | ||

| + | | Zelda-BOTW | ||

| + | | 10.60.162.0/24 | ||

| + | | 10.60.162.1 | ||

| + | | 10.60.162.2 | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 163 | ||

| + | | Humankind | ||

| + | | 10.60.163.0/24 | ||

| + | | 10.60.163.1 | ||

| + | | 10.60.163.2 | ||

| + | | - | ||

| + | | - | ||

|- | |- | ||

| 164 | | 164 | ||

| − | | | + | | DEMINEUR |

| 10.60.164.0/24 | | 10.60.164.0/24 | ||

| + | | 10.60.164.1 | ||

| + | | 10.60.164.2 | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 165 | ||

| + | | AnimalCrossing | ||

| + | | 10.60.165.0/24 | ||

| + | | 10.60.165.1 | ||

| + | | 10.60.165.2 | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 166 | ||

| + | | Rocket-League | ||

| + | | 10.60.166.0/24 | ||

| + | | 10.60.166.1 | ||

| + | | 10.60.166.2 | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 167 | ||

| + | | GTA | ||

| + | | 10.60.167.0/24 | ||

| + | | 10.60.167.1 | ||

| + | | 10.60.167.2 | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 168 | ||

| + | | Fifa | ||

| + | | 10.60.168.0/24 | ||

| + | | 10.60.168.1 | ||

| + | | 10.60.168.2 | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 169 | ||

| + | | Brawl-Stars | ||

| + | | 10.60.169.0/24 | ||

| + | | 10.60.169.1 | ||

| + | | 10.60.169.2 | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 170 | ||

| + | | Warzone | ||

| + | | 10.60.170.0/24 | ||

| + | | 10.60.170.1 | ||

| + | | 10.60.170.2 | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 171 | ||

| + | | Mario | ||

| + | | 10.60.171.0/24 | ||

| + | | 10.60.171.1 | ||

| + | | 10.60.171.2 | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 172 | ||

| + | | Battlefield | ||

| + | | 10.60.172.0/24 | ||

| + | | 10.60.172.1 | ||

| + | | 10.60.172.2 | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 173 | ||

| + | | Toad | ||

| + | | 10.60.173.0/24 | ||

| + | | 10.60.173.1 | ||

| + | | 10.60.173.2 | ||

| + | | - | ||

| + | | - | ||

|} | |} | ||

| − | * Plan | + | * Plan d’adressage IPv6 : |

| − | [[ | + | |

| + | {| | ||

| + | !width="14%"| VLAN | ||

| + | !width="14%"| Nom | ||

| + | !width="14%"| Réseau IPv6 | ||

| + | !width="14%"| Cisco 6509-E | ||

| + | !width="14%"| Cisco 9200 | ||

| + | !width="14%"| Cisco ISR 4331 | ||

| + | !width="14%"| Routeur plateforme maths/info | ||

| + | |- | ||

| + | | 110 | ||

| + | | TP-NET1 | ||

| + | | 2001:660:4401:60A0::/64 | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 530 | ||

| + | | INTERCO-4A | ||

| + | | FE80::/10 | ||

| + | | FE80::2 | ||

| + | | FE80::3 | ||

| + | | - | ||

| + | | FE80::1 | ||

| + | |- | ||

| + | | 532 | ||

| + | | INTERCO-1B | ||

| + | | FE80::/10 | ||

| + | | - | ||

| + | | - | ||

| + | | FE80::2 | ||

| + | | FE80::1 | ||

| + | |- | ||

| + | | 161 | ||

| + | | BarbieGirl | ||

| + | | 2001:660:4401:60A1::/64 / 2001:7A8:116E:60A1::/64 | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 162 | ||

| + | | Zelda-BOTW | ||

| + | | 2001:660:4401:60A2::/64 / 2001:7A8:116E:60A2::/64 | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 163 | ||

| + | | Humankind | ||

| + | | 2001:660:4401:60A3::/64 / 2001:7A8:116E:60A3::/64 | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 164 | ||

| + | | DEMINEUR | ||

| + | | 2001:660:4401:60A4::/64 / 2001:7A8:116E:60A4::/64 | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 165 | ||

| + | | AnimalCrossing | ||

| + | | 2001:660:4401:60A5::/64 / 2001:7A8:116E:60A5::/64 | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 166 | ||

| + | | Rocket-League | ||

| + | | 2001:660:4401:60A6::/64 / 2001:7A8:116E:60A6::/64 | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 167 | ||

| + | | GTA | ||

| + | | 2001:660:4401:60A7::/64 / 2001:7A8:116E:60A7::/64 | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 168 | ||

| + | | Fifa | ||

| + | | 2001:660:4401:60A8::/64 / 2001:7A8:116E:60A8::/64 | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 169 | ||

| + | | Brawl-Stars | ||

| + | | 2001:660:4401:60A9::/64 / 2001:7A8:116E:60A9::/64 | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 170 | ||

| + | | Warzone | ||

| + | | 2001:660:4401:60AA::/64 / 2001:7A8:116E:60AA::/64 | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 171 | ||

| + | | Mario | ||

| + | | 2001:660:4401:60AB::/64 / 2001:7A8:116E:60AB::/64 | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 172 | ||

| + | | Battlefield | ||

| + | | 2001:660:4401:60AC::/64 / 2001:7A8:116E:60AC::/64 | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | |- | ||

| + | | 173 | ||

| + | | Toad | ||

| + | | 2001:660:4401:60AD::/64 / 2001:7A8:116E:60AD::/64 | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | | - | ||

| + | |} | ||

| + | |||

| + | = Architecture réseau = | ||

| + | |||

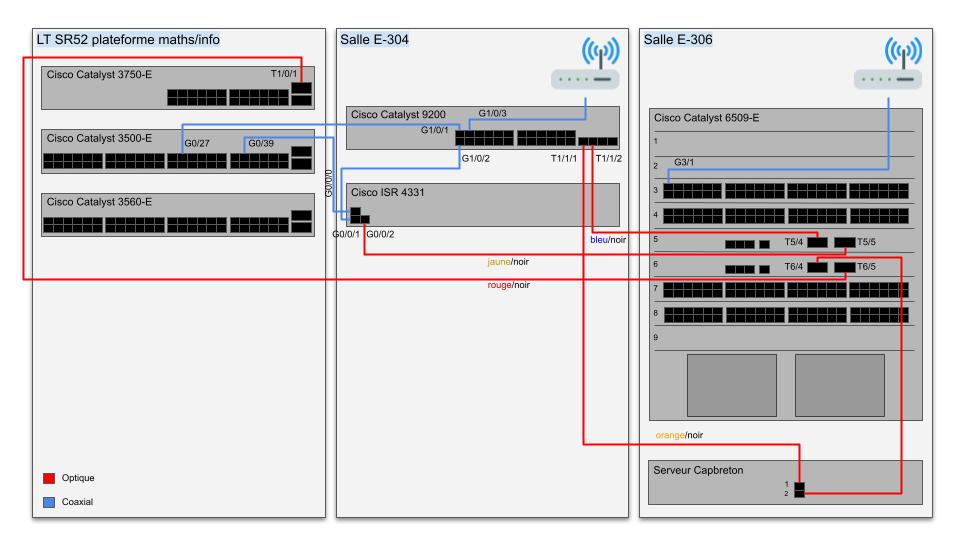

| + | * Architecture logique : | ||

| + | |||

| + | [[File:architecture_logique.jpg|frame|none|alt=|caption architecture_logique.jpg]] | ||

| + | |||

| + | * Architecture physique : | ||

| + | |||

| + | [[File:architecture_physique.jpg|frame|none|alt=|caption architecture_physique.jpg]] | ||

| + | |||

| + | = Configuration des équipements réseau = | ||

| + | |||

| + | == Configuration de base == | ||

| + | |||

| + | === → '''Cisco Catalyst 6509-E''' === | ||

| + | |||

| + | <pre>switch>enable | ||

| + | switch#configure terminal</pre> | ||

| + | * Configuration du nom d’hôte : | ||

| + | |||

| + | <pre>switch(config)#hostname SE2A5-R1</pre> | ||

| + | * Accès SSH : | ||

| + | |||

| + | <pre>SE2A5-R1(config)#aaa new-model | ||

| + | SE2A5-R1(config)#username admin privilege 15 secret glopglop | ||

| + | SE2A5-R1(config)#ip domain-name plil.info | ||

| + | SE2A5-R1(config)#crypto key generate rsa | ||

| + | SE2A5-R1(config)#line vty 0 15 | ||

| + | SE2A5-R1(config-line)#transport input ssh | ||

| + | SE2A5-R1(config-line)#exit</pre> | ||

| + | * Accès console : | ||

| + | |||

| + | <pre>SE2A5-R1(config)#line console 0 | ||

| + | SE2A5-R1(config-line)#password glopglop | ||

| + | SE2A5-R1(config-line)#login authentification default | ||

| + | SE2A5-R1(config-line)#exit</pre> | ||

| + | * Sécurisation des accès : | ||

| + | |||

| + | <pre>SE2A5-R1(config)#service password-encryption | ||

| + | SE2A5-R1(config)#enable secret glopglop | ||

| + | SE2A5-R1(config)#banner motd #Restricted Access#</pre> | ||

| + | * Activer le routage : | ||

| + | |||

| + | <pre>SE2A5-R1(config)#ip routing</pre> | ||

| + | * Activer VRRP : | ||

| + | |||

| + | <pre>SE2A5-R1(config)#license boot level network-advantage | ||

| + | SE2A5-R1(config)#fhrp version vrrp v3</pre> | ||

| + | === → '''Cisco Catalyst 9200''' === | ||

| + | |||

| + | <pre>switch>enable | ||

| + | switch#configure terminal</pre> | ||

| + | * Configuration du nom d’hôte : | ||

| + | |||

| + | <pre>switch(config)#hostname SE2A5-R2</pre> | ||

| + | * Accès SSH : | ||

| + | |||

| + | <pre>SE2A5-R2(config)#aaa new-model | ||

| + | SE2A5-R2(config)#username admin privilege 15 secret glopglop | ||

| + | SE2A5-R2(config)#ip domain-name plil.info | ||

| + | SE2A5-R2(config)#crypto key generate rsa | ||

| + | SE2A5-R2(config)#line vty 0 15 | ||

| + | SE2A5-R2(config-line)#transport input ssh | ||

| + | SE2A5-R2(config-line)#exit</pre> | ||

| + | * Accès console : | ||

| + | |||

| + | <pre>SE2A5-R2(config)#line console 0 | ||

| + | SE2A5-R2(config-line)#password glopglop | ||

| + | SE2A5-R2(config-line)#login authentification default | ||

| + | SE2A5-R2(config-line)#exit</pre> | ||

| + | * Sécurisation des accès : | ||

| + | |||

| + | <pre>SE2A5-R2(config)#service password-encryption | ||

| + | SE2A5-R2(config)#enable secret glopglop | ||

| + | SE2A5-R2(config)#banner motd #Restricted Access#</pre> | ||

| + | * Activer le routage : | ||

| + | |||

| + | <pre>SE2A5-R2(config)#ip routing</pre> | ||

| + | * Activer VRRP : | ||

| + | |||

| + | <pre>SE2A5-R2(config)#license boot level network-advantage | ||

| + | SE2A5-R2(config)#fhrp version vrrp v3</pre> | ||

| + | == Configuration du VLAN 110 == | ||

| + | |||

| + | Le VLAN 110 permet un accès à un réseau IPv4 routé.<br /> | ||

| + | Le réseau privé <code>10.60.0.0/16</code> est également utilisé sur ce réseau pour les points d’accès Wifi et les configurations IP des routeurs. | ||

| + | |||

| + | === → '''Cisco Catalyst 6509-E''' === | ||

| + | |||

| + | * VLAN 110 : | ||

| + | |||

| + | <pre>SE2A5-R1(config)#vlan 110 | ||

| + | SE2A5-R1(config-vlan)#name TP-NET1 | ||

| + | SE2A5-R1(config-vlan)#exit | ||

| + | SE2A5-R1(config)#interface vlan 110 | ||

| + | SE2A5-R1(config-if)#description TP-NET1 | ||

| + | SE2A5-R1(config-if)#ip address 10.60.100.1 255.255.255.0 | ||

| + | SE2A5-R1(config-if)#no shutdown | ||

| + | SE2A5-R1(config-if)#exit</pre> | ||

| + | * Interface vers serveur Capbreton : | ||

| + | |||

| + | <pre>SE2A5-R1(config)#interface t6/4 | ||

| + | SE2A5-R1(config-if)#switchport | ||

| + | SE2A5-R1(config-if)#switchport mode access | ||

| + | SE2A5-R1(config-if)#switchport access vlan 110 | ||

| + | SE2A5-R1(config-if)#no shutdown | ||

| + | SE2A5-R1(config-if)#exit</pre> | ||

| + | === → '''Cisco Catalyst 9200''' === | ||

| + | |||

| + | * VLAN 110 : | ||

| + | |||

| + | <pre>SE2A5-R2(config)#vlan 110 | ||

| + | SE2A5-R2(config-vlan)#name TP-NET1 | ||

| + | SE2A5-R2(config-vlan)#exit | ||

| + | SE2A5-R2(config)#interface vlan 110 | ||

| + | SE2A5-R2(config-if)#description TP-NET1 | ||

| + | SE2A5-R2(config-if)#ip address 10.60.100.2 255.255.255.0 | ||

| + | SE2A5-R2(config-if)#no shutdown | ||

| + | SE2A5-R2(config-if)#exit</pre> | ||

| + | * Interface vers serveur Capbreton : | ||

| + | |||

| + | <pre>SE2A5-R2(config)#interface t1/1/1 | ||

| + | SE2A5-R2(config-if)#switchport | ||

| + | SE2A5-R2(config-if)#switchport mode access | ||

| + | SE2A5-R2(config-if)#switchport access vlan 110 | ||

| + | SE2A5-R2(config-if)#no shutdown | ||

| + | SE2A5-R2(config-if)#exit</pre> | ||

| + | == Configuration du VLAN 530 == | ||

| + | |||

| + | Le VLAN 530 permet l’interconnexion avec les routeurs de la plateforme maths/info. | ||

| + | |||

| + | === → '''Cisco Catalyst 6509-E''' === | ||

| + | |||

| + | * VLAN 530 : | ||

| + | |||

| + | <pre>SE2A5-R1(config)#vlan 530 | ||

| + | SE2A5-R1(config-vlan)#name INTERCO-4A | ||

| + | SE2A5-R1(config-vlan)#exit | ||

| + | SE2A5-R1(config)#interface vlan 530 | ||

| + | SE2A5-R1(config-if)#description INTERCO-4A | ||

| + | SE2A5-R1(config-if)#ip address 192.168.222.66 255.255.255.248 | ||

| + | SE2A5-R1(config-if)#no shutdown | ||

| + | SE2A5-R1(config-if)#exit</pre> | ||

| + | * Interface d’interconnexion : | ||

| + | |||

| + | <pre>SE2A5-R1(config)#interface t6/5 | ||

| + | SE2A5-R1(config-if)#switchport | ||

| + | SE2A5-R1(config-if)#switchport mode access | ||

| + | SE2A5-R1(config-if)#switchport access vlan 530 | ||

| + | SE2A5-R1(config-if)#no shutdown | ||

| + | SE2A5-R1(config-if)#exit</pre> | ||

| + | === → '''Cisco Catalyst 9200''' === | ||

| + | |||

| + | * VLAN 530 : | ||

| + | |||

| + | <pre>SE2A5-R2(config)#vlan 530 | ||

| + | SE2A5-R2(config-vlan)#name INTERCO-4A | ||

| + | SE2A5-R2(config-vlan)#exit | ||

| + | SE2A5-R2(config)#interface vlan 530 | ||

| + | SE2A5-R2(config-if)#description INTERCO-4A | ||

| + | SE2A5-R2(config-if)#ip address 192.168.222.67 255.255.255.248 | ||

| + | SE2A5-R2(config-if)#no shutdown | ||

| + | SE2A5-R2(config-if)#exit</pre> | ||

| + | * Interface d’interconnexion : | ||

| + | |||

| + | <pre>SE2A5-R2(config)#interface g1/0/1 | ||

| + | SE2A5-R2(config-if)#switchport | ||

| + | SE2A5-R2(config-if)#switchport mode access | ||

| + | SE2A5-R2(config-if)#switchport access vlan 530 | ||

| + | SE2A5-R2(config-if)#no shutdown | ||

| + | SE2A5-R2(config-if)#exit</pre> | ||

| + | == Paramétrage du routage IPv4 OSPF == | ||

| + | |||

| + | Le protocole de routage OSPF est utilisé sur le VLAN 530 afin de déterminer quel routeur aura le rôle de maître pour le routage des paquets et l’annonce des routes. | ||

| + | |||

| + | === → '''Cisco Catalyst 6509-E''' === | ||

| + | |||

| + | * Routage IPv4 - Protocole OPSF : | ||

| + | |||

| + | <pre>SE2A5-R1(config)#router ospf 1 | ||

| + | SE2A5-R1(config-router)#router-id 192.168.222.66 | ||

| + | SE2A5-R1(config-router)#summary-address 193.48.57.160 255.255.255.240 | ||

| + | SE2A5-R1(config-router)#summary-address 10.0.0.0 255.0.0.0 not-advertise | ||

| + | SE2A5-R1(config-router)#redistribute connected subnets metric 1 | ||

| + | SE2A5-R1(config-router)#redistribute static subnets metric 1 | ||

| + | SE2A5-R1(config-router)#network 192.168.222.64 0.0.0.7 area 10 | ||

| + | SE2A5-R1(config-router)#default-information originate | ||

| + | SE2A5-R1(config-router)#exit</pre> | ||

| + | === → '''Cisco Catalyst 9200''' === | ||

| + | |||

| + | * Routage IPv4 - Protocole OPSF : | ||

| + | |||

| + | <pre>SE2A5-R2(config)#router ospf 1 | ||

| + | SE2A5-R2(config-router)#router-id 192.168.222.67 | ||

| + | SE2A5-R2(config-router)#summary-address 193.48.57.160 255.255.255.240 | ||

| + | SE2A5-R2(config-router)#summary-address 10.0.0.0 255.0.0.0 not-advertise | ||

| + | SE2A5-R2(config-router)#redistribute connected subnets metric 2 | ||

| + | SE2A5-R2(config-router)#redistribute static subnets metric 2 | ||

| + | SE2A5-R2(config-router)#network 192.168.222.64 0.0.0.7 area 10 | ||

| + | SE2A5-R2(config-router)#default-information originate | ||

| + | SE2A5-R2(config-router)#exit</pre> | ||

| + | Le routeur Cisco Catalyst 9200 a une métrique plus élevée afin d’être le routeur secondaire sur le réseau. | ||

| + | |||

| + | == Redondance des routeurs via le protocole VRRP == | ||

| + | |||

| + | Le protocole de redondance VRRP est utilisé pour déterminer quel routeur doit avoir le rôle de maître sur le VLAN 110.<br /> | ||

| + | Le routeur Cisco Catalyst 6509-E a une métrique inférieure à celle du Cisco Catalyst 9200 afin qu’il soit le routeur maître sur le réseau. | ||

| + | |||

| + | === → '''Cisco Catalyst 6509-E''' === | ||

| + | |||

| + | * VLAN 110 : | ||

| + | |||

| + | <pre>SE2A5-R1(config)#interface vlan 110 | ||

| + | SE2A5-R1(config-if)#vrrp 10 ip 10.60.100.254 | ||

| + | SE2A5-R1(config-if)#vrrp 10 preempt | ||

| + | SE2A5-R1(config-if)#vrrp 10 priority 110 | ||

| + | SE2A5-R1(config-if)#exit</pre> | ||

| + | === → '''Cisco Catalyst 9200''' === | ||

| + | |||

| + | * VLAN 110 : | ||

| + | |||

| + | <pre>SE2A5-R2(config)#interface vlan 110 | ||

| + | SE2A5-R2(config-if)#vrrp 10 address-family ipv4 | ||

| + | SE2A5-R2(config-if-vrrp)#address 10.60.100.254 | ||

| + | SE2A5-R2(config-if-vrrp)#vrrpv2 | ||

| + | SE2A5-R2(config-if-vrrp)#priority 100 | ||

| + | SE2A5-R2(config-if-vrrp)#preempt | ||

| + | SE2A5-R2(config-if-vrrp)#exit | ||

| + | SE2A5-R2(config-if)#exit</pre> | ||

| + | La version 3 du protocole VRRP n’est pas disponible sur le routeur Cisco Catalyst 6509-E.<br /> | ||

| + | Cependant, le routeur Cisco Catalyst 9200 utilise cette version par défaut.<br /> | ||

| + | La commande <code>vrrpv2</code> est donc nécessaire afin d’utiliser la version 2 du protocole VRRP. | ||

| + | |||

| + | == Translation NAT statique == | ||

| + | |||

| + | === → '''Cisco Catalyst 6509-E''' === | ||

| + | |||

| + | * Configuration NAT : | ||

| + | |||

| + | <pre>SE2A5-R1(config)#interface vlan 530 | ||

| + | SE2A5-R1(config-if)#ip nat outside | ||

| + | SE2A5-R1(config-if)#exit | ||

| + | SE2A5-R1(config)#interface vlan 110 | ||

| + | SE2A5-R1(config-if)#ip nat inside | ||

| + | SE2A5-R1(config-if)#exit | ||

| + | SE2A5-R1(config)#ip nat inside source static network 10.60.100.160 193.48.57.160 /28</pre> | ||

| + | * Redistribution via OSPF à partir de l’interface Loopback 0 : | ||

| + | |||

| + | <pre>SE2A5-R1(config)#interface loopback 0 | ||

| + | SE2A5-R1(config-if)#ip address 193.48.57.174 255.255.255.240 | ||

| + | SE2A5-R1(config-if)#no shutdown | ||

| + | SE2A5-R1(config-if)#exit</pre> | ||

| + | Les VM doivent avoir une configuration IP sur le réseau <code>193.48.57.160/28</code>.<br /> | ||

| + | La communication fonctionne désormais sauf pour les paquets UDP qui sont filtrés. | ||

| + | |||

| + | On choisit de désactiver l’interface <code>l0</code> pour économiser une adresse routée.<br /> | ||

| + | A la place, on passe par l’interface <code>null0</code> : | ||

| + | |||

| + | <pre>SE2A5-R1(config)#interface loopback 0 | ||

| + | SE2A5-R1(config-if)#shutdown | ||

| + | SE2A5-R1(config-if)#exit | ||

| + | SE2A5-R1(config)#ip route 193.48.57.160 255.255.255.240 null0</pre> | ||

| + | Une solution de contournement serait d’utiliser des routes statiques comme pour le routeur Cisco Catalyst 9200 (voir ci-dessous). | ||

| + | |||

| + | === → '''Cisco Catalyst 9200''' === | ||

| + | |||

| + | Comme le Cisco Catalyst 9200 ne prend pas en charge le protocole NAT, on utilise des routes statiques : | ||

| + | |||

| + | <pre>SE2A5-R2(config)#ip route 193.48.57.161 255.255.255.255 10.60.100.161 | ||

| + | SE2A5-R2(config)#ip route 193.48.57.162 255.255.255.255 10.60.100.162 | ||

| + | SE2A5-R2(config)#ip route 193.48.57.163 255.255.255.255 10.60.100.163 | ||

| + | SE2A5-R2(config)#ip route 193.48.57.164 255.255.255.255 10.60.100.164 | ||

| + | SE2A5-R2(config)#ip route 193.48.57.165 255.255.255.255 10.60.100.165 | ||

| + | SE2A5-R2(config)#ip route 193.48.57.166 255.255.255.255 10.60.100.166 | ||

| + | SE2A5-R2(config)#ip route 193.48.57.167 255.255.255.255 10.60.100.167 | ||

| + | SE2A5-R2(config)#ip route 193.48.57.168 255.255.255.255 10.60.100.168 | ||

| + | SE2A5-R2(config)#ip route 193.48.57.169 255.255.255.255 10.60.100.169 | ||

| + | SE2A5-R2(config)#ip route 193.48.57.170 255.255.255.255 10.60.100.170 | ||

| + | SE2A5-R2(config)#ip route 193.48.57.171 255.255.255.255 10.60.100.171 | ||

| + | SE2A5-R2(config)#ip route 193.48.57.172 255.255.255.255 10.60.100.172 | ||

| + | SE2A5-R2(config)#ip route 193.48.57.173 255.255.255.255 10.60.100.173</pre> | ||

| + | Cette solution est fonctionnelle mais impose que les VM aient une configuration IP sur le réseau <code>10.60.100.160/28</code>.<br /> | ||

| + | Les VM devront donc avoir une configuration IP avec l’adresse locale et celle routée. | ||

| + | |||

| + | == Configuration de l’accès Internet de secours == | ||

| + | |||

| + | La liaison entre les routeurs déjà présents et le routeur Cisco ISR 4331 est configurée en mode trunk (802.1q).<br /> | ||

| + | On ajoute une règle SLA afin de tester la réponse du routeur de la plateforme maths/info situé en amont.<br /> | ||

| + | Si le routeur ne répond pas, on décrémente la métrique des routeurs sur le VLAN 110 afin que le routeur ISR 4331 devienne prioritaire. | ||

| + | |||

| + | === → '''Cisco Catalyst 6509-E''' === | ||

| + | |||

| + | * Interface vers Cisco ISR 4331 : | ||

| + | |||

| + | <pre>SE2A5-R1(config)#interface t5/5 | ||

| + | SE2A5-R1(config-if)#switchport | ||

| + | SE2A5-R1(config-if)#switchport mode trunk | ||

| + | SE2A5-R1(config-if)#switchport trunk allowed vlan 110 | ||

| + | SE2A5-R1(config-if)#no shutdown | ||

| + | SE2A5-R1(config-if)#exit</pre> | ||

| + | * SLA : | ||

| + | |||

| + | <pre>SE2A5-R1(config)#ip sla 1 | ||

| + | SE2A5-R1(config-ip-sla)#icmp-echo 192.168.222.65 | ||

| + | SE2A5-R1(config-ip-sla-echo)#frequency 300 | ||

| + | SE2A5-R1(config-ip-sla-echo)#exit | ||

| + | SE2A5-R1(config)#ip sla schedule 1 life forever start-time now | ||

| + | SE2A5-R1(config)#track 1 ip sla 1 | ||

| + | SE2A5-R1(config-track)#exit | ||

| + | SE2A5-R1(config)#interface vlan 110 | ||

| + | SE2A5-R1(config-if)#vrrp 10 track 1 decrement 50 | ||

| + | SE2A5-R1(config-if)#exit</pre> | ||

| + | === → '''Cisco Catalyst 9200''' === | ||

| + | |||

| + | * Interface vers Cisco ISR 4331 : | ||

| + | |||

| + | <pre>SE2A5-R2(config)#interface g1/0/2 | ||

| + | SE2A5-R2(config-if)#switchport | ||

| + | SE2A5-R2(config-if)#switchport mode trunk | ||

| + | SE2A5-R2(config-if)#switchport trunk allowed vlan 110 | ||

| + | SE2A5-R2(config-if)#no shutdown | ||

| + | SE2A5-R2(config-if)#exit</pre> | ||

| + | * SLA : | ||

| + | |||

| + | <pre>SE2A5-R2(config)#ip sla 1 | ||

| + | SE2A5-R2(config-ip-sla)#icmp-echo 192.166.222.65 | ||

| + | SE2A5-R2(config-ip-sla-echo)#frequency 300 | ||

| + | SE2A5-R2(config-ip-sla-echo)#exit | ||

| + | SE2A5-R2(config)#ip sla schedule 1 life forever start-time now | ||

| + | SE2A5-R2(config)#track 1 ip sla 1 | ||

| + | SE2A5-R2(config-track)#exit | ||

| + | SE2A5-R2(config)#interface vlan 110 | ||

| + | SE2A5-R2(config-if)#vrrp 10 address-family ipv4 | ||

| + | SE2A5-R2(config-if-vrrp)#track 1 decrement 50 | ||

| + | SE2A5-R2(config-if-vrrp)#exit | ||

| + | SE2A5-R2(config-if)#exit</pre> | ||

| + | === → '''Cisco ISR 4331''' === | ||

| + | |||

| + | ==== '''Configuration de base :''' ==== | ||

| + | |||

| + | <pre>switch>enable | ||

| + | switch#configure terminal</pre> | ||

| + | * Configuration du nom d’hôte : | ||

| + | |||

| + | <pre>switch(config)#hostname SE2A5-R3</pre> | ||

| + | * Accès SSH : | ||

| + | |||

| + | <pre>SE2A5-R3(config)#aaa new-model | ||

| + | SE2A5-R3(config)#username admin privilege 15 secret glopglop | ||

| + | SE2A5-R3(config)#ip domain-name plil.info | ||

| + | SE2A5-R3(config)#crypto key generate rsa | ||

| + | SE2A5-R3(config)#line vty 0 15 | ||

| + | SE2A5-R3(config-line)#transport input ssh | ||

| + | SE2A5-R3(config-line)#exit</pre> | ||

| + | * Accès console : | ||

| + | |||

| + | <pre>SE2A5-R3(config)#line console 0 | ||

| + | SE2A5-R3(config-line)#password glopglop | ||

| + | SE2A5-R3(config-line)#login authentification default | ||

| + | SE2A5-R3(config-line)#exit</pre> | ||

| + | * Sécurisation des accès : | ||

| + | |||

| + | <pre>SE2A5-R3(config)#service password-encryption | ||

| + | SE2A5-R3(config)#enable secret glopglop | ||

| + | SE2A5-R3(config)#banner motd #Restricted Access#</pre> | ||

| + | * Activer le routage : | ||

| + | |||

| + | <pre>SE2A5-R3(config)#ip routing</pre> | ||

| + | * Activer VRRP : | ||

| + | |||

| + | <pre>SE2A5-R3(config)#license boot level network-advantage | ||

| + | SE2A5-R3(config)#fhrp version vrrp v3</pre> | ||

| + | ==== '''Pont vers le VLAN 110 :''' ==== | ||

| + | |||

| + | Le routeur Cisco ISR 4331 ne permet pas la configuration des VLAN. Une alternative à ce problème est de passer par des ponts (BDI) pour remplacer les VLAN 110 et 532. | ||

| + | |||

| + | * Bridge VLAN 110 : | ||

| + | |||

| + | <pre>SE2A5-R3(config)#interface bdi 110 | ||

| + | SE2A5-R3(config-if)#ip address 10.60.100.3 255.255.255.0 | ||

| + | SE2A5-R3(config-if)#vrrp 10 ip 10.60.100.254 | ||

| + | SE2A5-R3(config-if)#vrrp 10 preempt | ||

| + | SE2A5-R3(config-if)#vrrp 10 priority 90 | ||

| + | SE2A5-R3(config-if)#no shutdown | ||

| + | SE2A5-R3(config-if)#exit</pre> | ||

| + | * Interface vers Cisco Catalyst 6509-E : | ||

| + | |||

| + | <pre>SE2A5-R3(config)#interface g0/0/2 | ||

| + | SE2A5-R3(config-if)#description TP-NET1 | ||

| + | SE2A5-R3(config-if)#no shutdown | ||

| + | SE2A5-R3(config-if)#service instance 110 ethernet | ||

| + | SE2A5-R3(config-if-srv)#encapsulation dot1q 110 | ||

| + | SE2A5-R3(config-if-srv)#rewrite ingress tag pop 1 symmetric | ||

| + | SE2A5-R3(config-if-srv)#bridge-domain 110 | ||

| + | SE2A5-R3(config-if-srv)#exit | ||

| + | SE2A5-R3(config-if)#exit</pre> | ||

| + | * Interface vers Cisco Catalyst 9200 : | ||

| + | |||

| + | <pre>SE2A5-R3(config)#interface g0/0/1 | ||

| + | SE2A5-R3(config-if)#description TP-NET1 | ||

| + | SE2A5-R3(config-if)#no shutdown | ||

| + | SE2A5-R3(config-if)#service instance 110 ethernet | ||

| + | SE2A5-R3(config-if-srv)#encapsulation dot1q 110 | ||

| + | SE2A5-R3(config-if-srv)#rewrite ingress tag pop 1 symmetric | ||

| + | SE2A5-R3(config-if-srv)#bridge-domain 110 | ||

| + | SE2A5-R3(config-if-srv)#exit | ||

| + | SE2A5-R3(config-if)#exit</pre> | ||

| + | ==== '''Pont vers le VLAN 532 :''' ==== | ||

| + | |||

| + | Le VLAN 532 permet l’interconnexion avec l’accès Internet de secours. | ||

| + | |||

| + | * Bridge VLAN 532 : | ||

| + | |||

| + | <pre>SE2A5-R3(config)#interface bdi 532 | ||

| + | SE2A5-R3(config-if)#ip address 192.168.222.82 255.255.255.248 | ||

| + | SE2A5-R3(config-if)#no shutdown | ||

| + | SE2A5-R3(config-if)#exit</pre> | ||

| + | * Interface d’interconnexion : | ||

| + | |||

| + | <pre>SE2A5-R3(config)#interface g0/0/0 | ||

| + | SE2A5-R3(config-if)#description INTERCO-1B | ||

| + | SE2A5-R3(config-if)#no shutdown | ||

| + | SE2A5-R3(config-if)#service instance 532 ethernet | ||

| + | SE2A5-R3(config-if-srv)#encapsulation untagged | ||

| + | SE2A5-R3(config-if-srv)#bridge-domain 532 | ||

| + | SE2A5-R3(config-if-srv)#exit | ||

| + | SE2A5-R3(config-if)#exit</pre> | ||

| + | ==== '''Translation NAT dynamique :''' ==== | ||

| + | |||

| + | On configure une mascarade sur l’accès Internet de secours. Pour cela, on utilise l’avant-dernière adresse du réseau routé <code>213.215.6.96/29</code> (soit l’adresse IP <code>213.215.6.101</code>). | ||

| + | |||

| + | * Configuration NAT : | ||

| + | |||

| + | <pre>SE2A5-R3(config)#interface loopback 0 | ||

| + | SE2A5-R3(config-if)#ip address 213.215.6.101 255.255.255.255 | ||

| + | SE2A5-R3(config-if)#exit | ||

| + | SE2A5-R3(config)#interface bdi 532 | ||

| + | SE2A5-R3(config-if)#ip nat outside | ||

| + | SE2A5-R3(config-if)#exit | ||

| + | SE2A5-R3(config)#interface bdi 110 | ||

| + | SE2A5-R3(config-if)#ip nat inside | ||

| + | SE2A5-R3(config-if)#exit | ||

| + | SE2A5-R3(config)#access-list 10 permit 193.48.57.160 0.0.0.15 | ||

| + | SE2A5-R3(config)#ip nat inside source list 10 interface loopback 0 overload | ||

| + | SE2A5-R3(config)#ip nat inside source static network 10.60.100.160 193.48.57.160 255.255.255.240</pre> | ||

| + | == Paramétrage IPv6 == | ||

| + | |||

| + | Le protocole de routage utilisé pour IPv6 est RIPv6. Le routeur Cisco Catalyst 6509-E possède une métrique plus faible que le routeur Cisco Catalyst 9200 lui permettant de devenir prioritaire pour le routage IPv6. | ||

| + | |||

| + | === → '''Cisco Catalyst 6509-E''' === | ||

| + | |||

| + | * Routage IPv6 - Protocole RIPv6 : | ||

| + | |||

| + | <pre>SE2A5-R1(config)#ipv6 unicast-routing | ||

| + | SE2A5-R1(config)#ipv6 router rip tpima2a5 | ||

| + | SE2A5-R1(config-router)#redistribute connected metric 1 | ||

| + | SE2A5-R1(config-router)#redistribute rip 1 metric 1 | ||

| + | SE2A5-R1(config-router)#redistribute static metric 1 | ||

| + | SE2A5-R1(config-router)#exit</pre> | ||

| + | * VLAN 110 : | ||

| + | |||

| + | <pre>SE2A5-R1(config)#interface vlan 110 | ||

| + | SE2A5-R1(config-if)#ipv6 address 2001:660:4401:60a0::/64 eui-64 | ||

| + | SE2A5-R1(config-if)#ipv6 nd prefix 2001:660:4401:60a0::/64 1000 900 | ||

| + | SE2A5-R1(config-if)#ipv6 nd router-preference high | ||

| + | SE2A5-R1(config-if)#ipv6 enable | ||

| + | SE2A5-R1(config-if)#exit</pre> | ||

| + | * VLAN 530 : | ||

| + | |||

| + | <pre>SE2A5-R1(config)#interface vlan 530 | ||

| + | SE2A5-R1(config-if)#ipv6 address fe80::2 link-local | ||

| + | SE2A5-R1(config-if)#ipv6 rip tpima2a5 enable | ||

| + | SE2A5-R1(config-if)#ipv6 enable</pre> | ||

| + | === → '''Cisco Catalyst 9200''' === | ||

| + | |||

| + | * Routage IPv6 - Protocole RIPv6 : | ||

| + | |||

| + | <pre>SE2A5-R2(config)#ipv6 unicast-routing | ||

| + | SE2A5-R2(config)#ipv6 router rip tpima2a5 | ||

| + | SE2A5-R2(config-router)#redistribute connected metric 2 | ||

| + | SE2A5-R2(config-router)#redistribute rip 1 metric 2 | ||

| + | SE2A5-R2(config-router)#redistribute static metric 2 | ||

| + | SE2A5-R2(config-router)#exit</pre> | ||

| + | * VLAN 110 : | ||

| + | |||

| + | <pre>SE2A5-R2(config)#interface vlan 110 | ||

| + | SE2A5-R2(config-if)#ipv6 address 2001:660:4401:60a0::/64 eui-64 | ||

| + | SE2A5-R2(config-if)#ipv6 nd prefix 2001:660:4401:60a0::/64 1000 900 | ||

| + | SE2A5-R2(config-if)#ipv6 nd router-preference medium | ||

| + | SE2A5-R2(config-if)#ipv6 enable | ||

| + | SE2A5-R2(config-if)#exit</pre> | ||

| + | * VLAN 530 : | ||

| + | |||

| + | <pre>SE2A5-R2(config)#interface vlan 530 | ||

| + | SE2A5-R2(config-if)#ipv6 address fe80::3 link-local | ||

| + | SE2A5-R2(config-if)#ipv6 rip tpima2a5 enable | ||

| + | SE2A5-R2(config-if)#ipv6 enable | ||

| + | SE2A5-R2(config-if)#exit</pre> | ||

| + | === → '''Cisco ISR 4331''' === | ||

| − | + | * Activer le routage IPv6 : | |

| − | * | + | <pre>SE2A5-R3(config)#ipv6 unicast-routing</pre> |

| − | + | * Bridge VLAN 110 : | |

| − | + | <pre>SE2A5-R3(config)#interface bdi 110 | |

| − | + | SE2A5-R3(config-if)#ipv6 address 2001:660:4401:60a0::/64 eui-64 | |

| + | SE2A5-R3(config-if)#ipv6 nd prefix 2001:660:4401:60a0::/64 1000 900 | ||

| + | SE2A5-R3(config-if)#ipv6 nd router-preference low | ||

| + | SE2A5-R3(config-if)#ipv6 enable | ||

| + | SE2A5-R3(config-if)#exit</pre> | ||

| + | * Bridge VLAN 532 : | ||

| − | =Configuration | + | <pre>SE2A5-R3(config)#interface bdi 532 |

| + | SE2A5-R2(config-if)#ipv6 address fe80::2 link-local | ||

| + | SE2A5-R3(config-if)#ipv6 enable | ||

| + | SE2A5-R3(config-if)#exit</pre> | ||

| + | == Configuration du VLAN 164 == | ||

| − | + | Le réseau privé (VLAN 164) est utilisé principalement pour les appareils connectés aux points d’accès Wifi. La plage IPv4 concernée par le VLAN 164 est <code>10.60.164.0/24</code>. | |

| − | ===Cisco Catalyst 6509-E=== | + | === → '''Cisco Catalyst 6509-E''' === |

| − | + | * VLAN 164 : | |

| − | |||

| − | * | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <pre>SE2A5-R1(config)#vlan 164 | |

| + | SE2A5-R1(config-vlan)#name DEMINEUR | ||

| + | SE2A5-R1(config-vlan)#exit | ||

| + | SE2A5-R1(config)#interface vlan 164 | ||

| + | SE2A5-R1(config-if)#description DEMINEUR | ||

| + | SE2A5-R1(config-if)#ip address 10.60.164.1 255.255.255.0 | ||

| + | SE2A5-R1(config-if)#ipv6 address 2001:660:4401:60a4::/64 eui-64 | ||

| + | SE2A5-R1(config-if)#ipv6 nd prefix 2001:660:4401:60a4::/64 1000 900 | ||

| + | SE2A5-R1(config-if)#ipv6 nd router-preference high | ||

| + | SE2A5-R1(config-if)#ipv6 enable | ||

| + | SE2A5-R1(config-if)#no shutdown | ||

| + | SE2A5-R1(config-if)#vrrp 64 ip 10.60.164.254 | ||

| + | SE2A5-R1(config-if)#vrrp 64 preempt | ||

| + | SE2A5-R1(config-if)#vrrp 64 priority 110 | ||

| + | SE2A5-R1(config-if)#vrrp 64 track 1 decrement 50 | ||

| + | SE2A5-R1(config-if)#exit</pre> | ||

| + | * Interface vers Cisco Catalyst 9200 : | ||

| − | + | <pre>SE2A5-R1(config)#interface t5/4 | |

| − | + | SE2A5-R1(config-if)#switchport trunk allowed vlan add 164 | |

| − | + | SE2A5-R1(config-if)#exit</pre> | |

| − | + | * Interface vers le point d’accès Wifi : | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | * | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <pre>SE2A5-R1(config)#interface g3/1 | |

| + | SE2A5-R1(config-if)#switchport trunk allowed vlan add 164 | ||

| + | SE2A5-R1(config-if)#exit</pre> | ||

| + | * DHCP : | ||

| − | ===Cisco Catalyst | + | <pre>SE2A5-R1(config)#ip dhcp pool DEMINEUR |

| + | SE2A5-R1(dhcp-config)#dns 193.48.57.164 | ||

| + | SE2A5-R1(dhcp-config)#network 10.60.164.0 255.255.255.0 | ||

| + | SE2A5-R1(dhcp-config)#default-router 10.60.164.254 | ||

| + | SE2A5-R1(dhcp-config)#exit | ||

| + | SE2A5-R1(config)#ip dhcp excluded-address 10.60.164.0 10.60.164.99 | ||

| + | SE2A5-R1(config)#ip dhcp excluded-address 10.60.164.150 10.60.164.255</pre> | ||

| + | === → '''Cisco Catalyst 9200''' === | ||

| − | * VLAN | + | * VLAN 164 : |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <pre>SE2A5-R2(config)#vlan 164 | |

| + | SE2A5-R2(config-vlan)#name DEMINEUR | ||

| + | SE2A5-R2(config-vlan)#exit | ||

| + | SE2A5-R2(config)#interface vlan 164 | ||

| + | SE2A5-R2(config-if)#description DEMINEUR | ||

| + | SE2A5-R2(config-if)#ip address 10.60.164.2 255.255.255.0 | ||

| + | SE2A5-R2(config-if)#ipv6 address 2001:660:4401:60a4::/64 eui-64 | ||

| + | SE2A5-R2(config-if)#ipv6 nd prefix 2001:660:4401:60a4::/64 1000 900 | ||

| + | SE2A5-R2(config-if)#ipv6 nd router-preference medium | ||

| + | SE2A5-R2(config-if)#ipv6 enable | ||

| + | SE2A5-R2(config-if)#no shutdown | ||

| + | SE2A5-R2(config-if)#vrrp 64 address-family ipv4 | ||

| + | SE2A5-R2(config-if-vrrp)#address 10.60.164.254 | ||

| + | SE2A5-R2(config-if-vrrp)#priority 100 | ||

| + | SE2A5-R2(config-if-vrrp)#preempt | ||

| + | SE2A5-R2(config-if-vrrp)#exit | ||

| + | SE2A5-R2(config-if)#exit</pre> | ||

| + | * Interface vers Cisco Catalyst 6509-E : | ||

| − | + | <pre>SE2A5-R2(config)#interface t1/1/2 | |

| − | + | SE2A5-R2(config-if)#switchport trunk allowed vlan add 164 | |

| − | + | SE2A5-R2(config-if)#exit</pre> | |

| − | + | * Interface vers le point d’accès Wifi : | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <pre>SE2A5-R2(config)#interface g1/0/3 | |

| + | SE2A5-R2(config-if)#switchport trunk allowed vlan add 164 | ||

| + | SE2A5-R2(config-if)#exit</pre> | ||

| + | * DHCP : | ||

| − | == | + | <pre>SE2A5-R2(config)#ip dhcp pool DEMINEUR |

| + | SE2A5-R2(dhcp-config)#dns 193.48.57.164 | ||

| + | SE2A5-R2(dhcp-config)#network 10.60.164.0 255.255.255.0 | ||

| + | SE2A5-R2(dhcp-config)#default-router 10.60.164.254 | ||

| + | SE2A5-R2(dhcp-config)#exit | ||

| + | SE2A5-R2(config)#ip dhcp excluded-address 10.60.164.0 10.60.164.149 | ||

| + | SE2A5-R2(config)#ip dhcp excluded-address 10.60.164.200 10.60.164.255</pre> | ||

| + | == Configuration des points d’accès Wifi == | ||

| − | + | === → Cisco Catalyst 6509-E === | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | * VLAN n°1 : | |

| − | + | <pre>SE2A5-R1(config)#interface vlan 1 | |

| − | + | SE2A5-R1(config-if)#ip address 10.60.101.252 255.255.255.0 | |

| − | + | SE2A5-R1(config-if)#no shutdown | |

| − | + | SE2A5-R1(config-if)#vrrp 1 ip 10.60.101.254 | |

| − | + | SE2A5-R1(config-if)#vrrp 1 preempt | |

| − | + | SE2A5-R1(config-if)#vrrp 1 priority 110 | |

| − | + | SE2A5-R1(config-if)#exit</pre> | |

| − | + | * Interface vers le point d’accès Wifi : | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <pre>SE2A5-R1(config)#interface g3/1 | |

| + | SE2A5-R1(config-if)#switchport | ||

| + | SE2A5-R1(config-if)#switchport mode trunk | ||

| + | SE2A5-R1(config-if)#switchport trunk allowed vlan add 1 | ||

| + | SE2A5-R1(config-if)#no shutdown | ||

| + | SE2A5-R1(config-if)#exit</pre> | ||

| + | * NAT PAT : | ||

| − | ===Cisco Catalyst | + | <pre>SE2A5-R1(config)#access-list 164 permit ip 10.60.164.0 0.0.0.255 any |

| + | SE2A5-R1(config)#interface vlan 164 | ||

| + | SE2A5-R1(config-if)#ip nat inside | ||

| + | SE2A5-R1(config-if)#exit | ||

| + | SE2A5-R1(config)#interface vlan 110 | ||

| + | SE2A5-R1(config-if)#ip nat outside | ||

| + | SE2A5-R1(config-if)#exit | ||

| + | SE2A5-R1(config)#ip nat inside source list 164 interface t6/4 overload</pre> | ||

| + | === → Cisco Catalyst 9200 === | ||

| − | * | + | * VLAN n°1 : |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <pre>SE2A5-R2(config)#interface vlan 1 | |

| + | SE2A5-R2(config-if)#ip address 10.60.101.253 255.255.255.0 | ||

| + | SE2A5-R2(config-if)#no shutdown | ||

| + | SE2A5-R2(config-if)#vrrp 1 address-family ipv4 | ||

| + | SE2A5-R2(config-if-vrrp)#address 10.60.101.254 | ||

| + | SE2A5-R2(config-if-vrrp)#vrrpv2 | ||

| + | SE2A5-R2(config-if-vrrp)#priority 100 | ||

| + | SE2A5-R2(config-if-vrrp)#preempt | ||

| + | SE2A5-R2(config-if-vrrp)#exit | ||

| + | SE2A5-R2(config-if)#exit</pre> | ||

| + | * Interface vers le point d’accès Wifi : | ||

| − | + | <pre>SE2A5-R2(config)#interface g1/0/3 | |

| − | + | SE2A5-R2(config-if)#switchport | |

| − | + | SE2A5-R2(config-if)#switchport mode trunk | |

| − | + | SE2A5-R2(config-if)#switchport trunk allowed vlan 1 | |

| − | + | SE2A5-R2(config-if)#no shutdown | |

| − | + | SE2A5-R2(config-if)#exit</pre> | |

| − | + | === → Point d’accès Wifi n°1 === | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | == | + | ==== '''Configuration de base :''' ==== |

| − | + | <pre>ap>enable | |

| + | ap#configure terminal</pre> | ||

| + | * Configuration du nom d’hôte : | ||

| − | + | <pre>ap(config)#hostname SE2A5-AP1</pre> | |

| − | + | * Accès SSH : | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <pre>SE2A5-AP1(config)#aaa new-model | |

| + | SE2A5-AP1(config)#username admin privilege 15 secret glopglop | ||

| + | SE2A5-AP1(config)#ip domain-name plil.info | ||

| + | SE2A5-AP1(config)#crypto key generate rsa general-keys modulus 2048 | ||

| + | SE2A5-AP1(config)#ip ssh version 2 | ||

| + | SE2A5-AP1(config)#line vty 0 15 | ||

| + | SE2A5-AP1(config-line)#transport input ssh | ||

| + | SE2A5-AP1(config-line)#exit</pre> | ||

| + | * Accès console : | ||

| − | + | <pre>SE2A5-AP1(config)#line console 0 | |

| − | + | SE2A5-AP1(config-line)#password glopglop | |

| − | + | SE2A5-AP1(config-line)#login authentification default | |

| − | + | SE2A5-AP1(config-line)#exit</pre> | |

| − | + | * Sécurisation des accès : | |

| − | |||

| − | |||

| − | |||

| − | + | <pre>SE2A5-AP1(config)#service password-encryption | |

| + | SE2A5-AP1(config)#enable secret glopglop | ||

| + | SE2A5-AP1(config)#banner motd #Restricted Access#</pre> | ||

| + | * VLAN n°1 : | ||

| − | === | + | <pre>SE2A5-AP1(config)#interface BVI 1 |

| + | SE2A5-AP1(config-if)#ip address 10.60.101.1 255.255.255.0 | ||

| + | SE2A5-AP1(config-if)#no shutdown | ||

| + | SE2A5-AP1(config-if)#exit | ||

| + | SE2A5-AP1(config)#ip default-gateway 10.60.101.254</pre> | ||

| + | ==== '''Réseau privé (VLAN 164) :''' ==== | ||

| − | * | + | * Configuration Wifi EAP : |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <pre>SE2A5-AP1(config)#aaa authentication login EAP_DEMINEUR group RADIUS_DEMINEUR | |

| − | + | SE2A5-AP1(config)#radius-server host 10.60.100.164 auth-port 1812 acct-port 1813 key glopglop | |

| + | SE2A5-AP1(config)#aaa group server radius RADIUS_DEMINEUR | ||

| + | SE2A5-AP1(config-server)#server 10.60.100.164 auth-port 1812 acct-port 1813 | ||

| + | SE2A5-AP1(config-server)#exit | ||

| + | SE2A5-AP1(config)#dot11 ssid DEMINEUR1 | ||

| + | SE2A5-AP1(config-ssid)#mbssid guest-mode | ||

| + | SE2A5-AP1(config-ssid)#vlan 164 | ||

| + | SE2A5-AP1(config-ssid)#authentication open eap EAP_DEMINEUR | ||

| + | SE2A5-AP1(config-ssid)#authentication network-eap EAP_DEMINEUR | ||

| + | SE2A5-AP1(config-ssid)#authentication key-management wpa | ||

| + | SE2A5-AP1(config-ssid)#exit | ||

| + | SE2A5-AP1(config)#interface dot11radio0.164 | ||

| + | SE2A5-AP1(config-subif)#encapsulation dot1q 164 | ||

| + | SE2A5-AP1(config-subif)#bridge-group 64 | ||

| + | SE2A5-AP1(config-subif)#exit | ||

| + | SE2A5-AP1(config)#interface g0.164 | ||

| + | SE2A5-AP1(config-subif)#encapsulation dot1q 164 | ||

| + | SE2A5-AP1(config-subif)#bridge-group 64 | ||

| + | SE2A5-AP1(config-subif)#exit | ||

| + | SE2A5-AP1(config)#interface dot11radio 0 | ||

| + | SE2A5-AP2(config-if)#no shutdown | ||

| + | SE2A5-AP1(config-if)#encryption vlan 164 mode ciphers aes-ccm tkip | ||

| + | SE2A5-AP1(config-if)#mbssid | ||

| + | SE2A5-AP1(config-if)#ssid DEMINEUR1 | ||

| + | SE2A5-AP1(config-if)#exit</pre> | ||

| + | On considère la commande ci-dessous de la configuration précédente : | ||

| − | + | <pre>radius-server host 10.60.100.164 auth-port 1812 acct-port 1813 key glopglop</pre> | |

| + | Cette commande permet au PA de se connecter au serveur <code>freeradius</code> sur la VM afin de vérifier qu’un utilisateur se connecte avec les bons identifiants.<br /> | ||

| + | Le mot de passe <code>glopglop</code> qui est spécifié sera également à définir dans les clients <code>freeradius</code> sur la VM. | ||

| − | + | L’accès SSH au PA nécessite de spécifier l’utilisation de l’algorithme de Diffie-Hellman et le chiffrement AES-128 : | |

| − | |||

| − | === | + | <pre>ssh -oKexAlgorithms=+diffie-hellman-group1-sha1 -c aes128-cbc admin@10.60.101.1</pre> |

| + | === → Point d’accès Wifi n°2 === | ||

| − | + | ==== '''Configuration de base :''' ==== | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <pre>ap>enable | |

| + | ap#configure terminal</pre> | ||

| + | * Configuration du nom d’hôte : | ||

| − | + | <pre>ap(config)#hostname SE2A5-AP2</pre> | |

| − | + | * Accès SSH : | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <pre>SE2A5-AP2(config)#aaa new-model | |

| + | SE2A5-AP2(config)#username admin privilege 15 secret glopglop | ||

| + | SE2A5-AP2(config)#ip domain-name plil.info | ||

| + | SE2A5-AP2(config)#crypto key generate rsa general-keys modulus 2048 | ||

| + | SE2A5-AP2(config)#ip ssh version 2 | ||

| + | SE2A5-AP2(config)#line vty 0 15 | ||

| + | SE2A5-AP2(config-line)#transport input ssh | ||

| + | SE2A5-AP2(config-line)#exit</pre> | ||

| + | * Accès console : | ||

| − | + | <pre>SE2A5-AP2(config)#line console 0 | |

| + | SE2A5-AP2(config-line)#password glopglop | ||

| + | SE2A5-AP2(config-line)#login authentification default | ||

| + | SE2A5-AP2(config-line)#exit</pre> | ||

| + | * Sécurisation des accès : | ||

| − | + | <pre>SE2A5-AP2(config)#service password-encryption | |

| − | + | SE2A5-AP2(config)#enable secret glopglop | |

| − | + | SE2A5-AP2(config)#banner motd #Restricted Access#</pre> | |

| − | + | * VLAN n°1 : | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | * | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | === | + | <pre>SE2A5-AP2(config)#interface BVI 1 |

| + | SE2A5-AP2(config-if)#ip address 10.60.101.2 255.255.255.0 | ||

| + | SE2A5-AP2(config-if)#no shutdown | ||

| + | SE2A5-AP2(config-if)#exit | ||

| + | SE2A5-AP2(config)#ip default-gateway 10.60.101.254</pre> | ||

| + | ==== '''Réseau privé (VLAN 164) :''' ==== | ||

| − | * | + | * Configuration Wifi EAP : |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | = | + | <pre>SE2A5-AP2(config)#aaa authentication login EAP_DEMINEUR group RADIUS_DEMINEUR |

| + | SE2A5-AP2(config)#radius-server host 10.60.100.164 auth-port 1812 acct-port 1813 key glopglop | ||

| + | SE2A5-AP2(config)#aaa group server radius RADIUS_DEMINEUR | ||

| + | SE2A5-AP2(config-server)#server 10.60.100.164 auth-port 1812 acct-port 1813 | ||

| + | SE2A5-AP2(config-server)#exit | ||

| + | SE2A5-AP2(config)#dot11 ssid DEMINEUR2 | ||

| + | SE2A5-AP2(config-ssid)#mbssid guest-mode | ||

| + | SE2A5-AP2(config-ssid)#vlan 164 | ||

| + | SE2A5-AP2(config-ssid)#authentication open eap EAP_DEMINEUR | ||

| + | SE2A5-AP2(config-ssid)#authentication network-eap EAP_DEMINEUR | ||

| + | SE2A5-AP2(config-ssid)#authentication key-management wpa | ||

| + | SE2A5-AP2(config-ssid)#exit | ||

| + | SE2A5-AP2(config)#interface dot11radio0.164 | ||

| + | SE2A5-AP2(config-subif)#encapsulation dot1q 164 | ||

| + | SE2A5-AP2(config-subif)#bridge-group 64 | ||

| + | SE2A5-AP2(config-subif)#exit | ||

| + | SE2A5-AP2(config)#interface g0.164 | ||

| + | SE2A5-AP2(config-subif)#encapsulation dot1q 164 | ||

| + | SE2A5-AP2(config-subif)#bridge-group 64 | ||

| + | SE2A5-AP2(config-subif)#exit | ||

| + | SE2A5-AP2(config)#interface dot11radio 0 | ||

| + | SE2A5-AP2(config-if)#no shutdown | ||

| + | SE2A5-AP2(config-if)#encryption vlan 164 mode ciphers aes-ccm tkip | ||

| + | SE2A5-AP2(config-if)#mbssid | ||

| + | SE2A5-AP2(config-if)#ssid DEMINEUR2 | ||

| + | SE2A5-AP2(config-if)#exit</pre> | ||

| + | = Machine virtuelle sur le serveur Capbreton = | ||

| − | == | + | == Création de la machine virtuelle == |

| − | + | * Connexion au serveur Capbreton : | |

| − | |||

| − | * | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <pre>ssh capbreton.plil.info</pre> | |

| + | * Créer la variable d’environnement <code>http_proxy</code> : | ||

| − | + | <pre>export http_proxy=http://proxy.plil.fr:3128</pre> | |

| − | + | En configurant correctement le proxy de la plateforme, il est désormais possible d’accéder aux images et aux paquets Debian pour créer la VM. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | * Création d’une image pour la VM : | |

| − | + | <pre>xen-create-image --hostname=demineur --ip=10.60.100.164 --gateway=10.60.100.254 --netmask=255.255.255.0 --dir=/usr/local/xen --password=glopglop --dist=buster</pre> | |

| − | + | → Dossier de stockage des données de la VM : <code>/usr/local/xen/domains/demineur</code><br /> | |

| − | + | → Fichier de configuration de la VM : <code>/etc/xen/demineur.cfg</code> | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | * Création des partitions virtuelles : | |

| − | + | <pre>vgcreate virtual /dev/sda7 | |

| − | + | lvcreate -L10G -n demineur-home virtual | |

| − | + | lvcreate -L10G -n demineur-var virtual</pre> | |

| − | + | * Vérification des partitions : | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <pre>lvdisplay | |

| + | lsblk</pre> | ||

| + | * Formatage de la partition virtuelle : | ||

| − | + | <pre>mkfs.ext4 /dev/virtual/demineur-home | |

| + | mkfs.ext4 /dev/virtual/demineur-var</pre> | ||

| + | * Modification de <code>/etc/xen/demineur.cfg</code> : | ||

| − | + | → Ajout des partitions virtuelles dans la variable <code>disk</code> : | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <pre>'phy:/dev/virtual/demineur-home,xvda3,w', | |

| + | 'phy:/dev/virtual/demineur-var,xvda4,w'</pre> | ||

| + | → Ajout du pont dans dans la variable <code>vif</code> : | ||

| − | + | <pre>vif = [ 'mac=00:16:3E:D8:97:68, bridge=IMA2a5' ]</pre> | |

| − | + | Le fichier de configuration obtenu est le suivant : | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <pre># | |

| + | # Configuration file for the Xen instance demineur, created | ||

| + | # by xen-tools 4.8 on Fri Nov 12 08:53:11 2021. | ||

| + | # | ||

| − | + | # | |

| − | + | # Kernel + memory size | |

| − | + | # | |

| − | + | kernel = '/boot/vmlinuz-4.19.0-9-amd64' | |

| − | + | extra = 'elevator=noop' | |

| − | + | ramdisk = '/boot/initrd.img-4.19.0-9-amd64' | |

| − | |||

| − | |||

| − | == | + | vcpus = '1' |

| + | memory = '256' | ||

| − | |||

| − | + | # | |

| − | + | # Disk device(s). | |

| − | + | # | |

| − | + | root = '/dev/xvda2 ro' | |

| − | + | disk = [ | |

| − | + | 'file:/usr/local/xen/domains/demineur/disk.img,xvda2,w', | |

| − | + | 'file:/usr/local/xen/domains/demineur/swap.img,xvda1,w', | |

| − | + | 'phy:/dev/virtual/demineur-home,xvda3,w', | |

| − | + | 'phy:/dev/virtual/demineur-var,xvda4,w' | |

| − | + | ] | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | # | |

| − | + | # Physical volumes | |

| − | + | # | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | = | + | # |

| + | # Hostname | ||

| + | # | ||

| + | name = 'demineur' | ||

| − | + | # | |

| − | + | # Networking | |

| − | + | # | |

| − | + | vif = [ 'mac=00:16:3E:BE:BF:2D, bridge=IMA2a5' ] | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | === | + | # |

| + | # Behaviour | ||

| + | # | ||

| + | on_poweroff = 'destroy' | ||

| + | on_reboot = 'restart' | ||

| + | on_crash = 'restart'</pre> | ||

| + | * Création de la VM : | ||

| − | + | <pre>xl create /etc/xen/demineur.cfg</pre> | |

| − | + | * Affichage de l’état des VM : | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | * | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <pre>xl list</pre> | |

| + | * Affichage du mot de passe de la VM : | ||

| − | + | <pre>tail -f /var/log/xen-tools/demineur.log</pre> | |

| + | * Démarrage d’un shell sur la VM : | ||

| − | + | <pre>xen console demineur</pre> | |

| − | + | * Changement du mot de passe : | |

| − | * | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <pre>passwd root</pre> | |

| + | * Mise à jour de la liste des paquets : | ||

| − | * | + | <pre>apt update</pre> |

| − | + | * Montage des partitions virtuelles : | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <pre>mount /dev/xvda4 /mnt</pre> | |

| + | * Copie des données des répertoires <code>/home</code> et <code>/var</code> : | ||

| − | + | <pre>mv /var/* /mnt</pre> | |

| + | * Démontage des partitions virtuelles : | ||

| − | + | <pre>umount /mnt</pre> | |

| − | + | * Ajout des partitions au fichier <code>/etc/fstab</code> : | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | * | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | == | + | <pre>/dev/xvda3 /home ext4 defaults 0 2 |

| + | /dev/xvda4 /var ext4 defaults 0 2</pre> | ||

| + | == Serveur SSH == | ||

| − | * | + | * Modification du fichier <code>/etc/ssh/sshd_config</code> : |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | = | + | <pre>PermitRootLogin yes</pre> |

| + | == Configuration IP == | ||

| − | * | + | * Modification du fichier <code>/etc/network/interfaces</code> : |

| − | |||

| − | + | <pre>auto lo | |

| − | + | iface lo inet loopback | |

| − | + | auto eth0 | |

| − | + | iface eth0 inet6 auto | |

| + | iface eth0 inet static | ||

| + | address 10.60.100.164/24 | ||

| + | up ip address add dev eth0 193.48.57.164/32 | ||

| + | up ip route add default via 10.60.100.254 src 193.48.57.164 | ||

| + | down ip address del dev eth0 193.48.57.164/32 | ||

| + | down ip route del default via 10.60.100.254 src 193.48.57.164</pre> | ||

| + | == Serveur DNS == | ||

| − | + | Dans un premier temps, on utilise le registrar [[gandi.net|Gandi]] afin de réserver le nom de domaine <code>demineur.site</code>.<br /> | |

| − | + | Une fois le nom de domaine réservé, il est alors possible de configurer les serveurs de noms et les Glue Records :<br /> | |

| + | → Ajouter le Glue Record vers <code>193.48.57.164</code> afin d’associer le nom de domaine <code>demineur.site</code> à l’adresse IP <code>193.48.57.164</code><br /> | ||

| + | → Modifier les serveurs de noms pour utiliser <code>ns.demineur.site</code> et <code>ns6.gandi.net</code><br /> | ||

| + | En attendant que les serveurs de noms soient correctement modifiés, il est possible de changer les enregistrements DNS :<br /> | ||

| + | → Modifier l’enrgistrement DNS <code>@</code>-<code>A</code> avec la valeur <code>193.48.57.193</code><br /> | ||

| + | → Ajouter l’enrgistrement DNS <code>ns</code>-<code>A</code> avec la valeur <code>193.48.57.193</code><br /> | ||

| + | → Modifier l’enrgistrement DNS <code>www</code>-<code>CNAME</code> avec la valeur <code>ns.demineur.site.</code> | ||

| − | * | + | * Installation du paquet <code>bind9</code> |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | * | + | <pre>apt install bind9</pre> |

| − | + | * Modification du fichier <code>/etc/resolv.conf</code> : | |

| − | + | <pre>nameserver 127.0.0.1</pre> | |

| + | * Modification du fichier <code>/etc/bind/named.conf.local</code> : | ||

| − | + | <pre>zone "demineur.site" { | |

| + | type master; | ||

| + | file "/etc/bind/db.demineur.site"; | ||

| + | allow-transfer { 217.70.177.40; }; // ns6.gandi.net | ||

| + | };</pre> | ||

| + | * Modification du fichier <code>/etc/bind/named.conf.options</code> : | ||

| − | Tâches effectuées : | + | <pre>options{ |

| − | * Plan | + | directory "/var/cache/bind"; |

| + | forwarders { | ||

| + | 8.8.8.8; | ||

| + | 4.4.2.2; | ||

| + | }; | ||

| + | dnssec-validation auto; | ||

| + | listen-on-v6 { any; }; | ||

| + | allow-transfer { "allowed_to_transfer"; }; | ||

| + | }; | ||

| + | acl "allowed_to_transfer" { | ||

| + | 217.70.177.40/32; | ||

| + | };</pre> | ||

| + | * Créer le fichier BIND pour <code>demineur.site</code> : | ||

| + | |||

| + | <pre>cp /etc/bind/db.local /etc/bind/db.demineur.site</pre> | ||

| + | * Modification du fichier <code>/etc/bind/db.demineur.site</code> : | ||

| + | |||

| + | <pre>; | ||

| + | ; BIND data file for demineur.site | ||

| + | ; | ||

| + | $TTL 604800 | ||

| + | @ IN SOA ns.demineur.site. root.demineur.site. ( | ||

| + | 1 ; Serial | ||

| + | 604800 ; Refresh | ||

| + | 86400 ; Retry | ||

| + | 2419200 ; Expire | ||

| + | 604800 ) ; Negative Cache TTL | ||

| + | ; | ||

| + | @ IN NS ns.demineur.site. | ||

| + | @ IN NS ns6.gandi.net. | ||

| + | @ IN A 193.48.57.164 | ||

| + | NS IN A 193.48.57.164 | ||

| + | NS IN AAAA 2001:7A8:116E:60A4::1 | ||

| + | WWW IN CNAME NS | ||

| + | SSH IN CNAME NS</pre> | ||

| + | * Redémarrage du service <code>bind9</code> : | ||

| + | |||

| + | <pre>service bind9 restart</pre> | ||

| + | === Tester DNS : === | ||

| + | |||

| + | * Modification du fichier <code>/etc/resolv.conf</code> | ||

| + | |||

| + | <pre>nameserver 193.48.57.164</pre> | ||

| + | * Vérification de la traduction du nom de domaine <code>demineur.site</code> : | ||

| + | |||

| + | <pre>nslookup demineur.site</pre> | ||

| + | == Serveur Web == | ||

| + | |||

| + | * Installation du paquet <code>openssl</code> : | ||

| + | |||

| + | <pre>apt install openssl</pre> | ||

| + | * Création d’un certificat TSL : | ||

| + | |||

| + | <pre>openssl req -nodes -newkey rsa:2048 -sha256 -keyout demineur.site.key -out demineur.site.csr</pre> | ||

| + | Attention à bien renseigner <code>demineur.site</code> comme CN (Common Name) pour la création du certificat. | ||

| + | |||

| + | <pre>mv demineur.site.key /etc/ssl/private | ||

| + | mv demineur.site.csr /etc/ssl/certs</pre> | ||

| + | Il est nécessaire de faire signer le certificat <code>.csr</code> par un registrar tel que [https://letsencrypt.org/fr/ Let’s Encrypt] ou [https://docs.gandi.net/fr/ssl/creation/installation_certif_manuelle.html Gandi] afin d’en obtenir le nouveau certificat signé <code>.crt</code>.<br /> | ||

| + | Puisque le registrar Gandi a été utilisé pour réserver le nom de domaine <code>demineur.site</code>, il est alors possible d’utiliser à nouveau ce service pour signer gratuitement le certificat <code>demineur.site.csr</code>. | ||

| + | |||

| + | Pour cela, il faut “acheter” un certificat SSL pour un hôte “ailleurs” et coller le contenu du fichier <code>.csr</code>. Une fois le CN entré et reconnu, l’achat devient gratuit et peut être effectué.<br /> | ||

| + | Après quelques minutes, il est désormais possible de télécharger le certificat signé <code>.crt</code> ainsi que le certificat nommé <code>GandiStandardSSLCA2.pem</code>. | ||

| + | |||

| + | Ces deux certificats sont à copier dans le répertoire <code>/etc/ssl/certs</code> de la VM. | ||

| + | |||

| + | * Copier les certificats sur la VM : | ||

| + | |||

| + | <pre>scp -r -p demineur.site.crt root@193.48.57.164:/etc/ssl/certs | ||

| + | scp -r -p GandiStandardSSLCA2.pem root@193.48.57.164:/etc/ssl/certs</pre> | ||

| + | * Installation du paquet <code>apache2</code> : | ||

| + | |||

| + | <pre>apt install apache2</pre> | ||

| + | * Activation du module SSL : | ||

| + | |||

| + | <pre>a2enmod ssl</pre> | ||

| + | * Modification du fichier <code>/etc/apache2/ports.conf</code> : | ||

| + | |||

| + | <pre>Listen 80 | ||

| + | |||

| + | <IfModule mod_ssl.c> | ||

| + | Listen 443 | ||

| + | </IfModule> | ||

| + | <IfModule mod_gnutls.c> | ||

| + | Listen 443 | ||

| + | </IfModule></pre> | ||

| + | * Ajout du fichier <code>/etc/apache2/sites-available/000-demineur.site-ssl.conf</code> : | ||

| + | |||

| + | <pre><IfModule mod_ssl.c> | ||

| + | <VirtualHost 193.48.57.164:443> | ||

| + | ServerName demineur.site | ||

| + | ServerAlias ns.demineur.site www.demineur.site | ||

| + | DocumentRoot /var/www/demineur.site/ | ||

| + | CustomLog /var/log/apache2/secure_access.log combined | ||

| + | SSLEngine on | ||

| + | SSLCertificateFile /etc/ssl/certs/demineur.site.crt | ||

| + | SSLCertificateKeyFile /etc/ssl/private/demineur.site.key | ||

| + | SSLCACertificateFile /etc/ssl/certs/GandiStandardSSLCA2.pem | ||

| + | SSLVerifyClient None | ||

| + | </VirtualHost> | ||

| + | </IfModule></pre> | ||

| + | * Activation du site <code>demineur.site</code> : | ||

| + | |||

| + | <pre>a2ensite 000-demineur.site-ssl</pre> | ||

| + | * Modification du fichier <code>nano /etc/apache2/apache2.conf</code> : | ||

| + | |||

| + | <pre>ServerName demineur.site</pre> | ||

| + | * Modification du fichier <code>nano /etc/apache2/sites-available/000-default.conf</code> : | ||

| + | |||