Cahier 2017 groupe n°2

Sommaire

Cahier des charges

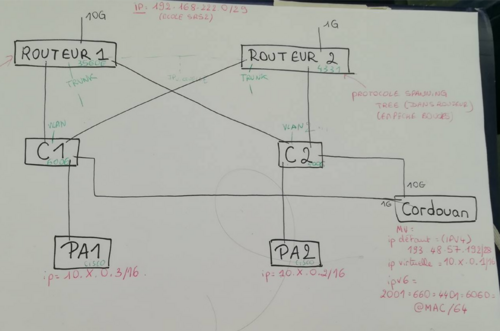

L'objectif de ce module est de mettre en place le réseau redondant ci-dessous, puis de bénéficier de cette architecture pour s'exercer sur différents points détaillés dans ce wiki.

Configuration des commutateurs

Notre tâche spécifique était d'installer la baie de brassage et de configurer les commutateurs du réseau. Nous avons configurer les commutateurs de la manière suivante :

- 1 VLAN pour chaque groupe (7 au total)

Dans la console du commutateur, après avoir activé les droits root (enable) :

vlan database vlan 9 name vfruits

Puis on passe en mode configuration (conf t) pour associer des ports aux VLANs :

interface GigabitEthernet 4/1 switchport access vlan 8 end

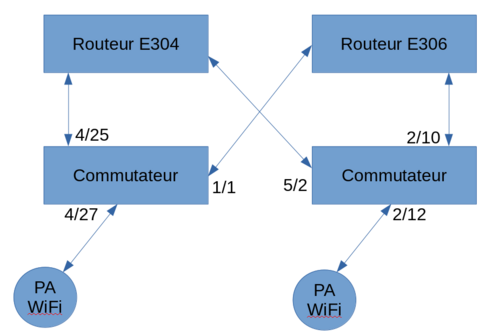

Les ports 2/10 5/2 2/12 (commutateur en E306) et 4/25 1/1 4/27 (commutateur E304) sont configurés en mode trunk :

interface GigabitEthernet 4/25 switchport trunk encapsulation dot1q switchport mode trunk end

Avancement des tâches communes

Lors des premières semaines, nous avons créé et configuré la machine virtuelle à l'aide de xen sur cordouan.

CREATION DE LA MACHINE

Pour cela, nous avons utilisé les commandes suivantes :

xen-create-image --hostname=IMA5-Durian --dist=wheezy --dir=/usr/local/xen --ip=172.26.76.107 --netmask=255.255.255.224 --gateway=172.26.79.254

Cette commande permet de créer la VM IMA5-Durian en utilisant la distribution Wheezy et de lui attribuer une IP dans le bridge INSECURE (dans un premier temps) de Cordouan. Pour ce faire, on modifie le fichier de configuration créé (/etc/xen/IMA5-Durian.cfg) :

vif = [ 'mac=00:16:3E:52:80:93, bridge=INSECURE' ]

Ensuite on lance notre VM avec la commande :

xl create IMA5-Durian.cfg

Pou accéder à notre VM :

xl console IMA5-Durian

CONFIGURATION

Nous avons également créer des disques virtuels sur cette machine virtuelle (IMA5-Durian) à l'aide de LVM.

Ainsi, nous avons utilisé les commandes suivantes :

lvcreate -L10G -nlvDurian-home lvcreate -L10G -nlvDurian-var

Puis nous ajoutons ces disques dans le fichier de configuration /etc/xen/IMA5-Durian.

disk = [

'file:/usr/local/xen/domains/durian/disk.img,xvda2,w',

'file:/usr/local/xen/domains/durian/swap.img,xvda1,w',

'phy:/dev/virtual/lv-IMA5-Durian-home,xvdb1,w',

'phy:/dev/virtual/lv-IMA5-Durian-var,xvdc1,w',

'phy:/dev/virtual/IMA5-Durian-part1,xvdd1,w',

'phy:/dev/virtual/IMA5-Durian-part2,xvde2,w',

'phy:/dev/virtual/IMA5-Durian-part3,xvdf3,w'

]

Ensuite, nous changeons le format de fichier de la partition /home grâce à la commande :

mkfs -t ext4 /dev/xvdb1

On modifie le fichier /etc/fstab afin que notre partition soit connue du système de fichier :

/dev/xvdb1 /home ext4 defaults 0 2

Nous montons le disque avec :

mount -a

Concernant la partition var, il faut effectuer les premières étapes mais il faut monter temporairement le disque car /var est dynamique puis le move :

mount /dev/xvdc1 /mnt mv /var/* /mnt

Finalement, on le rajoute dans /etc/fstab.

SERVICES INTERNET

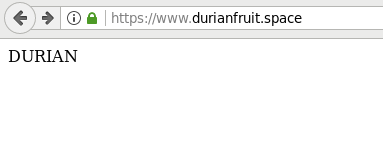

On réserve notre nom de domaine sur le registrar gandi.net : www.durianfruit.space On installe ensuite les paquetages bind9 et apache2 respectivement utilisés pour configurer notre serveur DNS et apache2 pour déployer le serveur WEB

DNS

On crée le dossier qui servira à placer nos pages WEB :

mkdir /var/www/www.durianfruit.space

On crée ensuite le fichier de zone db.durianfruit.space permettant de fournir à notre nom de domaine un ensemble d'instructions :

; ; BIND data file for local loopback interface ; $TTL 604800 @ IN SOA ns.durianfruit.space. root.durianfruit.space ( 2 ; Serial 604800 ; Refresh 86400 ; Retry 2419200 ; Expire 604800 ) ; Negative Cache TTL ; IN NS ns.durianfruit.space. ; IN NS ns6.gandi.net ns IN A 193.48.57.180 www IN A 193.48.57.180

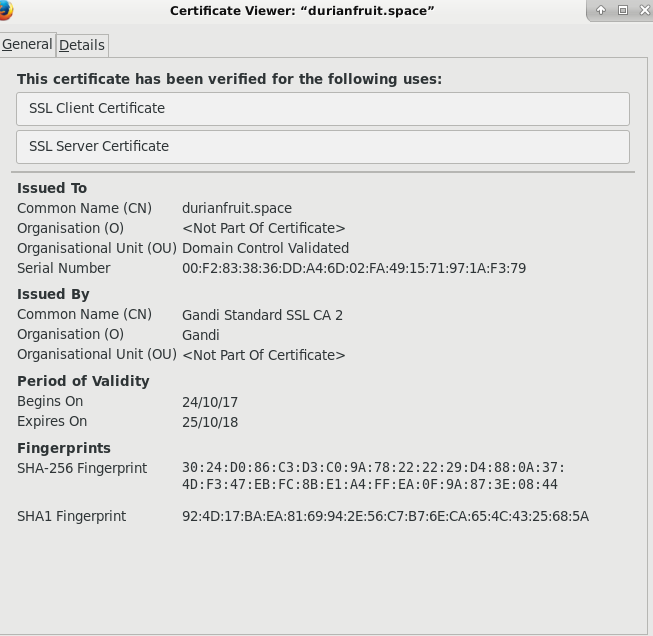

Certification SSL

Pour générer un certificat SSL par Gandi, on crée tout d'abord un CSR :

openssl rep -nodes -newkey rsa:2048 -sha1 -keyout durianfruit.space.key -out durianfruit.space.csr

On fournit ensuite le contenu du fichier .csr généré à Gandi pour que ce dernier valide notre certificat. Une fois les étapes de validation et notre certificat généré on hash la structure pour qu'il soit pris en compte :

c_rehash /etc/ssl/certs

On lie notre serveur apache2 au nom de serveur certifié. Pour cela on crée le fichier 000-durianfruit.space-ssl.conf dans le dossier /etc/apache2/sites-available :

<VirtualHost 193.48.57.180:443>

ServerName www.durianfruit.space

ServerAlias durianfruit.space

DocumentRoot /var/www/www.durianfruit.space/

CustomLog /var/log/apache2/secure_acces.log combined

SSLEngine on

SSLCertificateFile /etc/ssl/certs/certificate-527696.crt

SSLCertificateKeyFile /etc/ssl/private/durianfruit.space.key

SSLCertificateChainFile /etc/ssl/certs/GandiStandardSSLCA2.pem

SSLVerifyClient None

</VirtualHost>

ServerName "www.durianfruit.space"

On configure apache (/etc/apache2/ports.conf) pour que notre serveur écoute sur le port 443 :

Listen 80 443 <IfModule ssl_module> Listen 443 </IfModule>

On active le module ssl d'apache, on active notre site avec le certificat et on relance notre serveur :

a2enmod ssl a2ensite 000-durianfruit.space-ssl.conf service apache2 restart