TP sysres IMA5sc 2020/2021 G6

Création de la machine virtuelle

Pour créer la machine virtuelle, une fois connecté sur le serveur capbreton, la commande utilisée est la suivante :

ssh capbreton.plil.info su - xen-create-image --hostname=morillon --dist=buster --ip=100.64.0.21 --netmask=255.255.255.240 --dir=/usr/local/xen/ --gateway=100.64.0.5 --force

Cependant, nous obtenions une erreur de type mkswap absent.

Pour répondre à ce problème, nous avons essayé de recompiler la dernière version des linux-utils, de les configurer et de les installer.

Cela a bien fonctionné mais n'a pas répondu au problème et finalement a fait bugué l'ensemble du serveur capbreton.

Pour récupérer des utilitaires fonctionnels, M. Redon a dû réinstaller les utilitaires depuis la commande apt en vérifiant les numéros de version au préalable.

La prochaine fois, nous ferons bien attention à rajouter un tiret pour se connecter en root (su -)...

Pour créer les disques virtuels, au préalable, commande pvcreate sur les disques physiques

lvcreate /dev/sde /dev/sdf storage pour créer le volume logique lvcreate -L10G -n JeandedieuTheauX storage

Pour créer deux partitions logiques.

Pour les monter dans les dossier /var et /home de la VM, nous les formattons (mkfs.ext4) Puis modifions le fichier de configuration de la VM --> ajout des lignes

'phy:/dev/storage/JeandedieuTheauX,xvdavY,w' X=[1 || 2]; Y = [3 || 4]

Au passage, nous modifions la ligne vif --> ajout à la fin du bridge :

bridge=IMA5sc

Après le boot de la VM :

xl create -c /etc/xen/morillon.cfg xl console morillon (si active)

Nous modifions le fichier '/etc/fstab pour monter automatiquement les dossiers /var et /home sur les partitions xvdav.

Intrusion

Dans cette partie, nous avons chercher à effectuer une intrusion sur un point d'accès WiFi

Nous avons pour cela installé le paquetage aircrack-ng qui est un programme de surveillance des réseaux sans fil

Il permet de ce fait d'effectuer un cassage des clés WEP ou WPA par exemple

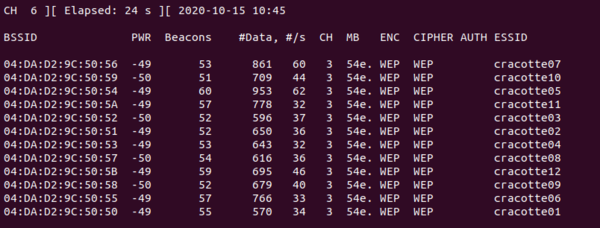

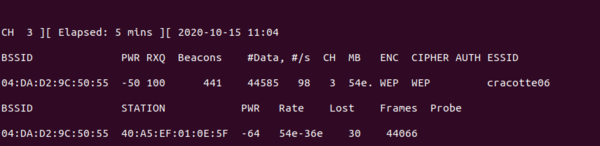

Dans un premier temps nous allons utiliser le programme pour cracker un des points d'accès : cracotte06

Nous retrouvons le nom de son BSSID et son channel grâce à la commande suivante :

Nous effectuer la commande iwconfig pour retrouver le nom de notre interface wifi

Grâce aux deux commandes suivantes lancées dans deux terminaux différents aircrack-ng.

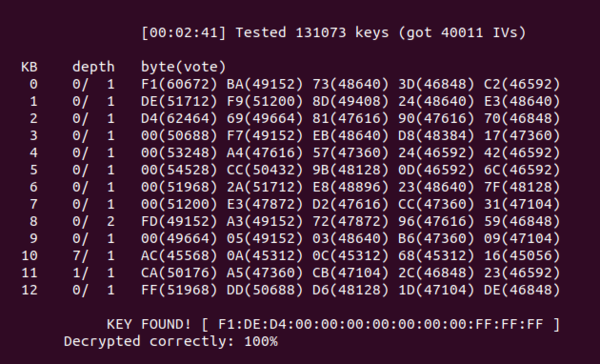

Comme on le voit sur les deux captures d'écran ci-dessous, nous retrouvons notre clé en Hexadecimal

Connexion de la VM au net

Après plusieurs modifications par nos camarades et professeurs sur le serveur, nous avons eu la marche à suivre afin de configurer correctement la VM pour la connecter au web.

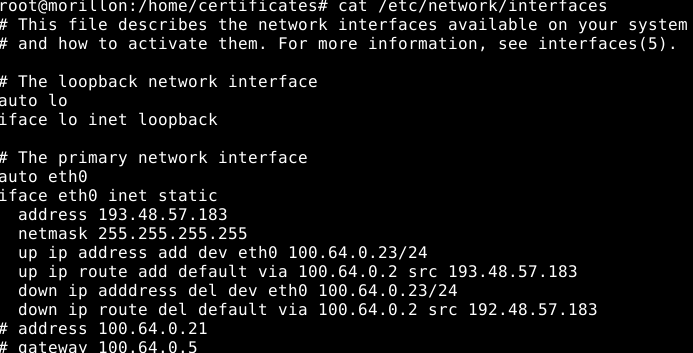

Pour cela, nous avons modifié le fichier /etc/network/interfaces pour avoir la configuration suivante :

Nous avons donc comme configuration l'adresse web 193.48.57.183 vue par l'extérieur, un routage sur l'adresse 100.64.0.23 sur l'OSPF qui correspond au réseau virtuel via le VLAN 333 et l'adresse routeur 100.64.0.2. Le mot clé src indique que les paquets à destination du 193.x.x.x est à destination de l'ip du VLAN.

Par la suite, une route doit être créée sur l'OSPF pour connecter correctement la VM sur le VLAN au web, une simple commande grâce au minicom :

enable

conf t

vlan 333

ip route 193.48.57.183 255.255.255.255 100.64.0.23